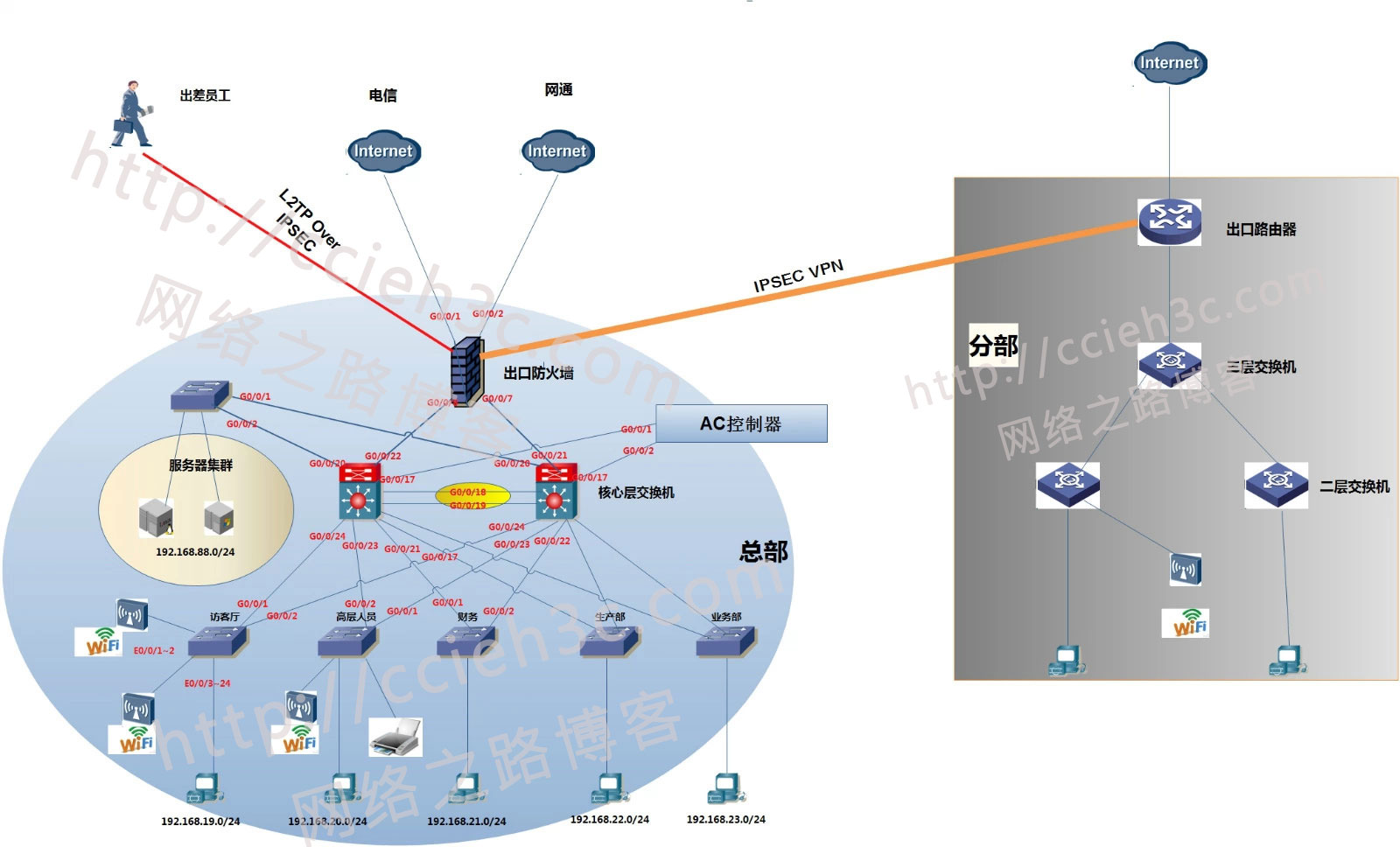

拓扑

拓扑可以保存到本地,然后扩大查看,这样才能看的更清楚。(拖动到新窗口打开即可)

IPSEC ***的部署

(1)为什么需要部署Gre Over ipsec

说明:***的需求其实非常简单,就是与分部进行安全的访问,当然只允许财务部之间的互访【这个根据需求决定】,这路需要注意,除了这个以外,还有无线AP需要注册到总部来,这个需要通过***进行加密连接,但是这里总部是固定IP,而分部则是PPPOE拨号,这个只能通过动态策略模板来进行部署。所以这里需要实施 Gre Over ISPEC。

(2)IKE 对等体配置

[USG-GW]ike peer to-branch

[USG-GW-ike-peer-to-branch]pre-shared-key ccieh3c.taobao.com

[USG-GW-ike-peer-to-branch]undo version 2

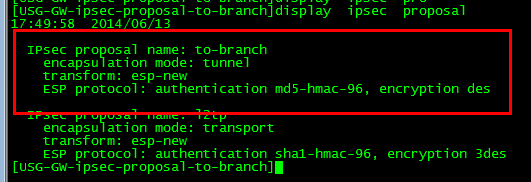

(3)IPSEC策略配置

[USG-GW]ipsec proposal to-branch

不需要配置策略 ,默认有md5、des、esp-tunne,当然可以根据自己需求定义。

(4)定义感兴趣流量

[USG-GW]acl number 3004

[USG-GW-acl-adv-3004]rule permit gre source 1.1.1.1 0 destination 2.2.2.2 0

说明:该ACL定义的是GRE的流量,但是匹配有些特殊,该说明在后续说明。

(5)动态policy ***模板

[USG-GW]ipsec policy-template dx 1000

[USG-GW-ipsec-policy-template-dx-1000]security acl 3004

[USG-GW-ipsec-policy-template-dx-1000]ike-peer to-branch

[USG-GW-ipsec-policy-template-dx-1000]proposal to-branch

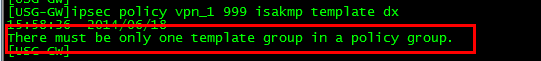

(6)静态Policy关联动态Policy ***

[USG-GW]ipsec policy ***_1 999 isakmp template dx

可以看到出现的问题,一个***只能关联 一个策略模板,所以这里就出问题了。

解决动态IPSEC与L2TP over ipsec共存的问题

(1)升级版本到新版本

在新版本中,策略模板是可以关联多个的,如果可以的话可以升级后进行配置。

(2)该l2tp over ipsec为l2tp,把模板留个IPSEC ***使用

这里采用第二种办法,把l2tp over ipsec改为l2tp即可。修改方法很简单,把接口调用的IPSEC去掉,然后把L2TP的IPSEC相关的策略undo掉。

[USG-GW]int g0/0/1

[USG-GW-GigabitEthernet0/0/1]undo ipsec policy

[USG-GW]int g0/0/2

[USG-GW-GigabitEthernet0/0/2]undo ipsec policy

[USG-GW]undo ipsec policy ***_1 1000

[USG-GW]undo ipsec policy ***_2 1000

[USG-GW]undo acl 3003

[USG-GW]undo ipsec policy-template l2tp

[USG-GW]undo ipsec proposal l2tp

[USG-GW]undo ike peer l2tp

说明:可以看到把关于L2TP 的IPSEC部分都去掉了,现在只存在L2TP,也就是说,客户端只需要用L2TP进行拨入即可,关于L2TP的话拨入,xp的设置需要修改下注册表,而Windows 7的话默认可以拨入 不需要修改注册表,只需要把策略修改为可选加密即可。

再次调用IPSEC ***策略

[USG-GW]ipsec policy ***_dx 1000 isakmp template dx

(7)接口调用

[USG-GW]int g0/0/1

[USG-GW-GigabitEthernet0/0/1]ipsec policy ***_dx

(8)Tunnel接口配置

[USG-GW]interface lo0

[USG-GW-LoopBack0]ip address 1.1.1.1 32

[USG-GW]interface Tunnel 0

[USG-GW-Tunnel0]tunnel-protocol gre

[USG-GW-Tunnel0]ip address 10.1.1.1 30

[USG-GW-Tunnel0]source lo0

[USG-GW-Tunnel0]destination 2.2.2.2

说明:Tunnel接口的定义与平时的配置不一样,平时都是通过公网地址进行配置,但是由于分支是PPPOE环境,所以这里并不能明确指定,所以这里利用一个特性,两边各自建立一个Loopback接口,然后通过GRE的流量来触发***的建立,这里形成一个 变相的 Gre over ipsec的现象,这个可以在后续看到现象的时候在分析。

(9)新建Zone,加入对应接口

[USG-GW]firewall zone name gre

[USG-GW-zone-gre]set priority 35

[USG-GW-zone-gre]add interface Tunnel 0

(10)放行***到内网的流量,双向

[USG-GW]firewall packet-filter default permit interzone trust gre

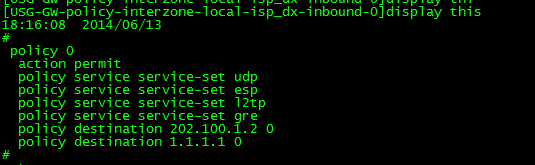

(11)***需要放行的流量

说明:之前已经放行了L2TP与IPSEC IKE的,所以这里还需要放行一个GRE,因为GRE的流量默认也是拒绝的。

[USG-GW]policy interzone local isp_dx inbound

[USG-GW-policy-interzone-local-isp_dx-inbound]policy 0

[USG-GW-policy-interzone-local-isp_dx-inbound-0]policy service service-set gre

[USG-GW-policy-interzone-local-isp_dx-inbound-0]policy destination 1.1.1.1 0

说明:该策略之前已经定义好了,只需要增加一个GRE协议进去,另外也是允许访问1.1.1.1,因为要协商GRE。

(12)运行OSPF

说明:在Tunnel中建议跑OSPF协议,当然静态路由也是可以的,但是不方便收敛,而且OSPF可以实现负载均衡效果,因为总部部署的是双ISP。

[USG-GW]ospf 1 router-id 1.1.1.1

[USG-GW-ospf-1]area 0

[USG-GW-ospf-1-area-0.0.0.0]network 10.1.1.1 0.0.0.0

说明:允许OSPF,保证在Tunnel中双方建立OSPF邻居,在安全的隧道中传输数据。

(13)只允许分支看到指定的路由【也就是需要加密通信的】

说明:在该需求中,我们只需要财务部门之间进行互访,另外分支AP可以正常的注册到AC上面来,所以我们希望的是,双方只看到各自需要的路由,这样只对这些流量加密,其余的则不加密。

静态路由定义

[USG-GW]ip route-static 192.168.21.0 24 192.168.100.254

[USG-GW]ip route-static 192.168.1.251 32 192.168.100.254

[USG-GW]ip ip-prefix import_static permit 192.168.21.0 24

[USG-GW]ip ip-prefix import_static permit 192.168.1.251 32

[USG-GW]route-policy ospf-filter-routing permit node 10

[USG-GW-route-policy]if-match ip-prefix import_static

[USG-GW]ospf 1

[USG-GW-ospf-1]import-route static route-policy import_static

说明:这样的话,当OSPF建立邻居后,对方只会收到这2条静态路由,为了防止 以外的话,做个route-map,里面用ACL匹配只允许这2条进去,这样的好处就是防止以后如果添加了其他静态路由的话,对方也收不到

(14)测试结果

说明:由于分部没有配置,所以这里先测试不了,只能等分支配置完毕在进行配置。

完结

至此,防火墙篇完毕,从最基础的策略、NAT部署、到双出口场景 双NAT映射,到最后的***部署,比较长的篇幅,所以分了几篇来写,方便大家看。

本文首发于公众号:网络之路博客