1.IIS服务安全配置

- 禁用或删除所有的示例应用程序

在默认情况下,并不安装它们,且从不在生产服务器上安装。请注意一些示例安装,它们只可从http://localhost 或 127.0.0.1 访问;但是,它们仍应被删除。下面列出一些示例的默认位置。

IIS 示例 \IISSamples c :\inetpub\iissamples

IIS 文档 \IISHelp c:\winnt\help\iishelp

数据访问 \MSADC c:\program files\common files\system\msadc

- 删除 IISADMPWD 虚拟目录

该目录可用于重置 Windows NT 和 Windows 2003 密码。它主要用于Intranet 情况下,并不作为 IIS 5 的一部分安装,但是 IIS 4 服务器升级到 IIS5 时,它并不删除。如果您不使用 Intranet 或如果将服务器连接到 Web 上,则应将其删除。 - 设置适当的 IIS 日志文件 ACL

确保 IIS 日志文件 (%systemroot%\system32\LogFiles) 上的 ACL 是

1.Administrators(完全控制)

2.System(完全控制)

3.Everyone (RWC)

这有助于防止恶意用户为隐藏他们的踪迹而删除文件。 - 设置适当的虚拟目录的权限

确保 IIS 虚拟目录如scripts等权限设置是否最小化,删除不需要目录。 - 将IIS目录重新定向

更改系统默认路径,自定义WEB主目录路径并作相应的权限设置。 - 使用专门的安全工具

微软的IIS安全设置工具:IIS Lock Tool;是针对IIS的漏洞设计的,可以有效设置IIS安全属性。

2.降低WINDOWS系统风险 - 安全修补程序

(1)Windows系列

Service Pack

NT(SP6A)、2003(SP4)、XP(SP2)

Hotfix

(2) Microsoft出品的hfnetchk程序

检查补丁安装情况

http://hfnetchk.shavlik.com/default.asp - 服务和端口限制

在TCP/IP的高级设置中选择只允许开放特定端口,或者可以考虑使

用路由或防火墙来设置。 - 禁用snmp服务

或者更改默认的社区名称和权限 - 禁用terminal server服务

- 将不必要的服务设置为手动

Alerter ClipBook Computer Browser

.。。。

3.Netbios的安全设置

- win2008

取消绑定文件和共享绑定

(1)打开控制面板-网络-高级-高级设置

(2)选择网卡并将Microsoft 网络的文件和打印共享的复选框取消,禁止了139端口。

- 注册表修改

HKEY_LOCAL_MACHINE\System\Controlset\Services\NetBT\Parameters

Name: SMBDeviceEnabled

Type: REG_DWORD

Value: 0

禁止445端口。

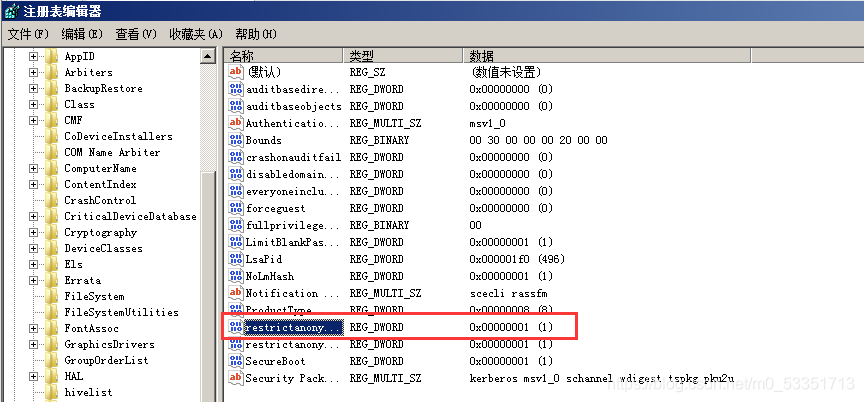

- 禁止匿名连接列举帐户名需要对注册表做以下修改。

注:不正确地修改注册表会导致严重的系统错误,请慎重行事!

(1)运行注册表编辑器(Regedt32.exe)。

(2)定位在注册表中的下列键上:

HKEY_LOCAL_MACHINE\Systemt\CurrentControl\LSA

(3)在编辑菜单栏中选取加一个键值:

Value Name:RestrictAnonymous

Data Type:REG_DWORD

Value:1(Windows2003下为2)

(4)退出注册表编辑器并重启计算机,使改动生效。

- win2003的本地安全策略(或域安全策略中)中有RestrictAnonymous(匿名连接的额外限制)选项,提供三个值可选

0:None. Rely on default permissions(无,取决于默认的权限)

1:Do not allow enumeration of SAM accounts and shares(不允许枚举SAM帐号和共享)

2:No access without explicit anonymous permissions(没有显式匿名权限就不允许访问)

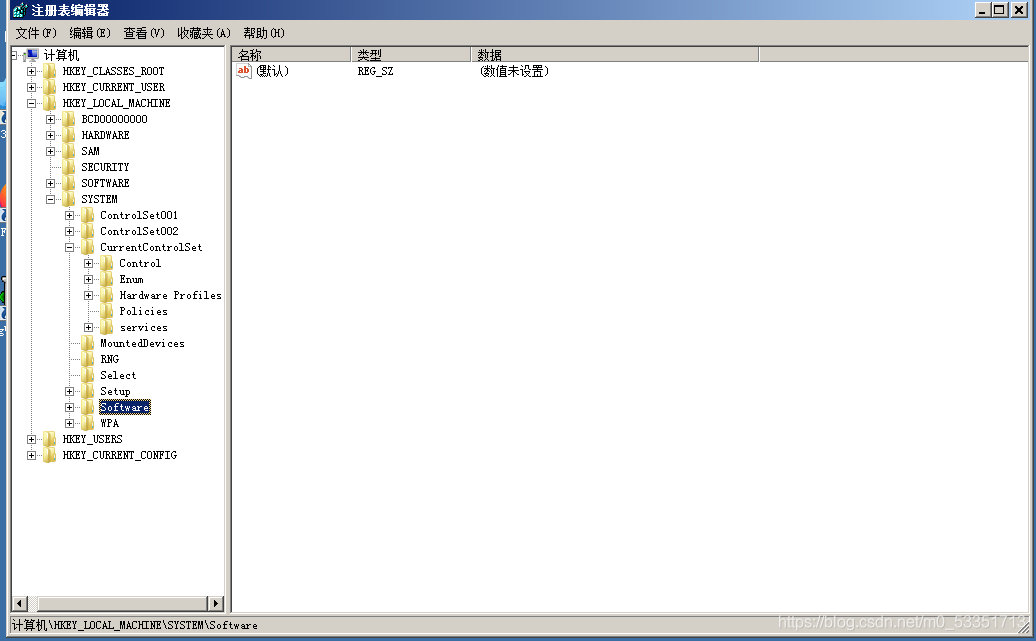

4.Windows 2003注册表

- 所有的配置和控制选项都存储在注册表中分为五个子树,分别是

Hkey_local_machine

Hkey_users

Hkey_current_user

Hkey_classes_root

Hkey_current_config - Hkey_local_machine包含所有本机相关配置信息

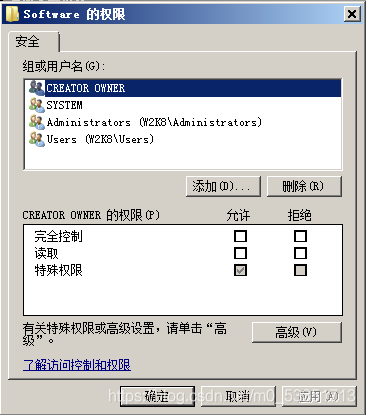

5.注册表的审计 - 对注册表的审计是必需的

- 审计内容的选择

- 注册表每秒被访问500-1500次

- 任何对象都有可能访问注册表

- 默认的注册表审计策略为空

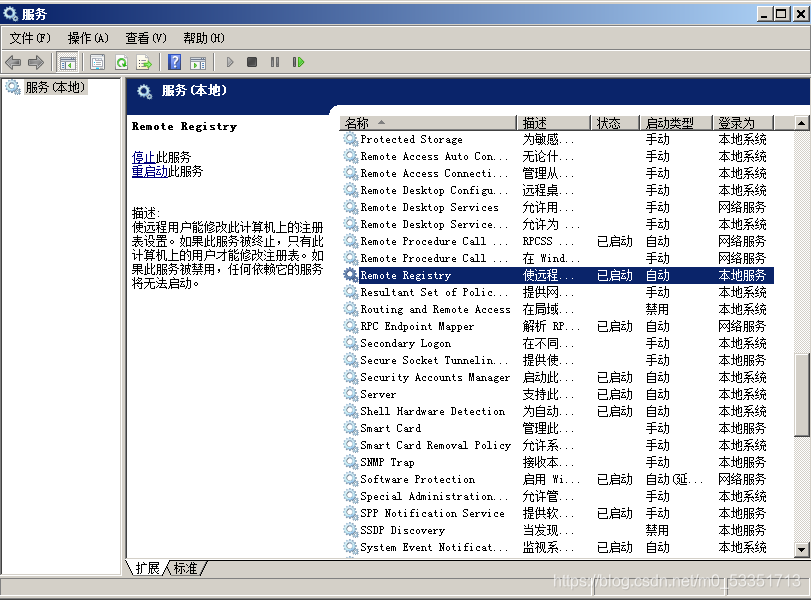

- 禁止对注册表的远程访问

6.强化SMB会话安全

- 强制的显式权限许可:限制匿名访问

- 控制LAN Manager验证

- 使用SMB的签名

- 服务端和客户端都需要配置注册表

或在本地安全策略中

7.Windows系统标识与鉴别-安全主体 - 安全主体类型

用户帐户

本地用户

域用户 - 组帐户

everyone组

network组 - 计算机

- 服务

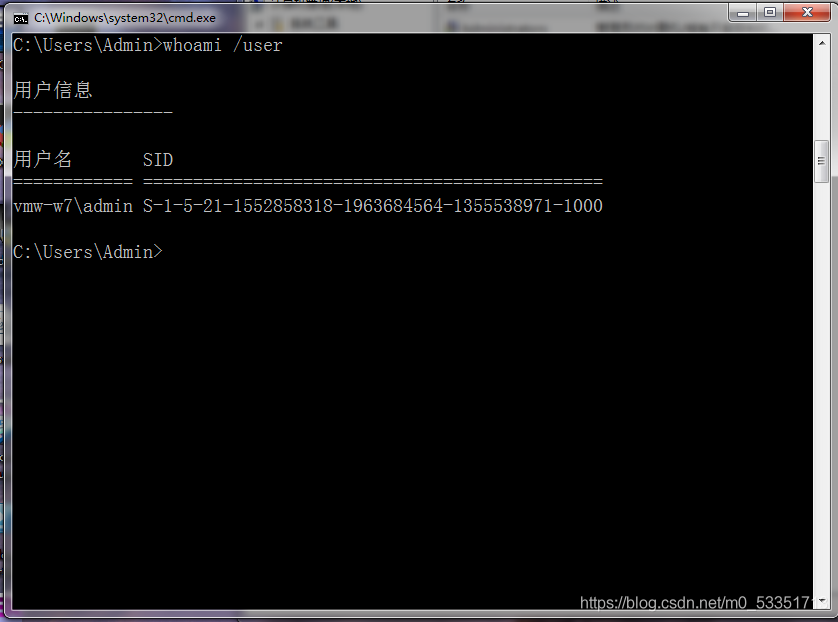

- 安全标识符(Security Identifier,SID)

安全主体的代表(标识用户、组和计算机账户的唯一编码)

- 访问控制列表(Access Control List,ACL)

NTFS文件系统支持

权限存储流文件系统中

自主访问控制

灵活性高,安全性不高

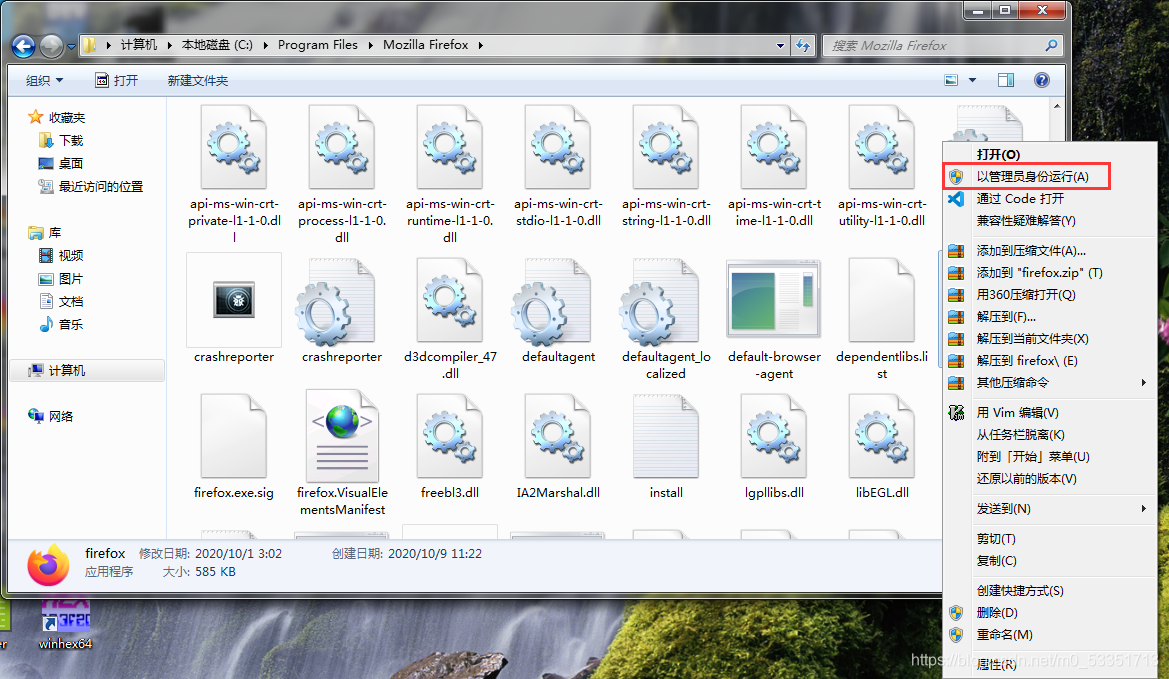

- 用户帐户控制(User Account Control,UAC)

完全访问令牌

标准受限访问令牌

8.Windows文件系统安全 - NTFS文件系统权限控制**(ACL)**

文件、文件夹、注册表键值、打印机等对象 - 安全加密

EFS(EFS(Encrypting File System )

Windows内置,与文件系统高度集成

对windows用户透明

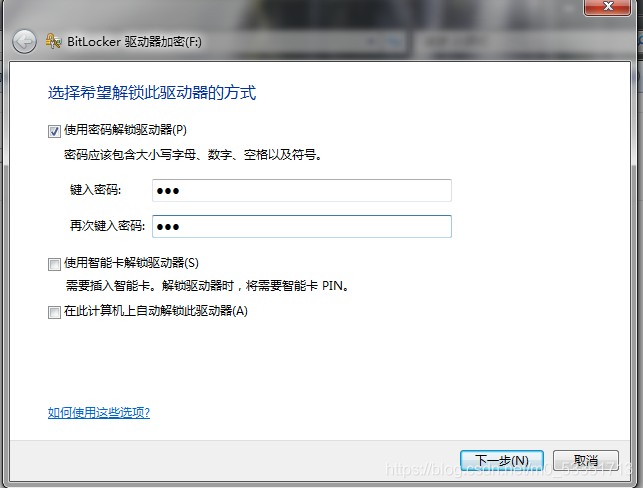

对称与非对称算法结合 - Bitlocker

对整个操作系统卷加密

解决设备物理丢失安全问题

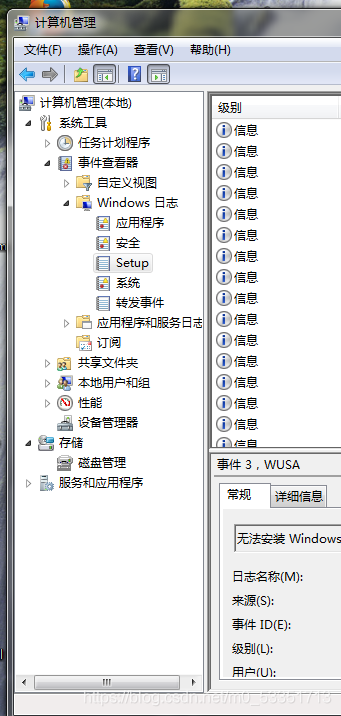

9.Windows系统审计机制 - Windows日志

系统

应用程序

安全

设置 - 应用程序和服务日志

- 应用访问日志

FTP访问日志

IIS访问日志

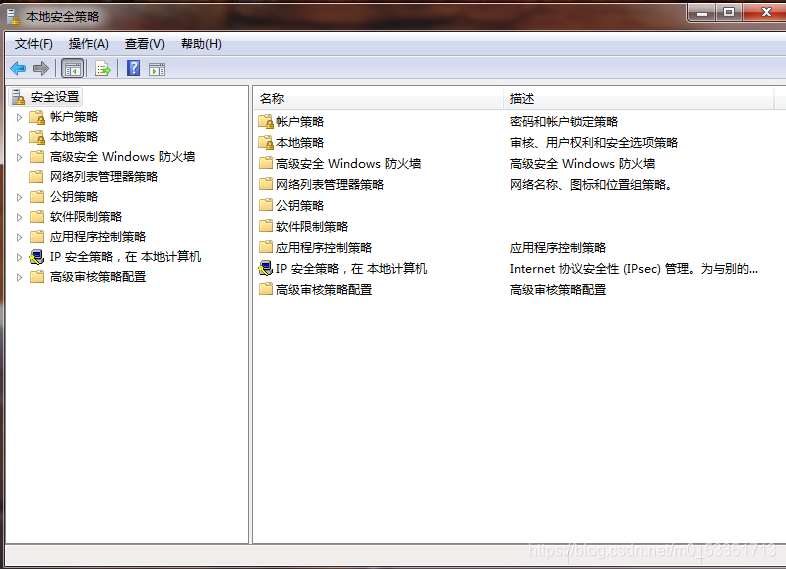

10.Windows系统安全策略 - 账户策略

密码策略

账户锁定策略 - 本地策略

审核策略

用户权限分配

安全选项