DVWA(Damn Vulnerable Web Application)漏洞环境是开源的漏洞测试平台,其中包含SQL注入、XSS、文件上传、文件包含、CSRF等基本的漏洞环境。

1 准备工作

搭建环境需要的其他环境

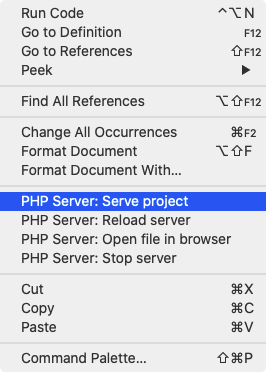

- VScode(配置运行PHP的插件)

- PHP运行环境

- MySQL运行环境

2 搭建漏洞环境

并没有在kali中搭建环境,而是在自己的物理机上,在虚拟机中搭建每次都要打开虚拟机,太烦了吧。

在MySQL中新建一个数据库(建议使用Navicat)

使用VScode打开dvwa的文件夹,进入 config 文件夹编辑 config.inc.php.dist 文件,并且将 config.inc.php.dist 改名为 config.inc.php。

使用VScode插件运行当前项目,成功运行后打开路径:http://localhost:4000/setup.php 并且点击 Create/Reset database 即可。登陆的默认账号为 admin,密码为 password。

检查一下 Navicat 即可发现已经创建新的数据表。

3 配置

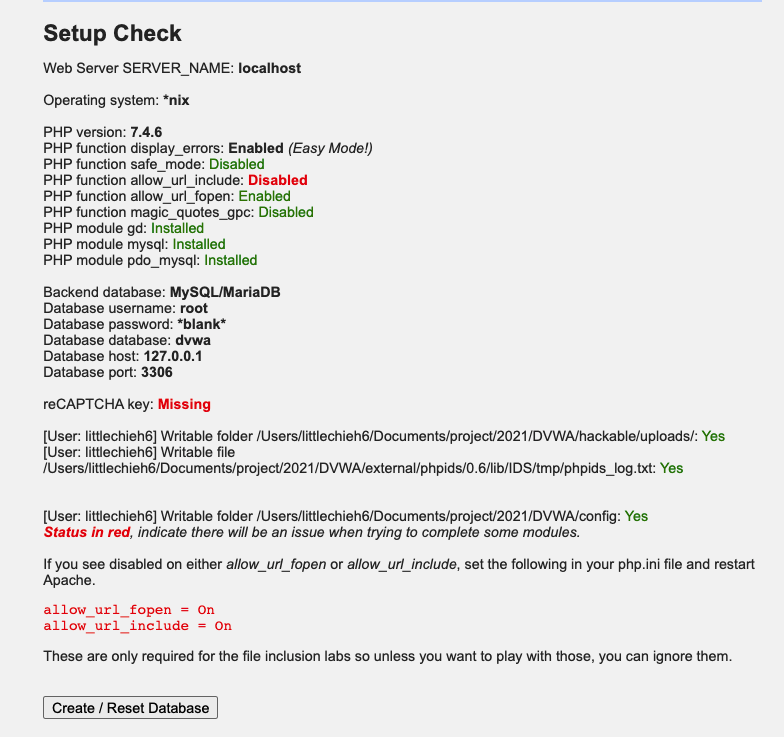

我们可以回到前面的 http://localhost:4000/setup.php 查看有哪些地方还没有配置完善。

如下图所示

上图中有两处配置是红色:

- allow_url_include 红色

- reCAPTCHA key 红色

配置的下方有配置的方法。

3.1 配置allow_url_include

allow_url_include 没有开启,修改 php.ini,参考最下面的提示进行修改。

; Whether to allow the treatment of URLs (like http:// or ftp://) as files.

; http://php.net/allow-url-fopen

allow_url_fopen = On

; Whether to allow include/require to open URLs (like http:// or ftp://) as files.

; http://php.net/allow-url-include

allow_url_include = On

3.2 reCAPTCHA

key 可以自己生成,地址是 https://www.google.com/recaptcha/admin/create ,需要注意注册 reCAPTCHA 时选用 V3版,在DVWA中会提示错误,使用 V2 版正常。

标签按照自己的喜好设置,reCAPTCHA类型设置为第二版的第一个。保存之后即可得到公钥和私钥。

编辑 dvwa/config/config.inc.php这个配置文件

$_DVWA[ 'recaptcha_public_key' ] = '6LeaSDsaAAAAADdDGBCByaqcBLrWa6oKr-aKqBg4';

$_DVWA[ 'recaptcha_private_key' ] = '6LeaSDsaAAAAAIkRd3FVpb1bE5YkIgbmOis297fe';

4 效果图