QQ 1274510382

Wechat JNZ_aming

商业联盟 QQ群538250800

技术搞事 QQ群599020441

解决方案 QQ群152889761

加入我们 QQ群649347320

共享学习 QQ群674240731

纪年科技aming

网络安全 ,深度学习,嵌入式,机器强化,生物智能,生命科学。

叮叮叮:产品已上线 —>关注 官方-微信公众号——济南纪年信息科技有限公司

民生项目:商城加盟/娱乐交友/创业商圈/外包兼职开发-项目发布/

安全项目:态势感知防御系统/内网巡查系统

云服项目:动态扩容云主机/域名/弹性存储-数据库-云盘/API-AIeverthing

产品咨询/服务售后(同)

纸上得来终觉浅,绝知此事要躬行 !!!

寻找志同道合伙伴创业中。。。抱团滴滴aming联系方式!!

#本文为广告系统自动投放广告

# 如有侵权 删改 请速速联系我们

恶意代码分析实战

本科/专科信息安全专业

计算机网络、操作系统

实验目的

本章实验的目的是对恶意代码进行脱壳处理,以便进一步分析。

本次实验我们会学习使用peid查壳,

对使用ASPack加壳和WinUPack加壳的恶意文件进行手动脱壳,

脱壳工作主要在ollydbg进行,同时我们还会学习如何使用ollydbg的插件辅助脱壳

以及使用import REC进行导入表的修复。

预备知识

1.Ollydbg

一个反汇编工具,又叫OllyDebug,一个新的动态追踪工具,将IDA与SoftICE结合起来的思想,

Ring 3 级的调试器,

己代替SoftICE成为当今最为流行的调试解密工具了。

同时还支持插件扩展功能,是目前最强大的调试工具。

基本上,调试自己的程序因为有源码,一般用vc,破解别人的程序用OllyDebug。

2.Peid

PEiD查壳工具这个软件可以探测大多数的

PE文件封包器、加密器和编译器。

当前可以探测六百多个不同的签名。

实验环境

服务器:Windows 7

辅助工具:peid,ollydbg,import REC

实验步骤一

本次实验我们将会分析lab18-4,lab18-5文件。

将lab18-4载入peid

可以看到是使用ASPack加壳的

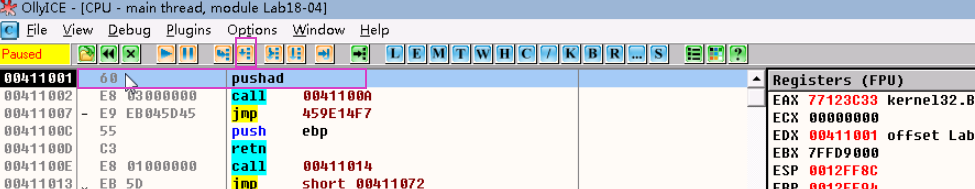

载入od

第一条就是pushad

我们单步步过pushad

如下所示

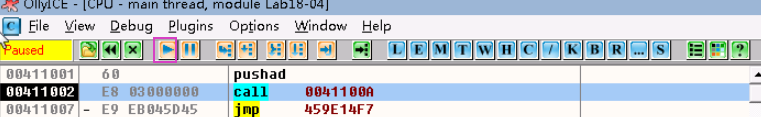

选中esp的值follow in dump

然后下硬件断点

执行后如下所示

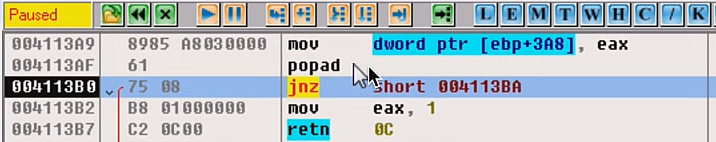

jnz指令的前一条是popad,我们知道跟在popad指令后面的应该是尾部跳转,

尾部跳转可以将程序切换到oep运行。

我们单步步过jnz

在push指令后面看到了retn,它将跳转到压入栈的地址处运行,这可能就是尾部跳转

单步步过retn,来到了

右键,如下操作

结果如下

这样就找到了oep

将其转储

将转储后的文件载入peid

可以看到脱壳成功了。

将lab18-5载入peid

可以看到是WinUpack加壳得到的

载入od

但是会直接报错

od能够加载文件,但是不能发现脱壳存根的入口点,而会在系统断点上中断

我们单步

直到esp的值为红色

接着,右键->数据窗口中跟随

然后下断点

执行后停在下图所示位置

这里就是oep的位置

还是同样的转储操作

载入peid看到此时脱壳成功了

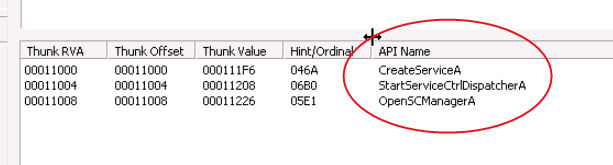

但是查看导入信息时,如下所示

无法正确识别

我们需要对导入表进行修复

使用import rec进行修复工作

上图的两个箭头所指的地方是需要修改的,一个是lab18-5的进程,一个是oep地址

单击自动搜索

点击获取输出表

然后点击修复转存文件

点击打开即可

显示saved_success说明修复完毕

将修复后的文件载入peid

可以看到导入信息等都可以查看了

说明脱壳成功

配套学习资源

1.《恶意代码分析实战》