我这里只让你了解什么是xss,通俗的讲就是我在url带上链接、网址、图片等都含有恶意的脚本,只要你一点就会执行。

这里只了解,不讲什么实现,因为这技术发展到今天,有N种方法可以解决掉和预防,就像现在医院攻克了很多病毒,不怕你感染,可以有药治疗,死不了,还可以打疫苗防病。

那为什么我们还要去了解呢,第一就是因为很多无聊的人,会利用老技术来恶搞和目的性的攻击,我们至少要知道怎么防止,不然就连那些初中生都会的,你还不知道怎么破解,是否很丢人。第二是利用这种技术来测试你的产品是否能承受到攻击.

所以想要做安全测试专家,必须对这些技术了解透彻,如何挖掘隐藏的风险,才能做预防和救治。

首先xss要运行必须具备的攻击两个条件才能实施如下:

1、需要向web页面注入恶意代码;

2、这些恶意代码能够被浏览器成功的执行。

我们也要知道xss到底能干什么

1.窃取cookies,读取目标网站的cookie发送到黑客的服务器上

2.读取用户未公开的资料,如果:邮件列表或者内容、系统的客户资料,联系人列表等等,如代码:

解决方法:

一种方法是在表单提交或者url参数传递前,对需要的参数进行过滤,请看如下XSS过滤工具类代码,查看代码是否带有恶意代码;

xxs是什么?

比如url是否带参数,如果带参数,就带些脚本,还可以找到用户输入的地方,比如文本框,构造脚本,然后上传,提交到服务端,当用户点击的时就中招了。

第一、XSS反射型攻击,恶意代码并没有保存在目标网站,通过引诱用户点击一个链接到目标网站的恶意链接来实施攻击的。

第二、XSS存储型攻击,恶意代码被保存到目标网站的服务器中,这种攻击具有较强的稳定性和持久性,比较常见场景是在博客,论坛等社交网站上,但OA系统,和CRM系统上也能看到它身影,比如:某CRM系统的客户投诉功能上存在XSS存储型漏洞,黑客提交了恶意攻击代码,当系统管理员查看投诉信息时恶意代码执行,窃取了客户的资料,然而管理员毫不知情,这就是典型的XSS存储型攻击。

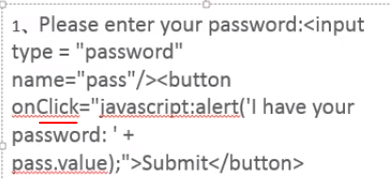

复制下脚本,粘贴到一个网站中,这个网站是自己做的,比如仿造一个淘宝网站,然后你点进去输入账号和密码,那么我就可以获取你的账号和密码了,可以远程方式传回到我这里,这里展示的是本地的方式;

下面的页面比较粗糙,真正的页面做的非常逼真,。这里只是演示,当忽悠你输入密码后,就直接显示出来你的密码是多少。

刚刚的脚本简单的解释就是:展示出来你刚刚输入的密码

下面的代码就是要一张jpg的图片,嵌套在网站里,。如果是个链接,那么点击就会中招。

知道这些攻击方式,就知道怎么防护!所以针对xxs,就别乱点击莫名的网址链接、图片等。

或者把自己电脑调节安全级别、安装杀毒软件,安装靠谱的浏览器,自动会过滤掉非法网站那种,要学会识别真假网站。

SQL注入:危害很大,可以造成网站数据泄露;

重定向攻击:跟xxs类似,把恶意代码跳转到其他非法网站上,在进行下一步操作;