实验拓扑:

实验需求:

某企业总部与分部分别位于不同地域,且总分部之间有重要信息频繁传递的需求,之前采用专线的形式互联。如今该企业为了节省经营支出,又为了能保证数据传输的安全,稳定及可靠,改用IPsec-VPN部署来解决总分部的通信问题。现在底层配置已经已经配置完成。需求如下:

- 企业总部存在10.1.1.0/24、10.1.2.0/24两个内网网段,而企业分部存在172.16.1.0/24一个内网网段。并且总分部均接入ISP进行上网冲浪。(在ISP上创建一个回环口2.2.2.2 做测试)。

- 由于分部的数据仅需要反馈到总部主机A所在的网络,根据企业需求实现总部主机A和分部主机能够通信,而总部主机B无法通信分部主机。

- 分析同时实现IPSec VPN和nat通信的原理。

步骤一:

为了让用户能够在网上进行冲浪,我们需要让用户能够正常访问外网。

本实验用内网Ping访问R2的回环口进行模拟。

首先我们在R1和R3上做NAT配置,选择的是easy ip。

R1上:

acl number 2000 (进行感兴趣流的匹配)

rule 5 permit source 10.1.0.0 0.0.255.255

interface GigabitEthernet0/0/2(在接口上匹配感兴趣流并且启用easy ip)

nat outbound 2000

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2(添加对应的默认路由,将内网的流量转发到外网)

用PC1和PC2去ping外网(成功)

R3上:

acl number 2000 (进行感兴趣流的匹配)

rule 5 permit source 172.16.1.0 0.0.0.255

interface GigabitEthernet0/0/0(在接口上匹配感兴趣流并且启用easy ip)

nat outbound 2000

ip route-static 0.0.0.0 0.0.0.0 23.1.1.2(添加对应的默认路由,将内网的流量转发到外网)

用PC3去ping外网(成功)

做完此步骤,我们已经完成了网上冲浪的操作。

步骤二:

在完成内网与互联网通信以后,按照要求,PC1需要和PC3互通,而PC2不能喝PC3互通,这要求的就是内网的互联,我们单纯使用NAT是无法保证的,因为外网的R2路由器是没有内网的路由条目,当收到了内网的流量后无法进行流量的转发。

如图做的测试:(用PC1pingPC3)

无法进行通信。

我们为了内网能够进行通信,并且保证安全性,选择IPSECvpn将总公司和分公司连接起来。

我们需要在在隧道的两端,也就是R1和R3上进行配置。

感兴趣流需要在之前创建,目的是让隧道允许PC1到PC3的报文通过。

acl number 3000

rule 5 permit ip source 10.1.1.1 0 destination 172.16.1.1 0

一、R1上IPSec的配置:

首先IPSec需要通过IKE来实现,配置IKE的框架:

ike proposal 10 //配置名为10的IKE安全提议

authentication-method pre-share //用共享密钥来认证数据,为默认值

authentication-algorithm md5 //使用md5算法保证共享密钥的完整。

encryption-algorithm des-cbc //对共享密钥加密

dh group14 //密钥的等级

sa duration 5000 //SA也就是IPSec协议的约定的生存时间,单位秒

配置完成后进行检测,一些配置为默认值。

ike proposal 10

dh group14

authentication-algorithm md5

sa duration 5000

然后配置IKE的对等体:

ike peer R3 v1 //对等体的名字,以后调用时需要,版本号为1,ENSP上面必须写版本号。

exchange-mode aggressive //isakmp为野蛮模式,建立第一阶段关系只需要3个包,如果为有主模式,建立关系需要6个数据包

pre-shared-key cipher 123456 //配置共享的密钥

ike-proposal 10 //配置调用的IKE框架

remote-address 23.1.1.1 //对方接口的IP地址,自己接口的IP地址有默认值可以不配置。

IKE配置完成后需要配置值IPSEC的框架:

ipsec proposal 10 //配置名为10的IPSec安全提议

transform esp //默认值,IPSec的封装方式

encapsulation-mode tunnel //因为两边是两个安全网关,经过外部环境,选择隧道模式

esp authentication-algorithm sha2-256 //选择用sha2-256计算数据的哈希值

esp encryption-algorithm aes-128 //采用的对称加密算法为des

配置完成后查看配置,发现一些是默认值:

ipsec proposal 10

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

配置IKE方式的IPSec的策略:

ipsec policy IPSEC 10 isakmp //给策略创建一个名字叫IPSEC,标号为10,使用的是isakmp实现了有效负载的格式,实现密钥交换协议的机制以及SA的协商,是一个IKE的子协议

security acl 3000 //匹配ACL3000中的感兴趣流

ike-peer R3 //在策略中只出对等体的名称为R3

proposal 10 //在策略中匹配IPSec的提议

最后需要进入接口g0/0/2作为隧道的入口,并调用策略

ipsec policy IPSEC

现在一端一直配置完成,我们需要在另外一段R3上做镜面配置:

首先创建要求的感兴趣流,匹配PC3到PC1的流量

acl number 3000

rule 5 permit ip source 172.16.1.1 0 destination 10.1.1.1 0

二、R3上IPSec的配置:

IPSec需要通过IKE来实现,配置IKE的框架:

ike proposal 10 //配置名为10的IKE安全提议

authentication-method pre-share //用共享密钥来认证数据,为默认值

authentication-algorithm md5 //使用md5算法保证共享密钥的完整。

encryption-algorithm des-cbc //对共享密钥加密

dh group14 //密钥的等级

sa duration 5000 //SA也就是IPSec协议的约定的生存时间,单位秒

配置IKE的对等体:

ike peer R1 v1 //对等体的名字,以后调用时需要,版本号为1,必须进行配置

exchange-mode aggressive //isakmp为野蛮模式,建立第一阶段关系只需要3个包,如果为有主模式,建立关系需要6个数据包

pre-shared-key cipher 123456 //配置共享的密钥

ike-proposal 10 //配置调用的IKE框架

remote-address 12.1.1.1 //对方接口的IP地址,自己接口的IP地址有默认值可以不配置。

配置完IKE后需要需要配置值IPSEC的框架:

ipsec proposal 10 //配置名为10的IPSec安全提议

transform esp //默认值,IPSec的封装方式

encapsulation-mode tunnel //因为两边是两个安全网关,经过外部环境,选择隧道模式

esp authentication-algorithm sha2-256 //选择用sha2-256计算数据的哈希值

esp encryption-algorithm aes-128 //采用的对称加密算法为des

配置基于IKE方式的IPSec安全策略:

ipsec policy IPSEC 10 isakmp //给策略创建一个名字叫IPSEC,标号为10,使用的是isakmp实现了有效负载的格式,实现密钥交换协议的机制以及SA的协商,是一个IKE的子协议

security acl 3000 //匹配ACL3000中的感兴趣流

ike-peer R1 //在策略中只出对等体的名称为R3

proposal 10 //在策略中匹配IPSec的提议

最后进入接口g0/0/0作为隧道的入口,并调用策略

ipsec policy IPSEC

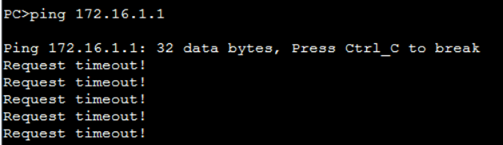

现在用PC3 ping PC1进行测试:(不成功)

需要注意的是,如果流量到达了网关,首先会查看路由表,发现都会从出口出去,然后出口有一个策略和一个nat,首先选择的是nat,所以流量如果匹配到了nat中的acl范围,就会出去按照nat进行转发,如果是去往对方内网的,匹配到了nat然后被放行了后,就会在R2上就会因为没有目的地路由条目被丢弃,达不到目的地。

三、NAT配置修改:

所以去外面网关的acl需要写的是:

acl number 3001

rule 5 deny ip source 10.1.1.1 0 destination 172.16.1.1 0

rule 10 permit ip

首先拒绝PC1到PC3的流量,源目地址必须精确,所以使用的是高级访问控制列表,精准保证拒绝的流量是题目要求需要走IPSec隧道的,允许其他流量通过,这样去往内网的流量被拒绝后就会选择IPSec隧道进行通信,从而到达目的

在出接口上调用:

nat outbound 3001 //需要将原来的使用的2000删除掉

同理R3上:

acl number 3001

rule 5 deny ip source 172.16.1.1 0 destination 10.1.1.1 0 //这里拒绝的是PC3到PC1的流量

rule 10 permit ip

在出接口上调用:

nat outbound 3001 //需要将原来的使用的2000删除掉

现在用PC3pingPC1进行测试:(成功,说明IPSec VPN配置成功)

步骤三:

分析nat和IPSec同时运用的时候ACL该怎么进行配置。

我们需要了解的是流量通过网关出去的时候,如果网关同时存在NAT和IPSec,首先匹配的是NAT,再匹配IPSec之中的流量,这就造成了一个问题,我们需要走分公司的内网的流量也被NAT匹配到了,传递到了外网,没有进入隧道,这就导致无法到达目的地。我们需要的就是在NAT中拒绝进入隧道的流量,不让这一部分流量进行转化(一定需要运用的就是高级访问控制列表,才能匹配目的地,否则基本ACL只能匹配源无法达到区分内外网流量的目的),当我们拒绝了访问内网的流量,还需要在下面加一句允许其他流量通过,保证其他没有匹配到的流量能够通过NAT到外网。那些被拒绝的流量在查找完NAT发现无法通过以后,就会向下查找IPSec,发现IPSec匹配到了,然后就会将流量引入IPSec隧道进行相应的转发。

IKE方式下配置思路如下:

- 定义需要保护的数据流,没有被保护的数据流无法被IPSec协议识别。

- 配置IKE安权提议,主要是用于配置建立IKE SA用到的加密和验证算法。

- 配置IKE对等体,配置IKE版本,身份认证和交换模式。

- 配置IPSec安全提议。

- 配置IPSec安全策略 ,是基于IKE方式的IPSec安全策略,将受保护的数据流,配置的IKE对等体,配置的IPSec安全提议结合在一起。

- 应用IPSec安全策略组。

查看命令:

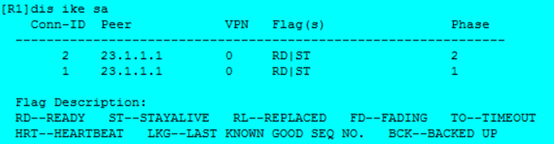

dis ike sa(查看IKE SA的建立情况,是逻辑上双向的,有一个)。

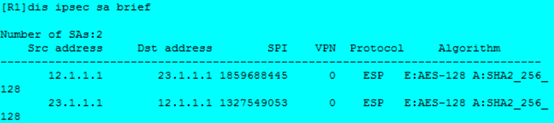

dis ipsec sa brief(查看IPSec SA的建立情况,SA是单向的,有两个)。