摘要

近年来无线局域网技术已经日趋成熟,应用范围越来越广泛。无线局域网已经进入千家万户,并在许多的方面改变着人们的生活方式和生活观念。本文简单介绍无线局域网组网方式,目前通用的安全技术以及存在的安全隐患;通过WiFi密码破解实验,意在帮助大家了解无线局域网并且合理利用当前技术保护自己的无线局域网安全。

关键词:无线局域网、网络安全技术、IEEE802.11标准、WPA/WPA2、密码破解

Abstract

in recent years wireless local area network technology has become more mature, more and more extensive scope of application. Wireless LANs have entered thousands of households, and in many aspects of changing people's life style and concept of life. This paper introduces a wireless LAN networking mode, there are security risks and the current security technology general; through the WiFi password cracking experiment, is intended to help you understand the wireless LAN and the rational use of current technology to protect the safety and security of wireless local area network of their own.

Keywords: wireless local area network, network security technology, IEEE802.11 standard, WPA/WPA2, password cracking

目录

引言 1

第一章: 无线局域网的基本介绍 1

1.1无线局域网络简介 1

1.2无线局域网的主要标准 2

1.3无线局域网络结构 4

1.对等方式 4

2.接入方式: 5

3.中继方式: 5

第二章: 无线局域网安全技术 6

2.1服务区标识符(SSID)匹配 6

2.2 MAC物理地址过滤 6

2.3 WEP有线等效保密 7

2.4 AP隔离 7

2.5 802.1X协议 7

2.6 WPA (Wi-Fi保护接入) 8

2.7虚拟专用网络(***) 8

第三章: 无线局域网安全问题 9

3.1物理安全 9

3.2漫游***者 9

3.3欺诈性接入点 9

3.4双面恶魔*** 9

3.5对无线通信的劫持和监视 10

第四章: 常见WiFi密码破解简介 10

4.1截获数据包跑字典破解法 10

(1)准备软硬件工具 10

(2)破解过程 10

(3)截获数据包跑字典破解法分析 14

4.2 pin码穷举破解法 14

(1)破解原理 14

(2)破解过程 15

(3)PIN码穷举破解法分析 17

4.3FeedingBottle破解法 17

第五章: WLAN的基本安全配置 20

- 1物理保护 20

5.2升级硬件设备 20

5.3修改SSID 21 - 4开启行为控制 21

5.5以WPA/WPA2取代WEP 22

5.6修改默认管理地址以及管理账号 23

参考文献: 25

引言

无线局域网络(Wireless Local Area Networks;简写为: WLAN)是相当便利的数据传输系统,利用射频(Radio Frequency; RF)的技术,取代旧式碍手碍脚的双绞铜线所构成的局域网,使得无线局域网络能利用简单的存取架构让用户透过它,达到“信息随身化、便利走天下”的理想境界。无线局域网(WLAN)产业是当前整个数据通信领域发展最快的产业之一。因其具有灵活性、可移动性及较低的投资成本等优势, 无线局域网解决方案作为传统有线局域网络的补充和扩展,获得了家庭网络用户、中小型办公室用户、广大企业用户及电信运营商的青睐,然而由于无线局域网采用公共频率的电磁波作为载体,因此对越权存取和窃听的行为也更不容易防备,使得它的安全性更加难以保证,面临着严重的安全威胁,我们需要无线网络带来的便捷和高效,更需要无线网络能够给我们带来可靠的信息安全。

第一章: 无线局域网的基本介绍

1.1无线局域网络简介

无线局域网(Wireless Local Area Networks, WLAN)。它是利用射频(Radio Frequency; RF)技术,取代旧式碍手碍脚的双绞铜线所构成的局域网,使得无线局域网能利用简单的存取架构让用户感受到无处不在的信息。无线网络具有传统有线网络无法比拟的优点: (1)灵活性,不受线缆的限制,增加和配置工作站更加方便。(2)低成本,无线网络不需要大量的工程布线,同时节省了线路维护的费用。(3)移动性,受空间地域的限制较小,在覆盖区可以随时随地上网。(4)易安装,和有线相比,无线网络的组建、配置、维护都更容易。(5)更加的美观,传统的有线网络很多情况下都影响到了美观,而无线网络则没有这个问题。与此同时无线网络同时也有着许多的缺陷:(1)无线网络的速度并不是非常的稳定,和有线相比还有着很大的差距。(2)安全性也是一个重大的问题,无线网络是通过特定的无线电波传送,所以在发射频率的有效范围内,任何具有合适的接收设备的人都可以捕获该频率的信号,任何人在有效范围之内都可以截获和插入数据。所以无线网络在通信过程中存在着重大的安全威胁。

1.2无线局域网的主要标准

IEEE802委员会于1990年成立了IEEE802.11工作组,专门致力于无线局域网(WLAN),它拥有开发MAC协议和物理媒体规范的许可权。从1997年发布IEEE802.11开始,共发布了 802.11b¬、802.11a、802.11g、802.11c、802.11d、802.11e、802.11n等十四种标准,每个标准都有所侧重,其中有些标准还在不断的扩展中。

IEEE802.11又称无线保真—wifi,定义了2个RF传输方法和1个红外线传输方法。在该标准中RF传输标准是采用跳频扩频(FHSS ,frequency hopping spread spectrum)和直接序列扩频(DSSS direct sequence spread spectrum)技术。其中,FHSS采用2~4电平高斯频移键控(GFSK ,gaussian frequency shift keying)调制技术,支持1Mb/s传输速率,共22组跳频图案,包括79信道;DSSS采用二进制相移键控(BPSK ,binary phase shifting keying)和差分正交相移键控(DQPSK ,different quadrature phase shift keying)的调制技术,支持1Mb/s和2Mb/s传输速率;红外线传输方法工作在850nm-950nm波段,峰值功率为2W,使用4或16电平PPM技术,支持1Mb/s和2Mb/s传输速率。

( 1 )IEEE802.11b,工作频段在2.4¬-2.4835GHz,采用直接序列扩频技术,使用3个不重叠信道,数据传输速率达到11Mbps,室内支持范围最长100m,室外可达300m;在实际工作中速度为5Mb/s左右。DSSS具有较强的抗干扰能力,可以同频工作,便于实现多址通信。IEEE802.11b是前期主流的WLAN标准,被多数厂商所采用,所推出的产品广泛应用于办公室、家庭、宾馆、车站、机场等众多场合,但是由于许多WLAN的新标标隹的出现IEEE802.11a和IEEE802.11g更受业界关注。

〔2 〕IEEE802.11a, 工作频段在5.725-5.85GHz,不与IEEE802.11b兼容;数据传输速率为6Mbps—54Mbps且可动态调节,传输距离为10―100米,采用正交频分复用〔OFDM)的独特扩频技术,采用QFSK调制方式,具有高带宽,频段内干扰小,部署更加灵活,支持多种业务的优点,但是传输距离短,覆盖范围小。

〔3 〕IEEE802.11g,既可以工作在2.4GHz频段提供11Mb/s传输速率,也能在5GHz频段上提供54Mb/s传输速率,并能向下兼容802.11b标准的混合标准。IEEE802.11g 同时具有IEEE802.11b和IEEE802.11a的主要优点,覆盖方式类似IEEE802.11b,具有3个不重叠信道。WLAN运营商为了兼顾现有802.11b设备投资,目前大多选用802.11g。

(4)IEEE802.11i为加强无线网络的安全性和不同厂家间无线安全技术的兼容性,2004 年6 月25 日,IEEE 工作组正式通过802.11i 标准。IEEE802.11i 把重点放在以下三个领域:认证、密钥管理和数据传递的保密性。为改进认证,802.11i要求使用认证服务器AS(Authentication Server),并定义了一个更为健壮的认证协议。同时,AS 还起到密钥分发的作用。在保密性方面,802.11i 提供了三种不同的加密机制,分别为TKIP(Temporal Key Integrity Protocol),CCMP(Counter-Mode/CBC-MAC Protocol)和WRAP(Wireless RobustAuthenticated Protocol),以及认证协议IEEE802.1x。IEEE802.11i 的操作过程为:首先,在移动站点和AP 之间的一次交换使双方在使用的安全能力集合上达成一致;接着,涉及到AP 和移动站点之间的一次交换提供了安全认证,AS 负责向AP 分发密钥,AP 再依次向移动站点管理和分发密钥;最后,在移动站点和AP 之间的数据采用加密来保护数据的传递。IEEE802.11i 为了保证兼容性,全面吸收其他现有的网络安全协议,如接入控制层引入现有IEEE802.1x 安全机制,上层管理层融入现有的LEAP 及RADIUS 服务器等功能。从硬件设备来看,AP 只涉及WLAN 底层和接入控制层,涉及802.11i协议的数据加密协议和IEEE802.1x的接入管理机制,其认证管理功能由认证服务器和远端数据库来完成。移动用户则包含了全部的三层,涉及了802.11i 的底层数据加密协议、IEEE802.1x 的接入管理机制和IEEE802.11X/EAP 认证管理机制。用户端和认证服务器都具有认证管理层的功能。

(5)IEEE802.11n,该标准将无线局域网的数据传输速率提高到108Mb/s以上,最高传输速率可达540Mb/s。该标准被定义为双频工作模式,即包含2.4GHz和5.8GHz两个工作频段。其物理层的核心技术是MIMO(multiple input multiple output)+OFDM无线信号调制方式。

(6)IEEE802.11ac,该标准采用并扩展802.11n的空中接口(air interface)概念,包括:更宽的RF带宽(提升至160MHz),更多的MIMO空间流(spatial streams)(增加到 8),多用户的 MIMO,以及更高阶的调制(modulation)(达到 256QAM),最终理论传输速度将由802.11n最高的600Mbps跃升至1Gbps。当然,实际传输率可能在300Mbps~400Mbps之间,接近目前802.11n实际传输率的3倍(目前802.11n无线路由器的实际传输率为75Mbps~150Mbps之间)。

1.3无线局域网络结构

在IEEE802.11标准中,具体将局域网结构划分为“对等(Peer-To-Peer,即点对点)”和“主从(Master-Slave)”两种标准形式。“点到点”结构用于连接PC机或便携式计算机,允许各台计算机在无线网络所覆盖的范围内移动并自动建立点到点的连接,使不同计算机之间直接进行信息交换。而“主从”结构中所有工作站都直接与中心天线或访问节点(AP:Access Point)连接,由AP承担无线通信的管理及与有线网络连接的工作。无线用户在AP所覆盖的范围内工作时,无需为寻找其它站点而耗费大量的资源,是理想的低功耗工作方式。同时IEEE802.11对无线局域网的物理层、应用环境和功能等方面也作了如下规定。目前无线局域网采用的拓扑结构主要有对等方式、接入方式、中继方式三种。

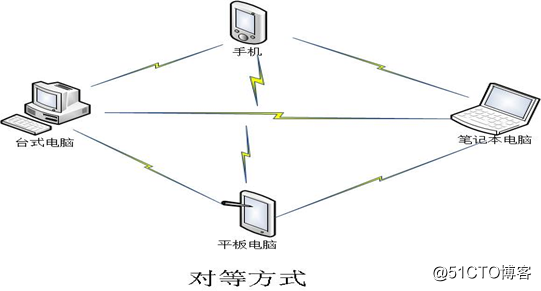

1.对等方式: 对等方式(peer to peer)下的局域网,不需要单独的具有总控接转功能的接入设备AP,所有的基站都能对等地相互通信。并不是所有号称兼容802.11标准的产品都具有这种工作模式,无线产品对应的这种模式是Ad Hoc Demo Mode。在Ad Hoc Demo模式的局域网中,一个基站会自动设置为初始站,对网络进行初始化,使所有同域(SSID相同)的基站成为一个局域网,并且设定基站协作功能,允许有多个基站同时发送信息。这样在MAC帧中,就同时有源地址、目的地址和初始站地址。在目前,这种模式采用了NetBEUI协议,不支持TCP/IP,因此较适合未建网的用户,或组建临时性的网络,如野外作业、临时流动会议等。

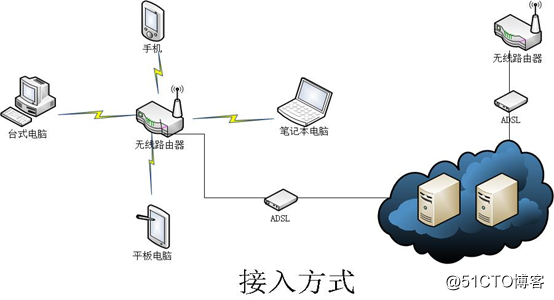

2.接入方式: 这种方式以星型拓扑为基础,以接入点AP为中心,所有的基站通信要通过AP接转,相当于以无线链路作为原有的基干网或其一部分,相应地在MAC帧中,同时有源地址、目的地址和接入点地址。通过各基站的响应信号,接入点AP能在内部建立一个像"路由表"那样的"桥连接表",将各个基站和端口一一联系起来。当接转信号时,AP就通过查询"桥连接表"进行。

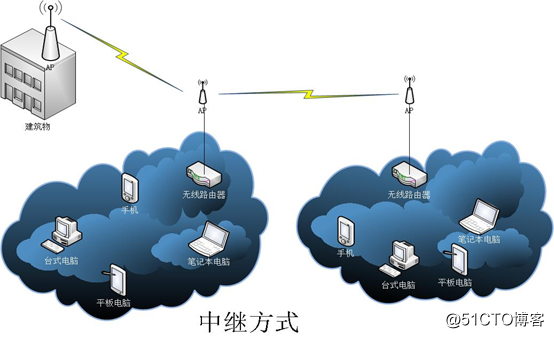

3.中继方式: 中继是建立在接入原理之上的,是以两个AP点对点(Point to Point)链接,由于独享信道,较适合两个局域网的远距离互连(架设高增益定向天线后,传输距离可达到50公里)。因为无线网络采用中继方式的组网模式多种多样,所以统称为无线分布系统(Wireless Distribution System)。正是在这种模式下,MAC帧使用了四个地址,即源地址、目的地址、中转发送地址、中转接收地址。接入方式和中继方式支持TCP/IP和IPX等多种网络协议,是IEEE802.11重视而且极力推广的无线网络主要的应用方式。

第二章: 无线局域网安全技术

2.1服务区标识符(SSID)匹配

该技术要求工作站必须出示正确的SSID,与无线访问点AP的SSID相同才能访问AP;否则AP将拒绝其与该子网络的连接。如果AP向外广播其SSID,很多人都知道该AP的SSID,很容易共享给非法用户, 安全程度严重降低。目前很多厂家支持“(ANY)SSID”方式,只要无线工作站在某个AP服务范围内,客户端会自动连接AP,而这将会跳过SSID 的口令认证,给网络安全带来很大的威胁。因此可以认为SSID是一个简单的口令认证机制,实现一定的安全保障。在无线局域网接入点AP上对此项技术的支持就可不让AP广播其SSID,这样无线工作站就必须主动提供正确的SSID才能与AP连接。

2.2 MAC物理地址过滤

该技术原理是在WLAN的每一个AP中手工维护一组允许访问或不允许访问的MAC地址列表,实现物理地址的访问过滤。如果AP数量较多,为实现所有AP统一的无线网卡MAC地址认证,必须记录需要接入网络的客户端MAC地址,虽然现在AP支持无线网卡MAC地址的集中Radius认证。但该方案要求AP中的MAC地址列表必须随时更新,可扩展性差,只适合小型网络规模。更重要的是,MAC地址可以被第三方软件伪造篡改,因此是较低级别的授权认证

2.3 WEP有线等效保密

WEP是(Wired Equivalent Privacy,有线等效保密)的简称,该技术采用RSA开发的RC4对称加密算法,所有经过WIFI认证的设备都支持该安全协定。使用40位加密密钥,在链路层加密数据,保证传输数据不会以明文方式被截获;用户的加密密钥必须与AP的密钥相同才能访问网络。当客户端尝试连接AP时,AP会发出一个challenge packet给客户端,客户端再利用共享密钥将此值加密后送回存取点以进行认证比对,只有正确才能存取网络资源。但仍然存在许多缺陷:若一个服务区内的所有用户都共享相同密钥,密钥一旦丢失,将威胁整个网络的安全;钥匙是静态的,要手工维护,扩展能力差;40位的密钥很容易被破解,虽然后来又修正为128位密钥,其安全度依然不高,但是它仍然可以阻挡一般的数据截获***。

2.4 AP隔离

AP隔离(AP Isolation)类似于有线网络的VLAN(虚拟局域网),将所有的无线客户端设备完全隔离,使之只能访问AP连接的固定网络。该方法用于对酒店和机场等公共热点Hot Spot的架设,让接入的无线客户端保持隔离,提供安全的Internet接入。

2.5 802.1X协议

802.1x协议是基于Client/Server的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。802.1x协议为二层协议,对设备的整体性能要求不高,可以有效降低建网成本;借用了在RAS系统中常用的EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容;802.1x的认证体系结构中采用了"可控端口"和"不可控端口"的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包;可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持;可以映射不同的用户认证等级到不同的VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。对于无线局域网来说,一个端口就是一个信道。802.1x认证的最终目的就是确定一个端口是否可用。对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

2.6 WPA (Wi-Fi保护接入)

WPA(Wi-Fi Protected Access)是2003 年推行的作为向IEEE802.11i 过渡的中间标准,其核心是802.1x 和TKIP(临时密匙完整协议),它的推出使802.11b、802.11a 和802.11g 在内的无线设备的安全性得到保证。WPA 还追加了防止数据中途被篡改的功能和认证功能,WEP 的缺点得以解决。WPA率先使用802.11i中的加密技术一TKIP(Temporal Key Integrity Protocol),这项技术可大幅解决802.11原先使用WEP所隐藏的安全问题。很多客户端和AP并不支持WPA协议,而且TKIP加密仍不能满足高端企业和政府的加密需求。WPA2与WPA后向兼容,支持更高级的AES加密,能够更好地解决无线网络的安全问题。2017年10月份,有安全研究者公布了WPA2协议的一个弱点,会遭受到KRACK( Key Reinstallation AttaCK)***;***者可以获取STA和AP之间传输的数据,许多厂家已经发布相关补丁修复此漏洞;但是WPA2的形象和名声还是受到损害,因而WIFI联盟迅速推出了WPA3。2018年,WiFi联盟公布了14年来最大的Wi-Fi安全更新,宣布WPA3协议最终完成,带来了许多新功能用来保证传输数据的安全,以解决在WPA2中存在的安全问题。

2.7虚拟专用网络(***)

***(Virtual Private Network)虚拟专用网络,在一个公共网络下,利用隧道传输和加密技术为用户提供专用数据传递的服务,并保证专用数据的网络安全。其目的是为了实现建立私有的安全通信通道,方便远程用户能够稳定,安全的连接至企业内部网络,访问内部资源。***不属于802.11标准,可以用来降低无线网络的不安全风险。

第三章: 无线局域网常见安全问题

3.1物理安全

无线设备包括站点(STA,Station)和接入点(AP,Access Point)。站点通常由一块无线络卡构成;接入点通常由一个无线输出口和一个有线的网络接口构成,其作用是提供无线和有线网络之间的桥接。物理安全是关于这些无线设备自身的安全问题。首先,无线设备存在许多的限制,这将对存储在这些设备的数据和设备间建立的通信链路安全产生潜在的影响。与个人计算机相比,无线设备如个人数字助理(PDA)和移动电话等,存在如电池寿命短、显示器小等缺陷。其次,无线设备虽有一定的保护措施,但是这些保护措施总是基于最小信息保护需求的。因此,有必要加强无线设备的各种防护措施。

3.2漫游***者

***者没有必要在物理上位于企业建筑物内部,他们可以使用网络扫描器,如Netstumbler等工具。可以在移动的交通工具上用笔记本电脑或其它移动设备嗅探出无线网络,这种活动称为“wardriving”。

3.3欺诈性接入点

所谓欺诈性接入点是指在未获得无线网络所有者的许可或知晓的情况下,就设置或存在的接入点。一些雇员有时安装欺诈性接入点,其目的是为了避开已安装的安全手段,创建隐蔽的无线网络。这种秘密网络虽然基本上无害,但它却可以构造出一个无保护措施的网络,并进而充当了***者进入企业网络的开放门户。

3.4双面恶魔***

这种***有时也被称为”无线钓鱼”,双面恶魔其实就是一个以邻近的网络名称隐藏起来的欺诈性接入点。双面恶魔等待着一些盲目信任的用户进入错误的接入点,然后窃取个别网络的数据或***计算机。

3.5对无线通信的劫持和监视

正如在有线网络中一样,劫持和监视通过无线网络的网络通信是完全可能的。它包括两种情况,一是无线数据包分析,即熟练的***者用类似于有线网络的技术捕获无线通信。其中有许多工具可以捕获连接会话的最初部分,而其数据一般会包含用户名和口令。***者然后就可以用所捕获的信息来冒称一个合法用户,并劫持用户会话和执行一些非授权的命令等。第二种情况是广播包监视,这种监视依赖于集线器,所以很少见。

第四章: 常见WiFi密码破解简介

4.1截获数据包跑字典

a) 软件抓取数据包时有客户端连接无线接入点才能得到有用的握手包,通过对握手包的分析,跑字典才能找到密码。破解的速度很大程度上取决于跑字典的主机运算能力。

b) 跑字典时用的字典决定着是否能成功破解出无线接入点的密码,字典所包含可能的密码组合只要足够的多,在理论上就能破解出来的,只是所需的时间更长久。也就是说密码设置的够复杂,就不一定会被收录在字典中,这样***者花费大量的时间抓包,跑包也会抓狂。

4.2 pin码穷举

原理

PIN码穷举破解法是穷举无线接入点WPS功能的8位个人识别码(PIN),所谓WPS(Wi-Fi Protected Setup)是Wi-Fi安全防护设定标准,由Wi-Fi联盟组织实施的认证项目,主要致力于简化无线局域网安装及安全性能的配置工作。WPS并不是一项新增的安全性能,它只是使现有的安全技术更容易配置。提供了一个相当简便的加密方法。通过该功能,不仅可将都具有WPS功能的Wi-Fi设备和无线路由器进行快速互联,还会随机产生一个八位数字的字符串作为个人识别号码(PIN)进行加密操作。在WPS加密中PIN码是网络设备间获得接入的唯一要求,不需要其他身份识别方式,这就让暴力破解变得可行。其次,WPS PIN码的第8位数是一个校验和(checksum),因此只需算出前7位数即可。这样,唯一的PIN码的数量降了一个级次变成了10的7次方,也就是说有1000万种变化。在实施PIN的身份识别时,接入点(无线路由器)实际上是要找出这个PIN的前半部分(前4位)和后半部分(后3位)是否正确。当第一次PIN认证连接失败后,路由器会向客户端发回一个EAP-NACK信息,而通过该回应信息,***者就能够确定的PIN前半部或后半部是否正确。换句话说,***者只需从7位数的PIN中找出一个4位数的PIN和一个3位数的PIN。使得密码可能存在11000(10的4次方+10的3次方)种变化。

分析

a) PIN码破解利用无线接入点WPS快速互联中个人识别码,进行穷举破解,不需要有其它的主机在与无线接入点通信,也不必担心密码设置的有多复杂。

b) 即使无线接入点的所有者改了密码,PIN码还是不变的,我们使用PIN码仍然可以通过无线接入点的验证,并在连接信息中轻松得到新的密码。

c) WPS中的PIN码只有8位全数字的密码,可能存在的密码有108个,而且第8位数是一个校验和(checksum),只要从7位数的PIN中找出一个4位数的PIN和一个3位数的PIN,使得可能存在的密码组合共104+103个。这样***者最多只需试验11000次,很大程度上使破解的时间缩短了。

4.3FeedingBottle破解法

也就是奶瓶破解,工作原理与截取数据包跑字典十分相似。局限于字典的全面性和是否在抓包时正有客服端接入,规避这类破解最好的办法是设置足够复杂的密码,并开启MAC地址验证。

4.4各种wifi密码破解软件

软件在安装完毕后会默认勾选“自动分享热点”,正是这个选项,在使用时连接到WiFi信息会自动的分享保存到软件数据库,由此汇集成一个更强大的wifi密码数据库。当更多的用户分享出自己的热点后,该区域使用wifi破解软件的效率也会越高。

第五章: WLAN的基本安全配置

- 1物理保护

生活中大多数无线AP被部署在离办公环境较近的位置或位于房屋外,由前面对无线网络安全的介绍可知,这样布置的无线接入点很容易受到恶意***者的关注,或者直接被人盗窃。目前大多数的无线设备都提供了通过rest(重置)按钮复位AP,使得失窃的AP被轻松的重新使用。对于企业用户来说,设计规划无线网络架构时,将AP放置在一个无法轻易接触的位置可以很大程度保护无线网络的安全;而为了防止间谍等可疑人员非法***进入机房,搭建非法AP或者破坏现有AP等行为,应对机房设置严格的安全保密规章制度,严格限定能够进入中心机房人员名单,并安装监控设备。

5.2升级硬件设备

通常最新出厂的设备产品是比较安全的,作为无线安全管理人员,应经常留意无线设备制造商网站发布的最新漏洞及相关补丁,并及时为设备安装厂家发布的安全更新或升级程序。如图 迅捷无线路由器升级的页面

5.3修改SSID

现在大多数AP(无线接入点)在默认广播其SSID,客户端只有收到这个参数或手动设定与AP相同的SSID才能连接到无线网络。如果禁止广播SSID,一般的漫游用户在无法找到SSID的情况下无法连接到无线网络。在设置AP的SSID 时,需要避免使用通用,指向性的名称,比如公司名称的“chinanet”,接入点的默认名称“TP-link”,测试用的名称“testap”。SSID作为初级接入网络认证的一种方式,在设置时增加其复杂度,并取消广播SSID。

- 4开启行为控制

现在推出的无线接入设备一般都有行为控制,制订访问网络的条件,在满足制订的条件后才能取得访问网络的权利。在行为控制中,对MAC 地址进行管理,配置合法访问的无线网卡物理地址(MAC)通过访问控制列表,并且对访问目标地址进行管理,接入网络的时间进行管理。如图 迅捷路由器的行为管理

5.5使用新一代wifi安全协议

从前面介绍它们的加密方式和密码破解来说,虽然WPA使用802.11i中的加密技术TKIP(temporal key integrity protocol)大幅度的解决WEP所隐藏的安全问题。但是WPA2作为WPA的升级版在安全性上得到提升,现在几乎所有的客户端和无线接入点都支持WPA协议,但TKIP加密仍不能满足高要求的用户。WPA2与WPA向后兼容,同时支持AES加密,能更好的解决无线网络的安全问题,在配置时都应启用WPA-PSK代替WEP。全新的WAP3协议在四个不同维度对于WiFi安全进行了升级。其中包括,加密等级升级到了196位AES高级加密标准、字典***不再可用、改善物联网设备的安全性、个性化数据加密等方面。

5.6修改默认管理地址以及管理账号

大多数用户忽略了对默认的管理地址和管理账号修改,在设置时应修改默认的无线接入点密码,将登录密码设置为10位以上,为保证密码复杂强度,在密码里应至少包含大写字母,小写字母,数字和特殊符号中的任意3种。

并对管理地址修改,从MAC地址限定对无线接入点管理权

参考文献:

[1]. 杨哲.《无线网络安全***实战》

[2]. 姜乐水.《浅谈无线局域网_WLAN_技术》

[3]. 厉剑.《无线局域网安全标准及技术浅析》

[4]. 邢玥.《无线局域网安全技术》

[5]. 曹秀英.《无线局域网安全系统》

[6]. 杨哲.《无线网络******》