ncpa.cpl 自动获取IP

services.msc 打开运行服务

VMware1不能上网,VMware8可以上网

IP:分为外网IP和内网IP

外网IP属于实体IP

实体IP,它是独一无二的,在网络的世界里,每一部计算机的都有他的位置,一个 IP 就好似一个门牌,这些可以直接在全世界互联上沟通的 IP 就被称为实体 IP

然后我们说的内网IP是属于虚拟IP

虚拟IP,因为它相对于全世界互通的网络中,是不存在的,多数是由路由器分配的,这个IP仅用于内网的身份识别,

内网也就是局域网,内网就好像一个小型的因特尔网络,数据传输由网关传输,且数据局限于内网设备。手机QQ面对面传输等通过WIFI传输的工具也是通过内网之间数据交互来完成的

内外网IP,又说到了关于远控不能上线

我们要知道,局域网信息的交互是通过路由器充当中介的,我们的内网IP是由网关分配的

.在一个局域网内在做端口映射之前。我们刚刚生成的远控木马被运行后,首先是要找到客户端,并告诉客户端:我已经上线了。而肉鸡寻找服务器的过程是这样的:

肉鸡找到找到外网IP后问:请问8080端口在哪?

网关:我并不知道知道你说的8080端口谁!

而端口映射的作用:将外网主机的IP地址的一个端口映射到内网中一台机器,提供相应的服务。当用户访问该IP的这个端口时,服务器自动将请求映射到对应局域网内部的机器上。在上面这个情况作了端口映射之后对话是这样的。

肉鸡:请问8080端口在哪?

网关:你查询的8080端口被映射到了192.168.1.76上面,所以你应该访问的是192.168.1.76的8080端口

http请求方法:

get post options put move delete trace

通过客户端put到服务器个文件,再把文件move改到 脚本里面,得到shell了

http中使用

$_SERVER["HTTP_CLIENT_IP"]

$_SERVER["HTTP_X_FORWARDED_FOR"]

修改http的头的x-forwarded-for突破服务器访问权限

HTTPS =HTTP+SSL/TLS,在http上加了一层处理加密信息的模块,服务端和客户端的信息传输通过TLS进行加密,so,传输的数据都是加密的数据。

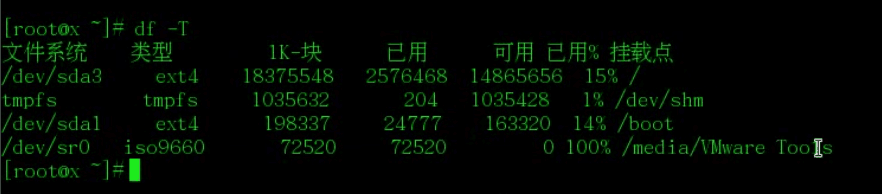

点击安装虚拟机工具

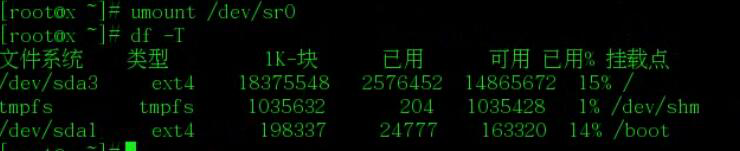

卸载这个文件系统

![]()

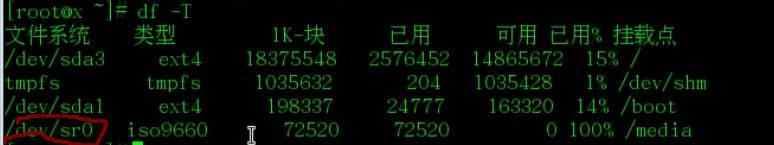

挂载在media后面

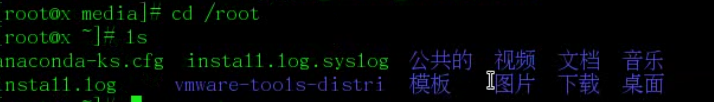

cd /一个目录 更换到另一个目录下

tar zxvf vm的版本.gz -C /root

把当前VMware版本解压到root目录下

./文件名 .py 运行此文件

reboot命令用来重新启动正在运行的Linux操作系统。

reboot //重开机。

reboot -w //做个重开机的模拟(只有纪录并不会真的重开机)。netstat -a

查看所有端口

netstat -tunl p

查看端口占用情况

netstat -tunlp | grep 端口号

查看某端口占用情况