首先对ssh的配置文件有一个简单的了解

- ssh服务端配置文件位置:/etc/ssh/sshd_config

- ssh客户端配置文件位置:/etc/ssh/ssh_config

一般情况下,只需要调整服务端配置就可以了

sshd_config简单常用配置解析:

HostKey /etc/ssh/ssh_host_rsa_key设置包含服务器个人密钥文件位置(默认即可,不用修改)SyslogFacility AUTHPRIV#定义ssh的日志级别为authpriv.info级别。ssh的日志可以在/var/log/secure中查看PermitEmptyPasswords no#设置是否允许口令为空的登录PermitRootLogin no#设置是否允许root登录RSAAuthentication yes#设置是否使用RSA算法进行安全验证AuthorizedKeysFile .ssh/authorized_keys#设置服务器上公钥保存的位置(默认即可,不用修改)PasswordAuthentication yes#设置是否使用口令登录PubkeyAuthentication yes#设置是否使用密钥认证方式登录

本次实验环境:

[root@k8s-etcd-2 ~]# cat /etc/centos-release

CentOS Linux release 7.4.1708 (Core)

[root@k8s-etcd-2 ~]# uname -r

3.10.0-693.el7.x86_64

场景一:禁用root口令登录,root用户只使用密钥登录

调整ssh配置

[root@k8s-etcd-2 ~]# vim /etc/ssh/sshd_config

RSAAuthentication yes #取消注释,开启RSA验证

PubkeyAuthentication yes #取消注释,开启使用密钥验证登录

使用ssh-keygen来生成RSA密钥

- id_rsa 文件为私钥

- id_rsa.pub是公钥

使用参数:

-t 指定使用密钥类型

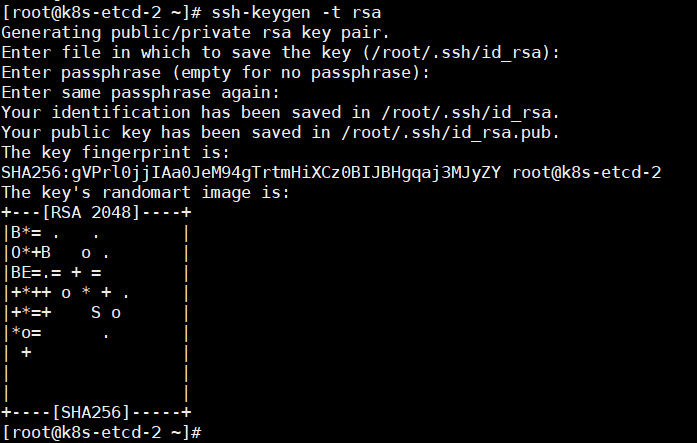

[root@k8s-etcd-2 ~]# ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): #配置密钥文件存放位置,如果是给root用户配置,那此步骤默认即可

Enter passphrase (empty for no passphrase): #输入密钥登录密码(如果想使用无密码登录,那就默认回车即可)

Enter same passphrase again: #再次输入密钥登录密码

Your identification has been saved in /root/.ssh/id_rsa. #密钥(私钥)存放位置

Your public key has been saved in /root/.ssh/id_rsa.pub. #密钥(公钥)存放位置

The key fingerprint is:

SHA256:gVPrl0jjIAa0JeM94gTrtmHiXCz0BIJBHgqaj3MJyZY root@k8s-etcd-2

The key's randomart image is:

………………

下图为示例图:

将公钥导入到授权密钥文件里

[root@k8s-etcd-2 ~]# cd .ssh/

[root@k8s-etcd-2 .ssh]# cat id_rsa.pub >> authorized_keys

重启服务

[root@k8s-etcd-2 .ssh]# systemctl restart sshd

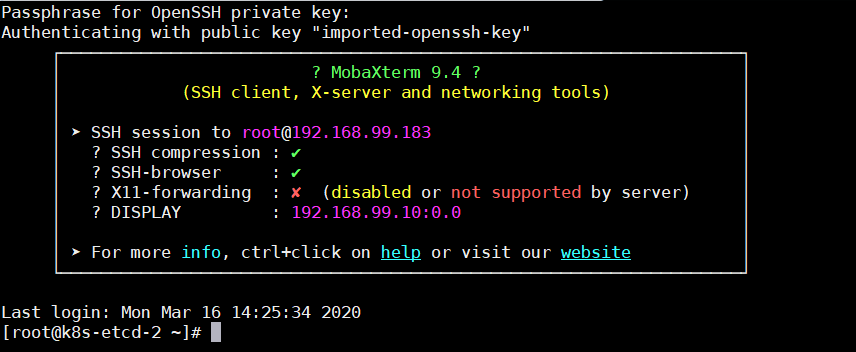

此时就可以使用密钥登录了

这里简单进行测试一下:

我使用的是MobaXterm客户端连接的,不过Xshell或者CRT配置密钥登录都很简单,应该在会话配置里就可以配置

添加连接密钥配置

然后会让输入密钥的密码:

如果没有配置密码,那么就直接登录了

输入密码登录即可:

注:保存好id_rsa私钥文件就可以了,不然丢失了比较麻烦,安全起见服务器上的私钥文件就可以删除了

场景二:仅支持非root用户使用密钥登录

和场景一配置很类似,只是新加了一点配置而已

调整ssh配置

[root@k8s-etcd-2 home]# vim /etc/ssh/sshd_config

RSAAuthentication yes #取消注释,开启RSA验证

PubkeyAuthentication yes #取消注释,开启使用密钥验证登录

PermitRootLogin no #取消注释,关闭root登录

创建新用户

[root@k8s-etcd-2 home]# useradd test

[root@k8s-etcd-2 home]# mkdir test/.ssh

生成RSA密钥

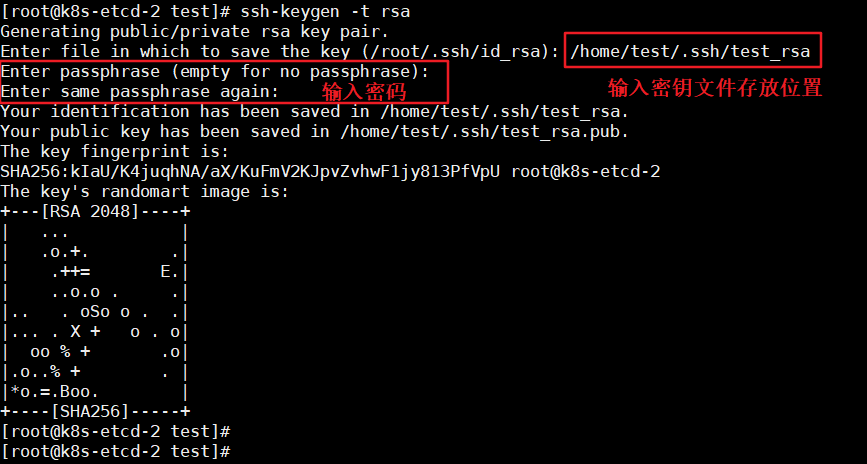

[root@k8s-etcd-2 test]# ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): /home/test/.ssh/test_rsa

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/test/.ssh/test_rsa.

Your public key has been saved in /home/test/.ssh/test_rsa.pub.

…………

[root@k8s-etcd-2 test]# ls .ssh/

test_rsa test_rsa.pub

下图为示例图:

将公钥导入到用户授权密钥文件里

[root@k8s-etcd-2 test]# cat .ssh/test_rsa.pub >> .ssh/authorized_keys

重启服务

[root@k8s-etcd-2 .test]# systemctl restart sshd

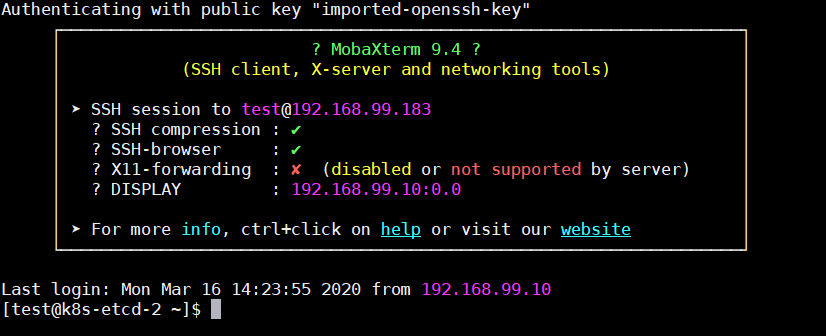

使用密钥登录即可

此时就可以达到仅非root用户使用密钥登录服务器,安全性得到提升!

注:保存好id_rsa私钥文件就可以了,不然丢失了比较麻烦,安全起见服务器上的私钥文件就可以删除了