首先放进查壳软件里,什么也没查出,但是在EP那里显示“皇后”,有点不正常,后来得知事aspack变形壳。

放进OD里一开始就是一个大跳转,f8往下走。

用单步追踪法,遇到近call就跟进,远call就步过,00418609是近call,我们f7跟进。

进去函数里面之后一步步往下走,在0041862E这里有个跳转,这是个循环,如果选择F4跳过循环,那么程序会直接跑飞。

并且多循环几次就会发现循环有时候向上有时候向下,循环六十次左右后跳出循环(可以在跳转语句处下个断点,快到六十次后再f8单步走)。

跳出循环后一步步往下走,来到了这全是nop的地方,继续f8向下走。

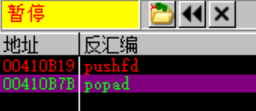

一直往下走看到有“pushfd pushad”,就是北斗壳的标志,就按照北斗壳的脱壳方法进行脱壳。

右键查找,查找命令序列,输入北斗壳的出口标志“popad popfd”,查找。

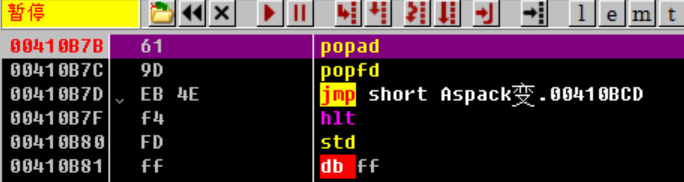

查找到一处,点击进入相应地址。

在标志处下断点,运行,程序断在这里,单步f8向下走。

经过一个跳转之后,来到这里,不是oep,继续f8向下走。

经过一个大跳转,来到oep,右键用od脱壳工具脱壳。保存。

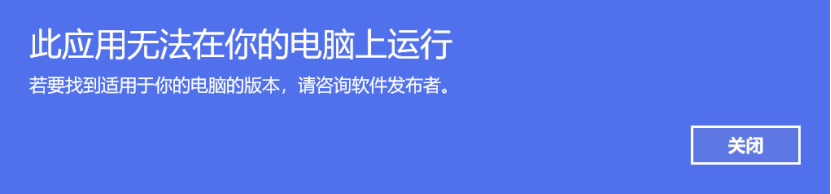

运行程序发现不能运行。用lordPE进行修复。

把程序放进lordPE中,显示重建状态,重建完成后点击确定。

在运行程序,成功运行。

放进OD里,显示正常。

手脱aspack变形壳

猜你喜欢

转载自blog.csdn.net/weixin_43916678/article/details/100598774

今日推荐

周排行