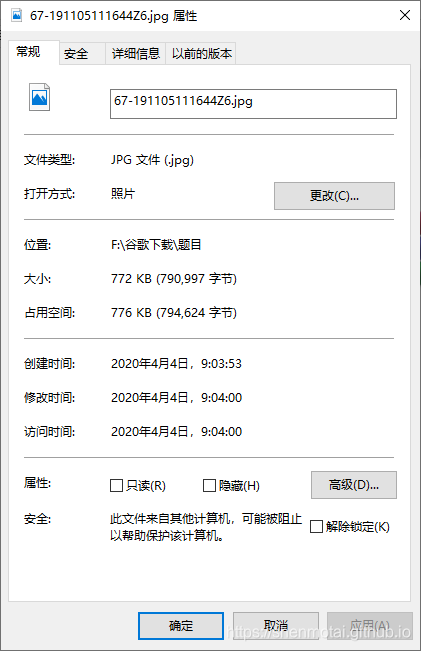

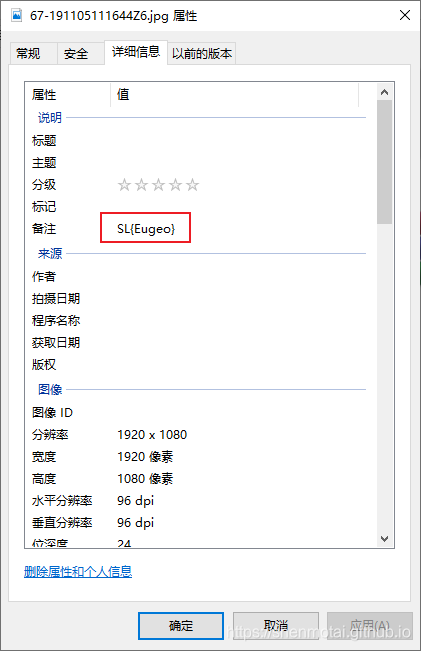

1、图片属性

没错上面是错误的示范,我居然憨憨的不知道看详细信息,我太菜了,hhh。

下面是正确的图片属性查看

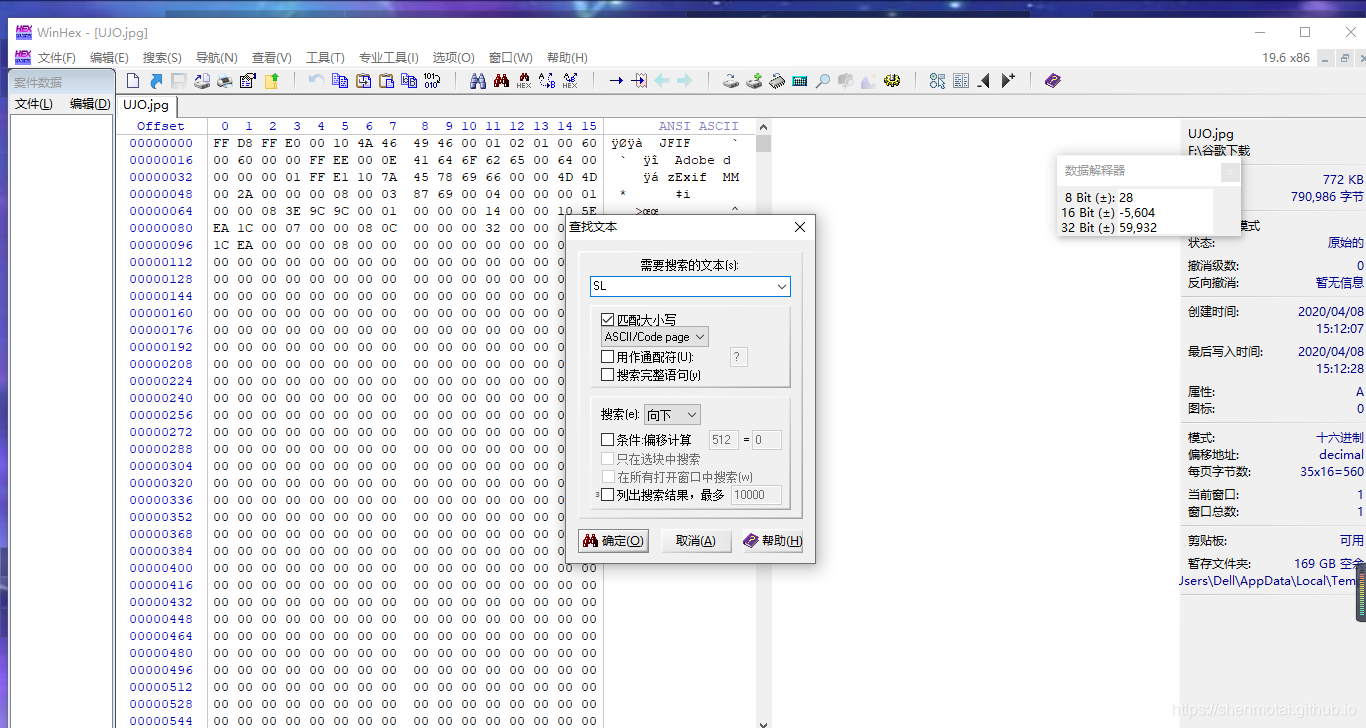

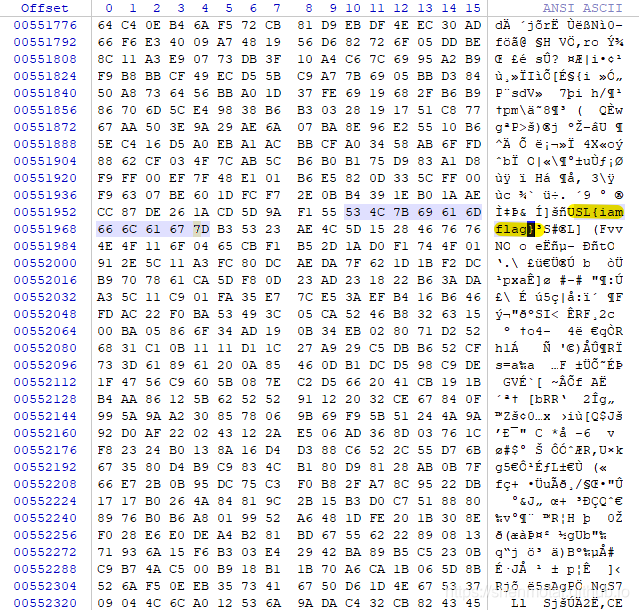

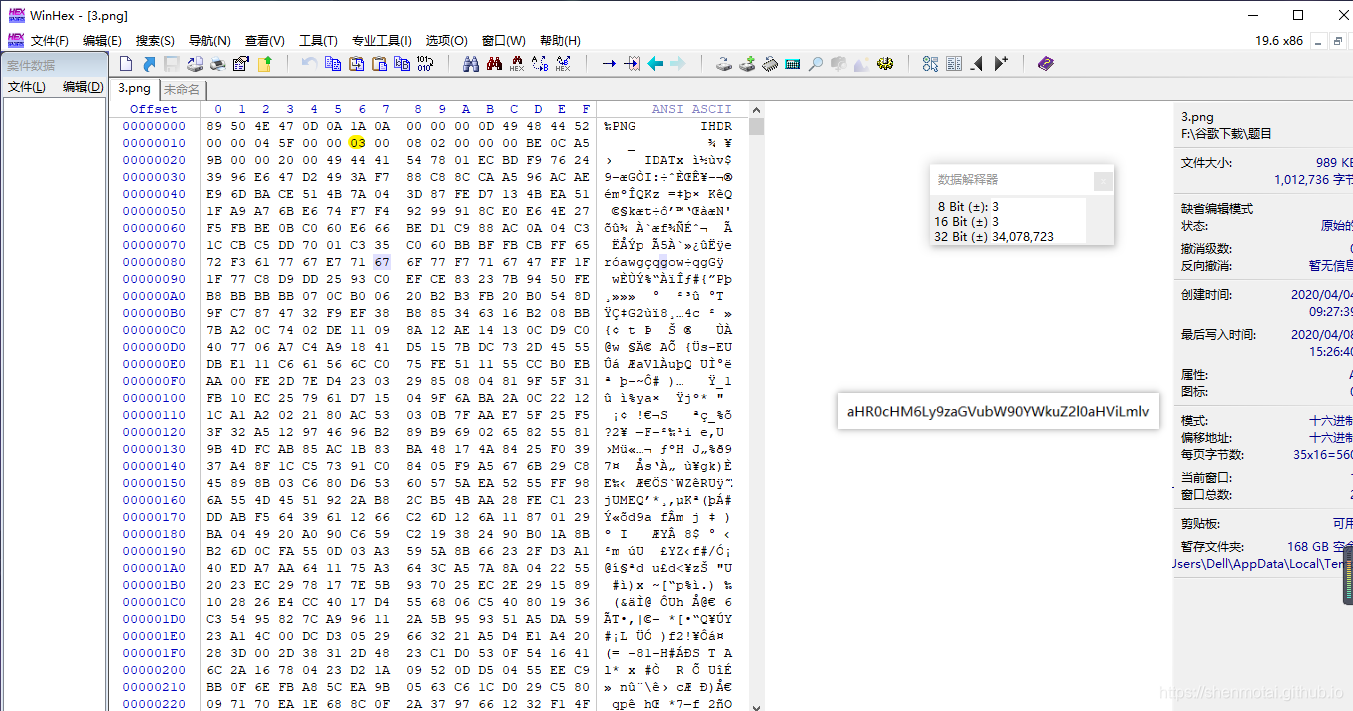

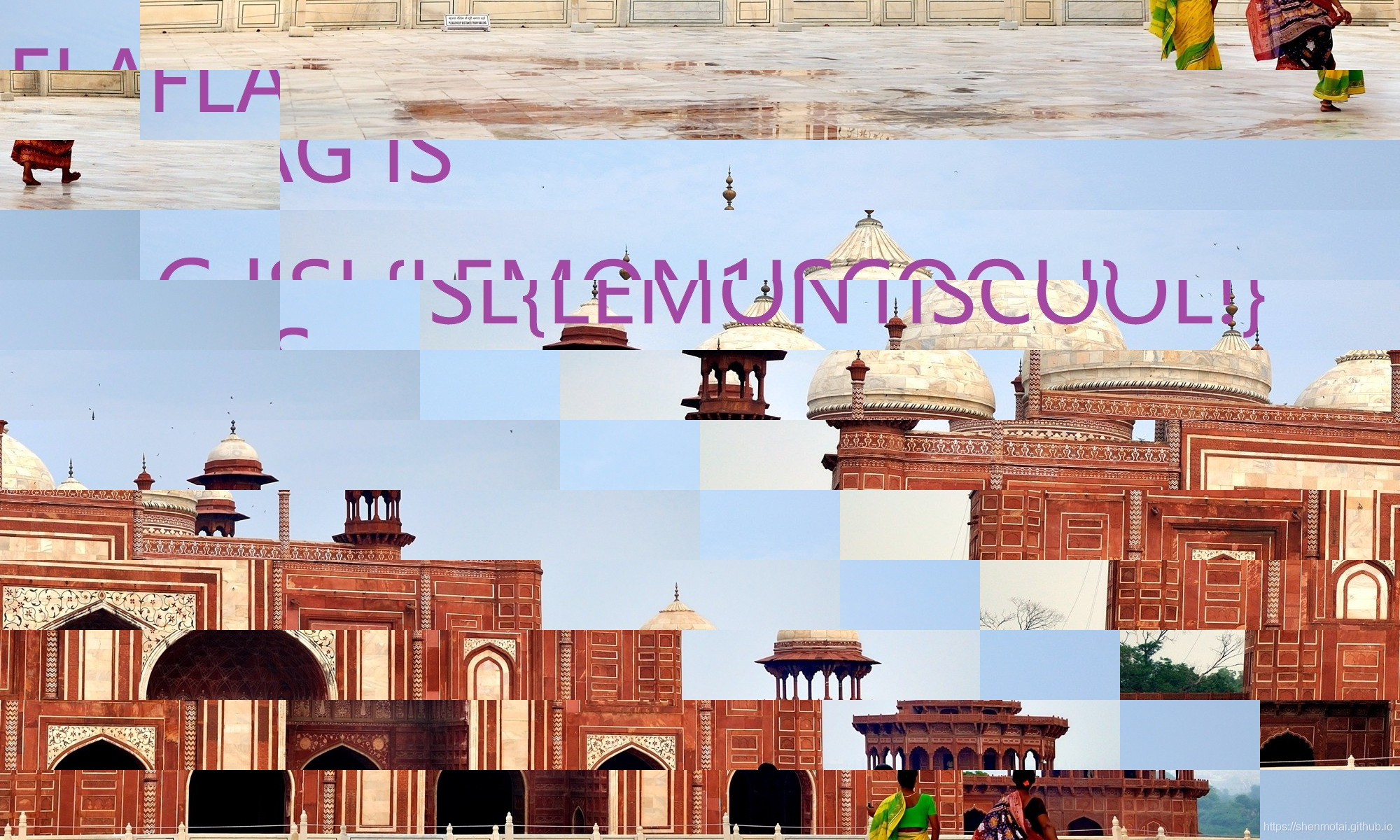

2、flag隐藏在字节中,我们可以通过搜索关键字来找到

将文件拖到winhex中,用搜索文本flag开头SL

找到了(从开始向下搜索了好几次找到了):

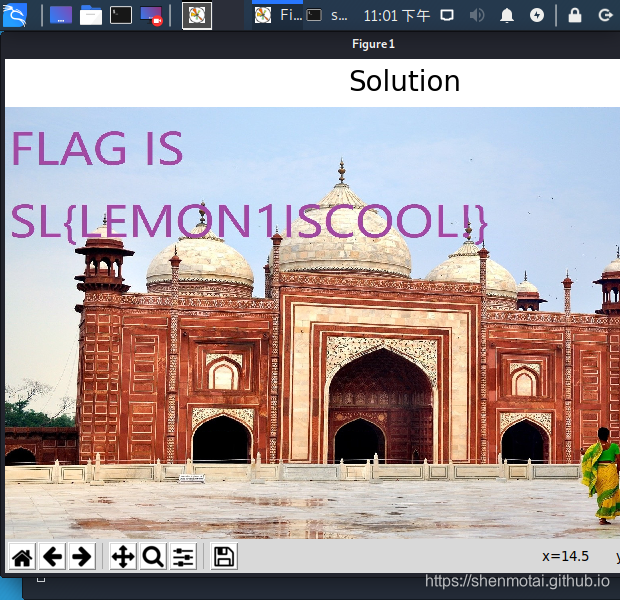

修改png图片的高

可爱的小姐姐,哈哈哈

将图片拖进winhex,将黄色标记的值修改的大一点,改成5,保存

得到flag:

识别常见的文件开头和结尾,并进行添加剪切或保存

JPEG (jpg), 文件头:FFD8FF 文件尾:FF D9

PNG (png), 文件头:89504E47 文件尾:AE 42 60 82

GIF (gif), 文件头:47494638 文件尾:00 3B

ZIP Archive (zip), 文件头:504B0304 文件尾:50 4B

RAR Archive (rar), 文件头:52617221

可以在winhex中进行操作,多练些题就能熟练掌握:

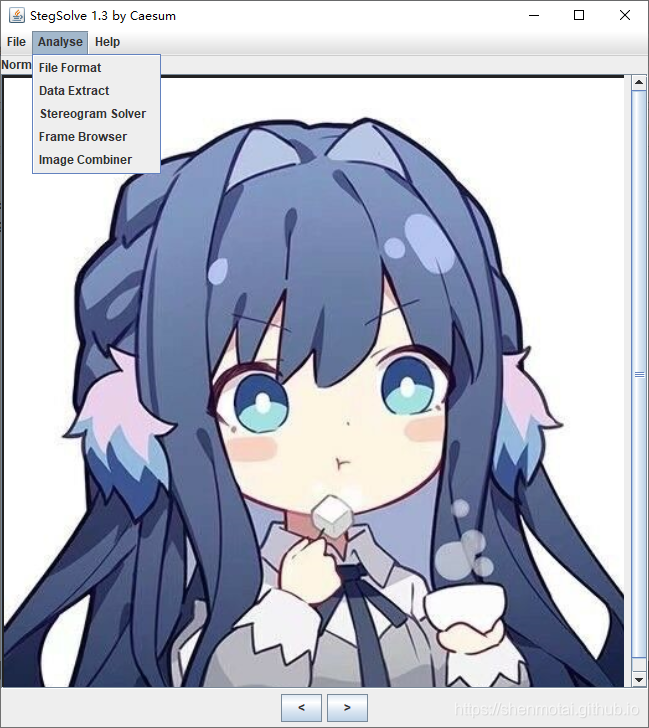

LSB隐写

需要用到工具Stegsolve.jar

用Stegsolve.jar打开图片

File Format:文件格式,这个主要是查看图片的具体信息

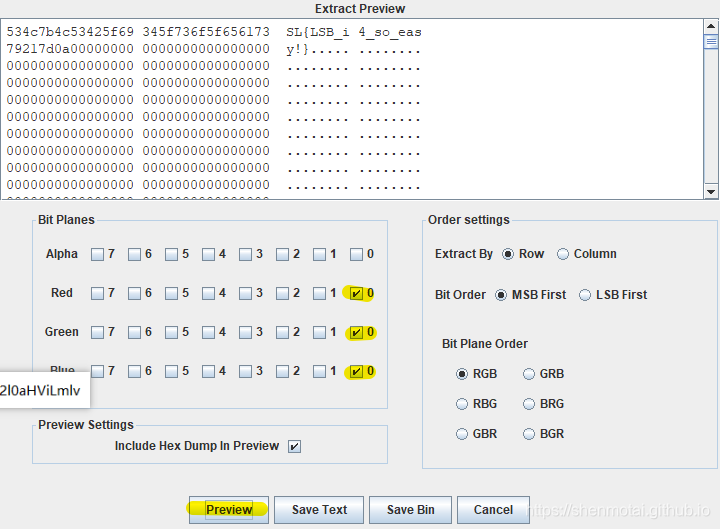

Data Extract:数据抽取,图片中隐藏数据的抽取

Steregram Solve:立体试图 可以左右控制偏移

Frame Browser:帧浏览器,主要是对GIF之类的动图进行分解,动图变成一张张图片,便于查看

Image Combiner:拼图,图片拼接

这一题简单如图

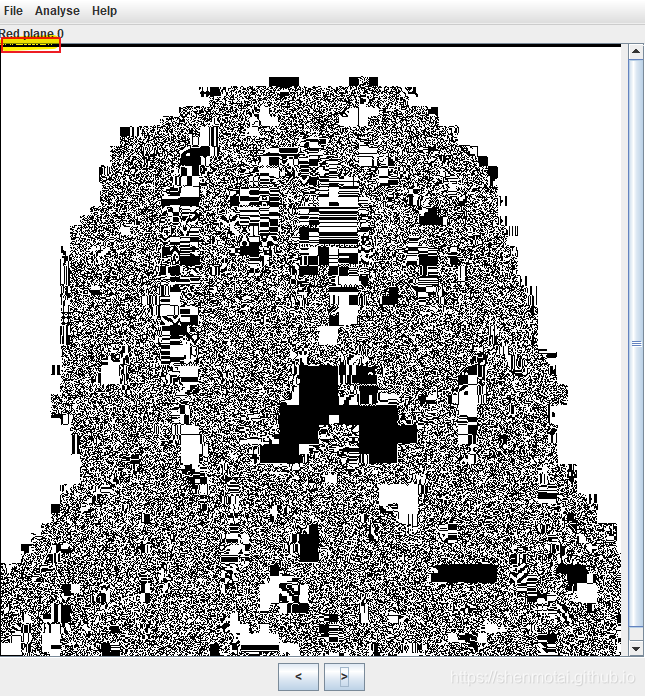

直接按下面的按钮切换

然后会发现左上角隐藏着什么东西,多往后切还会出现几张类似现象

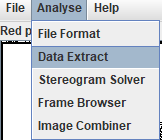

然后进行如下操作:

将出现上述现象的图片勾选上得出隐藏信息

使用outguess工具

我是在我的kali虚拟机中下载的,下载kali具体步骤可以看我兄弟博客:https://blog.csdn.net/qq_45836474/article/details/104977042

输入如下代码下载:

1、sudo git clone https://github.com/crorvick/outguess #下载安装包到当前目录

2、sudo ./configure && sudo make && sudo make install #在当前目录下安装

使用方法详见大佬博客:https://blog.csdn.net/xuqi7/article/details/63362839/

内容如下:

加密:

outguess -k “my secret key” -d flag.txt demo.jpg out.jpg

加密之后,demo.jpg会覆盖out.jpg,

flag.txt中的内容是要隐藏的东西

解密:

outguess -k “my secret key” -r out.jpg hidden.txt

解密之后,解密内容放在hidden.txt中

F5-steganography工具的使用

kali中输入下载

sudo git clone https://github.com/matthewgao/F5-steganography

使用:

java Extract 图片的绝对路径/123.jpg -p 密码

然后打开output.txt文件查看flag

拼图

ImageMagick工具和gaps工具联合使用

重新建的虚拟机开始到入狱

下载:

#先下载gaps保证不出意外

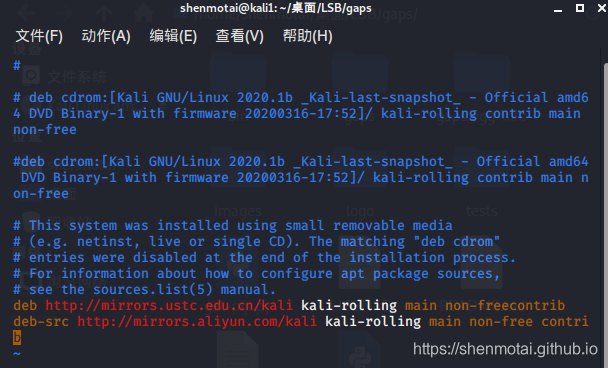

1、sudo vi /etc/apt/sources.list #添加阿里源

2、sudo apt-get update

3、sudo git clone https://github.com/nemanja-m/gaps.git #下载gaps

4、cd gaps #进入gaps文件夹

5、sudo wget https://bootstrap.pypa.io/get-pip.py #下载pip

6、sudo python3 get-pip.py #可能会因为网速下载失败,重启一下

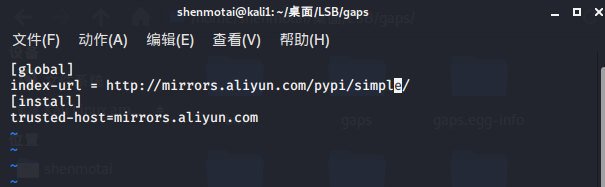

7、sudo vi /etc/pip.conf #配置pip.conf文件

8、sudo pip install opencv-python==4.2.0.34 #更新opencv-python

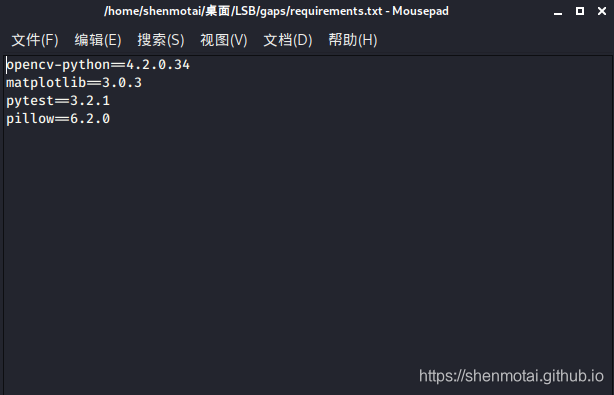

9、sudo vi ./requirements.txt #修改requirements.txt文本文件

10、sudo pip install -r requirements.txt

11、sudo apt install python3-tk

12、sudo pip install -e . #结束后gaps就能用了

sudo apt-get install imagemagick #下载imagemagick

第一条修改如下

第九条修改结果如下:

第七条配置文件内容如下:

在文件夹里打开黑窗口输入:

montage *jpg -tile 10x12 -geometry 200x100+0+0 out.jpg

得到一张拼接后的图片:

使用gaps命令:

gaps --image=out.jpg --generations=40 --population=120 --size=100

使用steghide工具

下载

sudo apt-get install steghide

大佬博客:http://www.safe6.cn/article/102

查看图片中嵌入的文件信息

steghide info 1.jpg

提取图片中隐藏内容(有密码)

steghide extract -sf 1.jpg -p 密码

将1.txt文件隐藏到a.jpg中

steghide embed -cf a.jpg -ef 1.txt -p 密码

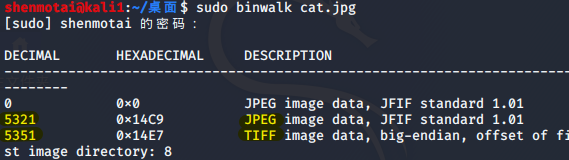

使用binwalk文件分离

kali自带,不用下载。

参考大佬博客:https://www.cnblogs.com/jiaxinguoguo/p/7351202.html

sudo binwalk cat.jpg

很容易看出在5321和5351处有jpg图片,接下来取出他。

使用dd命令:

sudo dd if=cat.jpg of=cat-1.jpg skip=5321 bs=1

sudo dd if=cat.jpg of=cat-1.jpg skip=5521 bs=1

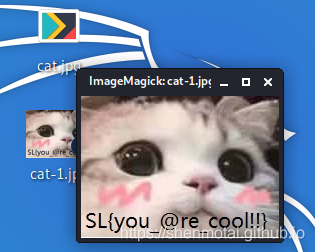

第一张

第二张(看来学长对ImageMagic执念很深啊,哈哈哈哈)

使用foremost工具分离

下载:

sudo apt-get install foremost

使用:

foremost cat.jpg

不知道为什么文件夹里没东西。。。可能是我脸黑吧。

还有几个工具有时间连上,偷懒+1