9月11日,腾讯全球数字生态大会5G专场在云上召开。专场上,腾讯联合生态伙伴分享了在5G“标准-应用-安全-生态”多个领域的实践成果,预计在今年底,腾讯云将完成300个边缘计算节点的建设,全面支撑腾讯智慧工业、园区、能源、教育、车联、以及云游戏、4/8k直播业务和机器人等5G业务。

值得关注的是,在5G专场上,腾讯安全科恩实验室专家研究员&5G专家Marco Grassi发表了以《5G时代,保护百亿终端设备安全》为主题的演讲。

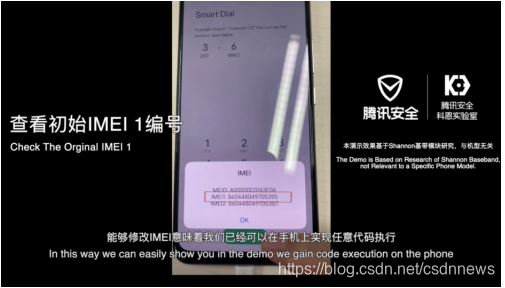

演讲中,Marco Grassi展示了科恩实验室通过无线接口远程攻克一台5G手机,通过VOLTE协议在手机上实现了一些漏洞,并利用这个漏洞在基带中实现任意代码执行,从而修改了手机的IEMI编码。这意味着,如果这个漏洞被人恶意利用,则有可能通过此漏洞在手机上实现各种恶意攻击,如窃听、录制等,对用户的手机设备和隐私都有着极大的安全隐患。

在数据传输速度上,5G网络比4G网络高出100倍,庞大的网络容量及高速传输速度,为海量设备提供了高速、低延时的服务。但需要注意的是,随着万物互联的到来,连入5G网络的设备不仅仅是我们熟悉的终端设备——比如手机,同时也会有汽车、机器人、传感器或某些关键基础设施。此时,安全漏洞影响不仅仅局限在数据窃取等场景,而是可能导致物理上的一系列后果,因此保证5G网络的安全变得尤为重要。

那么,在5G时代即将到来之际,我们需要了解哪些5G应用相关的安全隐患?如何预防?5G在大规模应用之前,厂商又该如何保证用户使用时的数据隐私安全?为此,CSDN采访到腾讯安全科恩实验室多位研究员,听听他们的对5G时代下安全问题的解读。

以下为采访精华:

CSDN:科恩实验室通过远程攻击改变了一部手机的IMEI信息,在你们看来,这次研究有哪些意义?意味着在5G方面存在着哪些风险?

陈星宇:本次研究算是全球范围内第一个达成了此类5G漏洞利用的效果。过往的安全研究实现了一些中间人攻击,或从高层的协议攻击。举个例子,就像4G到2G的一些攻击。科恩实验室这次研究不一样的地方是:我们是从一个基站里的RCE,也就是在几代处理器任意代码执行。这意味着其他许多研究做的攻击效果我们也可以做。这个危害性是非常大的,也算是我们为5G安全贡献的一小部分。

CSDN:研究过程中遇到最大的难点是什么?如何解决?

陈星宇:在研究过程中是没有商业设备可供我们使用的,所以需要我们自己搭建一整套网络环境。搭建环境其实很困难。比如说在搭建需要IMS相关的一些Server时,由于我们使用的是开源的软件,和商业里的正式软件有些差距,在使用时,很多手机会遇到连接不上、注册不上的问题,最后是我们自己一步一步抓包、不停的调试,最终自己修改它的开源软件代码来解决。

CSDN:目前是否已经有方法避免类似的攻击?在哪些技术层面可以解决该漏洞或问题?需要哪些机构/单位的配合?

朱梦凡:要避免类似攻击,理论上需要找到这个漏洞并且修复,还可以添加各种漏洞缓解措施去增加这个漏洞利用的难度,甚至可能让这个漏洞无法利用,这些都是从厂商的角度去改善这个软件整体安全性来考虑的。但如果漏洞被成功利用的话,理论上技术层面不能分辨这个终端是否正常,所以整个防御思路应该放在漏洞利用之前。比如5G现在着重强调对基站身份的验证、基站是否运转正常。基站本身如果是良性的,会保证一定的安全性,攻击其实非常难。

CSDN:除了此次漏洞利用之外,还会有其他方式可实现同样的攻击效果吗?

陈星宇:因为5G是国家发展新基建的重点之一,作为安全研究人员,我们能做的就是挖掘这个基带中的漏洞,以攻促防提高其安全性。我们实现了基带上面任意代码执行,这个效果从一个攻击者的角度来说,已经是基带上的最高权限。如果想达到同一效果的话,通常是需要找到基带上面的一些内存破坏漏洞,通过构造带恶意数据劫持处理器的执行流的攻击。

CSDN:在5G时代会有非常多的物联网设备接入,在大量终端设备出现问题时,如何确保这些设备不干扰其他用户?

朱梦凡:5G本身是支持网络切片的,网络切片的功能对于不同的应用场景可以分发出一个承载的隔离,就是一种功能的EP设备使用一条信道。不同的功能之间是不会互相干扰的,本身有不同的参数,都可以独立运行。如果一个互联网设备出问题,理论上是不会干扰其他切片的,其他用户的运作可以正常地进行。而且由于是隔离的,所以你对网络中某一个切片的攻击是不会影响其他切片的,运营商可以轻易地屏蔽掉某一个切片,对整个网络的安全是有提升的。

CSDN:在物联网时代会产生海量的终端和用户数据,如何保证这些数据的安全?有哪些技术手段和技术突破?

朱梦凡:在5G时代,本身5G技术只是为了网络数据提供一个传输的信道,所以5G本身是保证这个传输过程中它的数据本身会加密,有完整性,包括身份的验证,它保证数据在两个点之间是安全的。数据到了终端或者云,对数据的加密这种技术本身在不断的发展,整体都还是一个发展过程中。

CSDN:如今物联网设备为了保证接入效率,有可能存在单向认证的现象,呈现弱终端的状态。在这方面,是否一定保证双向认证才是最安全的状态?如何保证接入的效率?

朱梦凡:弱终端相对普通设备来说性能差一点,它的认证也会比普通的设备弱,本身也是基于双向认证的,对于服务器和普通终端是类似的,对于终端本身的认证,会引入设备的指纹,也包括公私钥的体系。相对传统的PKI会弱。理论上保证双方身份的验证对接入效率不会有太大的影响。

CSDN:5G在MMPC场景上可以支持大规模、低成本IoT设备。问题是,来自不同网络系统、不同类型的站点运行,或者同时接入,攻击者可以搭建多种攻击,把5G降为4G。这种网络认证的目前有没有一些解决方案?

Marco Grassi:这是降级攻击,特别是对第2代和2.5代降级攻击是一种非常常见的攻击移动设备的技术,已经存在好几年了。

通过强制设备只使用现代网络如4G或5G,我们可以实现更多的安全方面保障。在这些网络中我们有更多的相互认证。但这只是在理论中可行,想要实践并不容易。因为4G和5G没有覆盖到所有地方所有设备,为了保证用户正常的网络访问,供应商必须在安全性和可用性之间做出妥协。

所以对于智能手机来说,它们必须依旧支持所有的上一代网络,因此降级攻击可能还会持续一段时间。

这不仅仅是5G和4G的问题,在其他技术和领域也是很常见的,比如互联网www已经有几十年的历史了,但我们仍然没有强制性的“Https”,因为它控制着流量,保护机密性和完整性。而且由于兼容性的原因,它们不能在任何地方启用。这与4G和5G是相似的问题,这种向安全技术的转换通常比日志更加痛苦,很难用现有的标准或技术来替代更安全的标准或技术,成本很高。特别是对于移动网络而言。因为运营商通常已经在上一代网络上投资了很多钱,他们希望这些投资和资源尽可能得到回报。所以这种退化的网络可能只会缓慢地完全消失。