前言:本篇博客将用到3台主机,其中2台虚拟机,可以在VMware中搭建实验环境。主要通过长角牛软件(需要此软件直接评论留言)对其中一台主机的攻击来完成ARP欺骗,再通过静态路由的绑定来防止ARP欺骗。

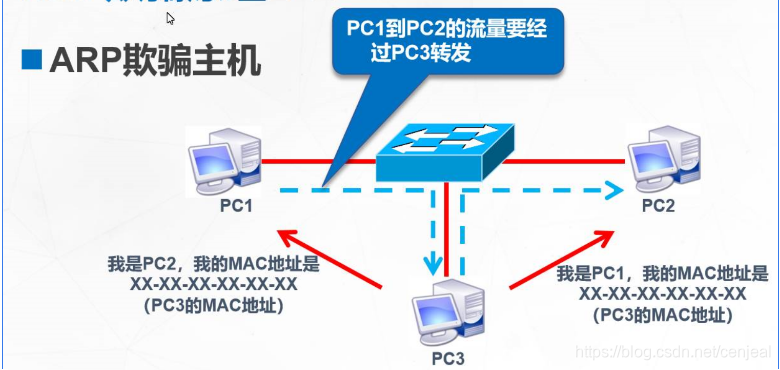

ARP的攻击原理

在同一局域网内,PC1想要访问PC2,但不知道PC2的MAC地址。此时PC1会发送一个广播,当PC3收到此广播时就会制造假的ARP应答,并发送给局域网中除被攻击主机之外的所有主机,把自己伪装成PC2;此外,对于被攻击的PC2,PC3又会谎称自己是PC1,将自身的MAC地址发送给PC2,从而截取PC1和PC2的通信。

ARP欺骗应用案例

实验准备:2台win10虚拟机,1台win10真机

step1:IP地址设置

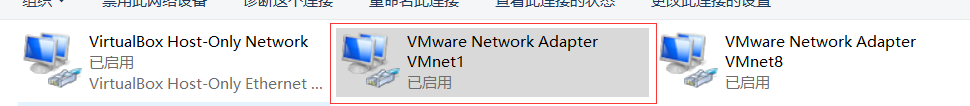

1.查看真机网络状况,选中VMnet1

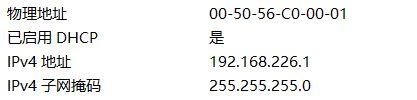

2.双击打开之后点击“详细信息”,注意此时IP地址为192.168.226.1

3.打开Vmware,选中需要用到的两台win10虚拟机,选择“设置”—>“网络适配器”

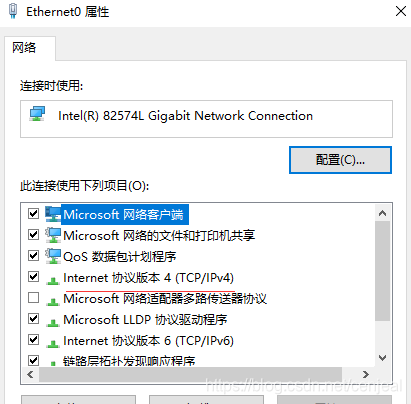

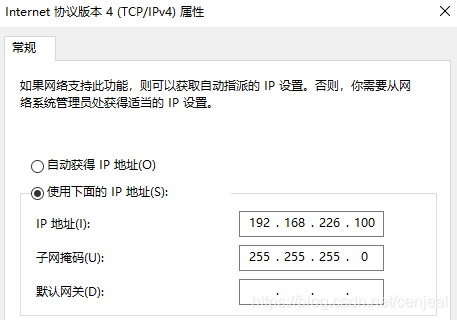

4.选择“自定义”—>“VMnet1”,完成设置后打开此虚拟机,点击“网络和Internet设置”,找到Ethernet0,双击打开之后点击“属性”,找到IPv4后手动配置IP地址为192.168.226.100

5.另一台win10虚拟机进行同样的操作,不过注意把IP地址改为192.168.226.101

step2:使用长角牛软件完成ARP欺骗

注意:长角牛软件安装的过程中需要关闭防火墙,并设置成“以管理员身份运行”,向下兼容win7。

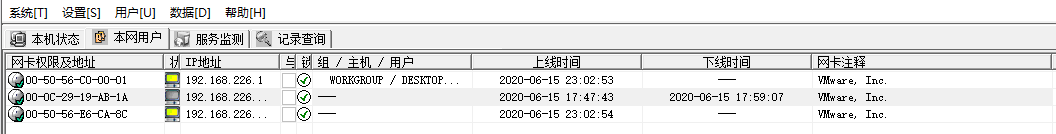

1.此时选择网卡,设置扫描范围为192.168.226.0网段之后点击确定。

2.找到IP地址为192.168.226.101的主机

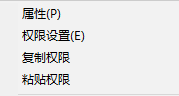

3.右击进行权限设置

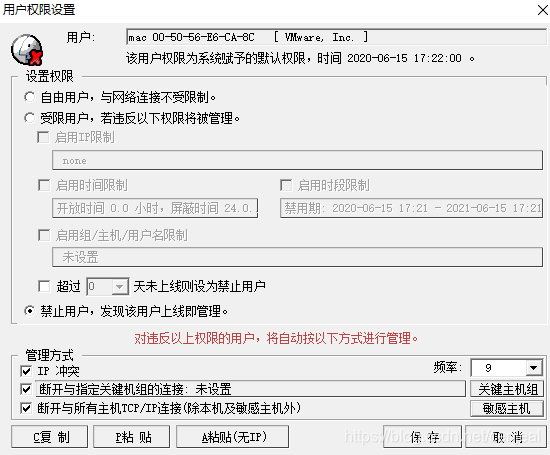

4.用户权限设置

选择“禁止用户”,勾选管理方式下的三个选项

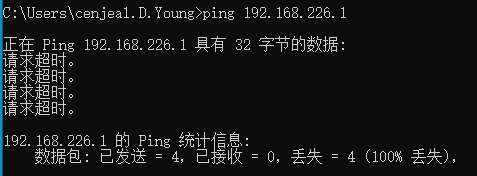

5.此时用被禁用的win10虚拟机ping 真机IP地址。发现已经无法ping通

此时已完成了ARP欺骗

step3:配置静态路由防止ARP欺骗

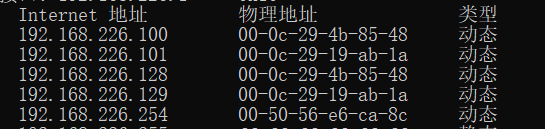

1.未配置静态路由前,虚拟机IP地址对应的MAC地址是动态类型,此时ARP攻击会改变IP地址对应的MAC地址,因此可以使用静态路由来防止这种情况的发生。

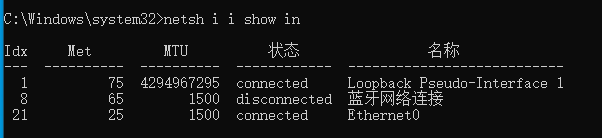

2.输入命令“netsh i i show in”看到本地连接下的Idx数值是21

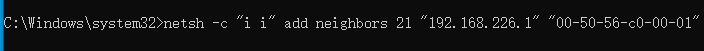

3.输入命令“netsh -c “i i” add neighbors 21 “192.168.226.1” “00-50-56-c0-00-01””绑定IP地址与对应的MAC地址,完成静态路由的配置。

4.此时发现IP地址192.168.226.1对应的MAC地址已经变为静态类型。使用被攻击的win10虚拟机ping192.168.226.1发现ARP欺骗已不再生效。