防火墙介绍

防火墙特征

- 逻辑区域过滤器

- 隐藏内网网络结构

- 自身安全保障

- 主动防御攻击

防火墙分类

按照访问控制方式分为:

- 包过滤防火墙

- 代理防火墙

- 状态检测防火墙

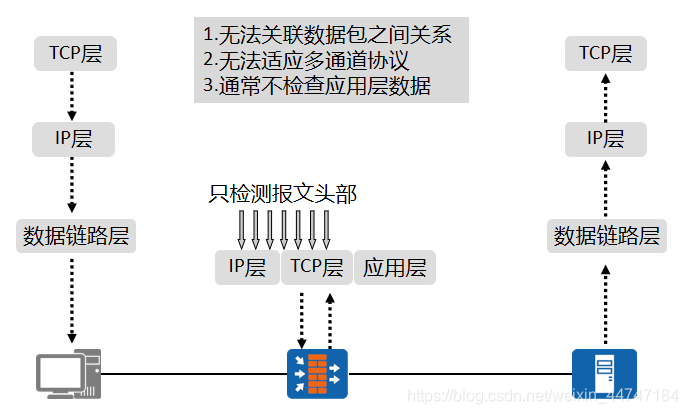

防火墙分类 - 包过滤防火墙

包过滤是指在网络层对每一个数据包进行检查,根据配置的安全策略转发或丢弃数据包。

包过滤防火墙的基本原理是:通过配置访问控制列表(ACL, Access Control List)实施数据包的过滤。

主要基于数据包中的源/目的IP地址、源/目的端口号、IP 标识和报文传递的方向等信息。

优点:

- 设计简单

- 非常易于实现

- 价格便宜

缺点:

- 随着ACL 复杂度和长度的增加,其过滤性能呈指数下降趋势

- 静态的ACL 规则难以适应动态的安全要求

- 包过滤不检查会话状态也不分析数据,这很容易让黑客蒙混过关。例如,攻击者可以使用假冒地址进行欺骗,通过把自己主机IP地址设成一个合法主机IP地址,就能很轻易地通过报文过滤器

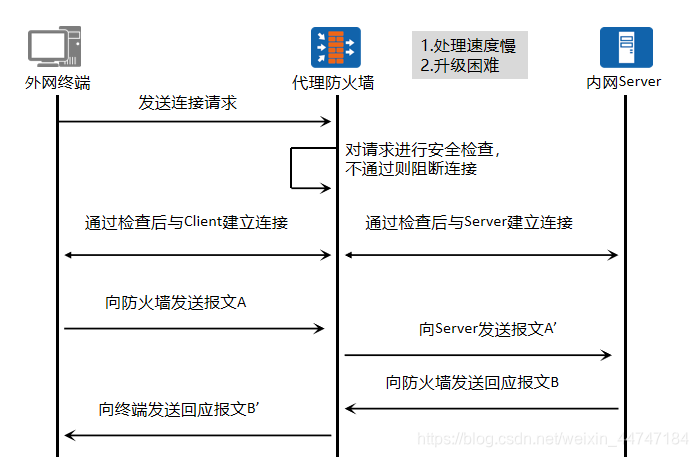

防火墙分类 - 代理防火墙

代理服务作用于网络的应用层,其实质是把内部网络和外部网络用户之间直接进行的业务由代理接管。

代理检查来自用户的请求,用户通过安全策略检查后,该防火墙将代表外部用户与真正的服务器建立连接,转发外部用户请求,并将真正服务器返回的响应回送给外部用户

优点:

- 能够完全控制网络信息的交换

- 控制会话过程

- 具有较高的安全性

缺点:

- 软件实现限制了处理速度,易于遭受拒绝服务攻击

- 需要针对每一种协议开发应用层代理,开发周期长,而且升级很困难

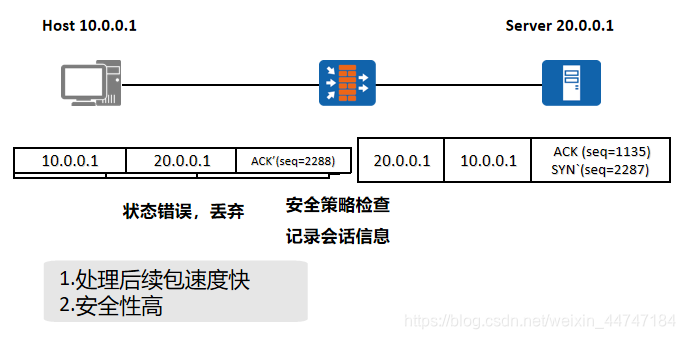

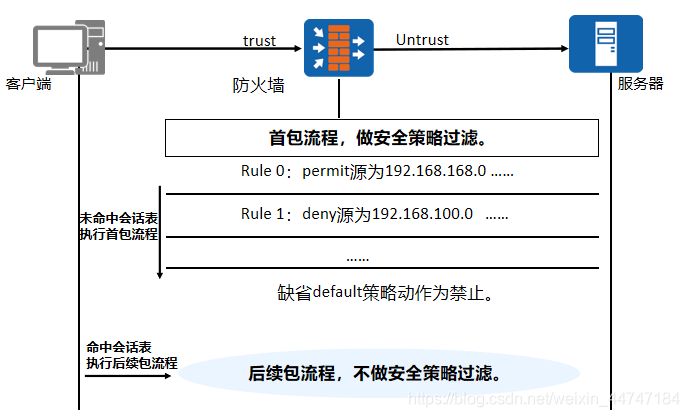

防火墙分类 - 状态检测防火墙

状态检测是包过滤技术的扩展。

基于连接状态的包过滤在进行数据包的检查时,不仅将每个数据包看成是独立单元,还要考虑前后报文的历史关联性。

基本原理如下:

状态检测防火墙使用各种会话表来追踪激活的TCP会话和UDP伪会话,由访问控制列表决定建立哪些会话,数据包只有与会话相关联时才会被转发。

状态检测防火墙在网络层截获数据包,然后从各应用层提取出安全策略所需要的状态信息,并保存到会话表中,通过分析这些会话表和与该数据包有关的后续连接请求来做出恰当决定。

简单来讲:

只对一个连接的首包进行包过滤检查,如果这个首包能够通过包过滤规则的检查,并建立会话的话,后续报文将不再继续通过包过滤机制检测,而是直接通过会话表进行转发。

优点:

- 后续数据包处理性能优异

- 安全性较高

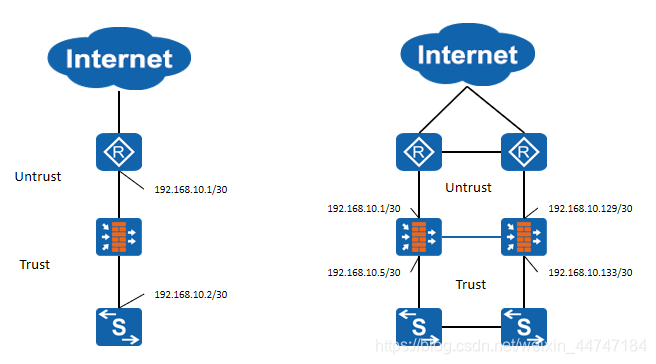

防火墙组网方式

方式一:防火墙只进行报文转发,不能进行路由寻址,与防火墙相连两个业务网络必须在同一个网段中。此时防火墙上下行接口均工作在二层,接口无IP地址。

特点:可以避免改变拓扑结构造成的麻烦。

方式二:防火墙位于内部网络和外部网络之间时,与内部网络、外部网络相连的上下行业务接口均工作在三层,需要分别配置成不同网段的IP地址,防火墙负责在内部网络、外部网络中进行路由寻址,相当于路由器。

特点:防火墙可支持更多的安全特性。

防火墙转发原理

包过滤技术

对需要转发的数据包,先获取包头信息,包括报文的源目IP地址、源目端口号、IP层所承载的上层协议的协议号;

然后和设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。

实现包过滤的核心技术是访问控制列表。

逐包匹配包过滤规则并检查,转发效率低下。

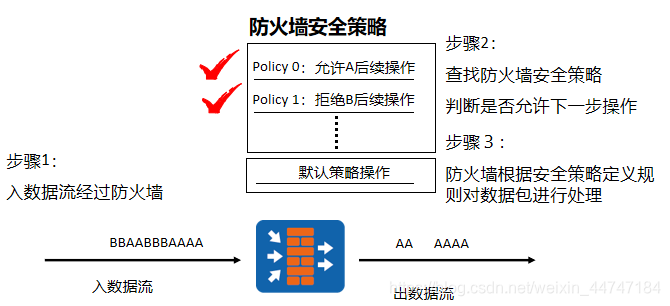

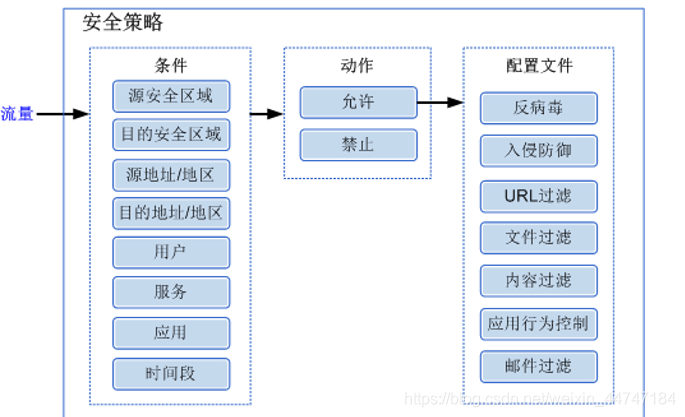

防火墙安全策略

安全策略是按一定规则控制设备对流量转发以及对流量进行内容安全一体化检测的策略。

规则的本质是包过滤

主要应用:

- 对跨防火墙的网络互访进行控制

- 对设备本身的访问进行控制

原理:

防火墙安全策略定义数据流在防火墙上的处理规则,防火墙根据规则对数据流进行处理。

作用:

根据定义的规则对经过防火墙的流量进行筛选,并根据关键字确定筛选出的流量如何进行下一步操作。

防火墙安全策略及应用

安全策略的匹配原则

首包流程会做安全策略过滤,后续包流程不做安全策略过滤。

安全策略匹配流程

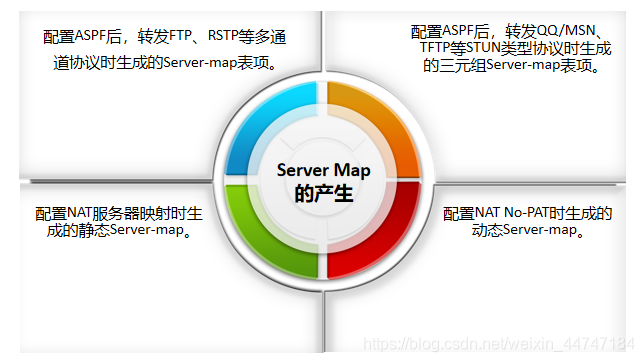

ASPF技术

ASPF(应用层特定包过滤)

是一种高级通信过滤,它检查应用层协议信息并且监控连接的应用层协议状态。

是针对应用层的包过滤

深度阅读,深度过滤(不止检查五元组)

产生背景:

使用单纯的包过滤方法,无法精确定义多通道协议所使用的端口。

ASPF核心:

产生ServerMap表(临时会话表):端口随机变化,传统acl无法动态改变

Server Map表的产生:

产生:多通道协议:FTP、RSTP

NAT技术相关

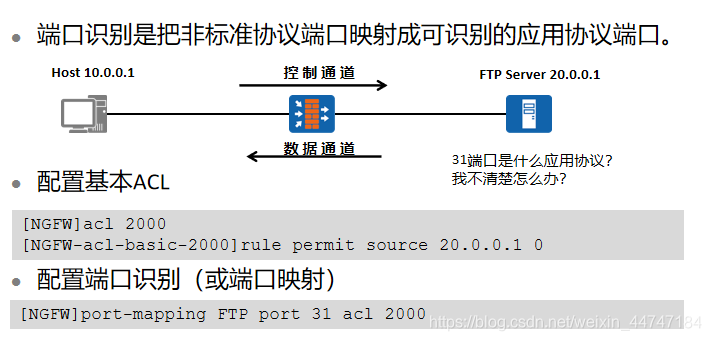

端口识别对多通道协议的支持

端口识别,也称端口映射,是防火墙用来识别使用非标准端口的应用层协议报文。

端口识别基于ACL进行,只有匹配某条ACL的报文,才会实施端口映射。端口映射使用基本ACL(编号2000~2999)。

隐藏真实端口

分片缓存

分片缓存功能用来缓存先于首片分片报文到达的后续分片报文,避免分片报文被防火墙丢弃。

为保证会话的正常进行,缺省情况下,防火墙支持分片缓存功能。设备会将非首片的分片报文缓存至分片散列表,等待首片到来建立会话后,将所有分片报文进行转发。若在指定的时间内首片分片报文没有到来,防火墙将丢弃分片缓存中的分片报文。

长连接

当一个TCP会话的两个连续报文到达防火墙的时间间隔大于该会话的老化时间时,为保证网络的安全性,防火墙将从会话表中删除相应会话信息。

为什么需要长连接:

- 防火墙会话表老化机制

- 会话老化机制给特殊业务带来的问题

注:状态检测机制关闭时,非首包也可以建立会话表,所以此时不需使用长连接功能也可保持业务的正常运行。

总结

防火墙分类

防火墙转发原理

安全策略匹配原则和流程

ASPF

持续更新…