前言

Apache作为最常用的网站服务器,其在部署之后都是使用默认配置。

现今,针对不同的生产环境,我们需要作出不同的针对优化,不仅要考虑Apache的稳定,更要考虑其安全性

一:Apache网页优化

1.1:网页压缩

1.1.1:网页优化概述

在企业中,部署Apache后会有默认的配置参数,如果不及时进行优化配置,在当今互联网时代,会引发网站很多问题

为了适应企业需求,就需要考虑如何提升Apache的性能与稳定性,这就是Apache的优化内容

优化内容

配置网页压缩功能

工作模式的选择与参数优化

配置防盗链

配置隐藏版本号

…

1.1.2:网页gzip概述

配置Apache的网页压缩功能,是使用gzip压缩算法来对网页内容进行压缩后在传输到客户端浏览器

作用

降低了网络传输的字节数,加快网页加载的速度

节省流量,改善用户的浏览体验

gzip与搜索引擎的抓取工作有着更好的关系

1.1.3:Apache的压缩模块

Apache实现网页压缩的功能模块包括

mod_gzip模块

mod_deflate模块

Apache 1.x

没有内建网页压缩技术,但是可以使用第三方mod_gzip模块执行压缩

Apache 2.x

在开发的时候,内建了mod_deflate这个模块,取代mod_gzip

mod_gzip模块与mod_deflate模块

两者均使用gzip压缩算法,运作原理类似

mod_deflate压缩速度略快,而mod_gzip的压缩比略高

mod_gzip对服务器CPU占用要高一些

高流量的服务器,使用mod_deflate可能会比mod_gzip加载速度更快

1.1.4:配置网页压缩功能

启用网页压缩功能步骤

1,查看是否安装mod_deflate模块

2.修改配置文件,启用压缩功能

3,抓包测试

查看是否安装mod_deflate模块

执行apachectl -t -D DUMP_MODULES命令

如果输出中没有deflate_module(static),说明编译时没有安装mod_deflate模块

没有安装则需要从新编译安装

./configure --enable-deflate…

make && make install

2,在配置httpd.conf中配置开启gzip功能

AddOutputFilterByType DEFLATE text/html text/plain text/css text/xml text/javascript '//代表对什么样的内容启用gzip压缩'

DeflateCompressionLevel '//代表压缩级别'

SetOutputFilter DEFLATE '//代表启用deflate模块对本站点的输出进行gzip压缩'

3.重启Apache服务,再用浏览器访问测试网站,并用Fiddler工具抓包,进行对比分析

1.2:Apache网页压缩实操

1.2.1:环境准备

解压跨平台组件包和源码包

将跨平台组件包移动到源码包目录下

[root@promote opt]# tar zxvf apr-1.6.2.tar.gz

[root@promote opt]# tar zxvf apr-util-1.6.0.tar.gz

[root@promote opt]# tar jxvf httpd-2.4.29.tar.bz2

[root@promote opt]# mv apr-1.6.2 httpd-2.4.29/srclib/apr

[root@promote opt]# mv apr-util-1.6.0 httpd-2.4.29/srclib/apr-util

[root@localhost opt]# ls httpd-2.4.29/srclib/

apr apr-util Makefile.in

安装编译器和其他工具

[root@localhost opt]# yum -y install \

> gcc \ '//编译器'

> gcc-c++ \ '//编译器'

> make \ '//make工具'

> pcre-devel \ '//支持正则表达式的工具'

> expat-devel \ '//使网站能解析标签语言的工具'

> perl '//Perl语言工具'

> zlib-devel

...省略内容

1.2.2:configure配置

[root@localhost opt]# cd httpd-2.4.29/

[root@localhost httpd-2.4.29]# ls

...省略内容

ap.d configure include Makefile.in

...省略内容

[root@localhost httpd-2.4.29]# ./configure \

> --prefix=/usr/local/httpd \ '//指定路径'

> --enable-so \ '//开启核心功能模块'

> --enable-rewrite \ '//开启重写功能,如防盗链保护'

> --enable-charset-lite \ '//开启字符集'

> --enable-cgi \ '//开启通用网关接口'

> --enable-deflate '//开启deflate压缩模块'

...省略内容

1.2.3:make编译和make install

[root@localhost httpd-2.4.29]# make '//编译'

...省略内容

[root@localhost httpd-2.4.29]# make install '//安装'

1.2.4:编辑配置文件

[root@localhost httpd-2.4.29]# cd /usr/local/httpd/conf/

[root@localhost conf]# ls

extra httpd.conf magic mime.types original

[root@localhost conf]# ln -s /usr/local/httpd/conf/httpd.conf /etc/httpd.conf '//创建软链接,可选'

[root@localhost conf]# vim /etc/httpd.conf

'//搜索/deflate,如果没有,则需要检查之前配置并重新编译安装'

LoadModule deflate_module modules/mod_deflate.so '//将此行取消注释'

'//搜索/head和/filter(过滤)是否都在,并在末尾添加以下信息'

<IfModule mod_deflate.c>

AddOutputFilterByType DEFLATE text/html text/plain text/css text/xml text/javascrip text/jpg text/png

DeflateCompressionLevel 9

SetOutputFilter DEFLATE

</IfModule>

'//修改监听地址'

Listen 192.168.100.80:80

#Listen 80

'//取消注释,修改域名'

ServerName www.dabao.com:80

'//使用apachectl工具检查是否配置正确'

[root@localhost conf]# /usr/local/httpd/bin/apachectl -t

Syntax OK

1.2.5:关闭防火墙,开启服务

[root@localhost ~]# /usr/local/httpd/bin/apachectl start '//开启服务'

[root@localhost ~]# netstat -ntap |grep 80

tcp 0 0 192.168.100.80:80 0.0.0.0:* LISTEN 117304/httpd

[root@localhost ~]# systemctl stop firewalld.service

[root@localhost ~]# setenforce 0

[root@localhost ~]# cd /usr/local/httpd/

[root@localhost httpd]# ls

bin build cgi-bin conf error htdocs icons include lib logs man manual modules

[root@localhost httpd]# cd htdocs/

[root@localhost htdocs]# ls

index.html

[root@promote htdocs]# ls

index.html beijing.jpg

[root@promote htdocs]# vim index.html

<html><body><h1>It works!</h1></body></html>

<img src="beijing.jpg/>

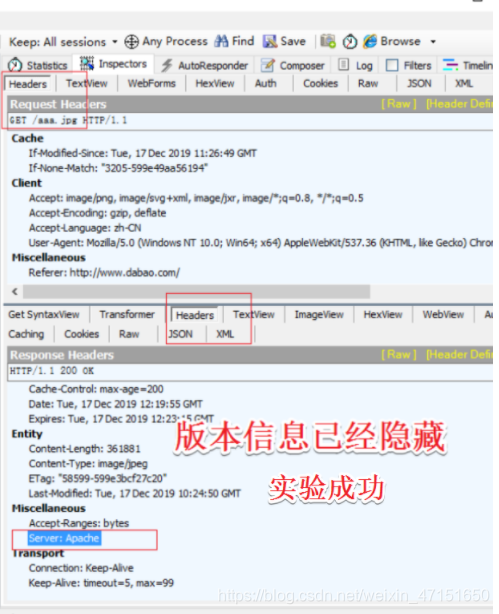

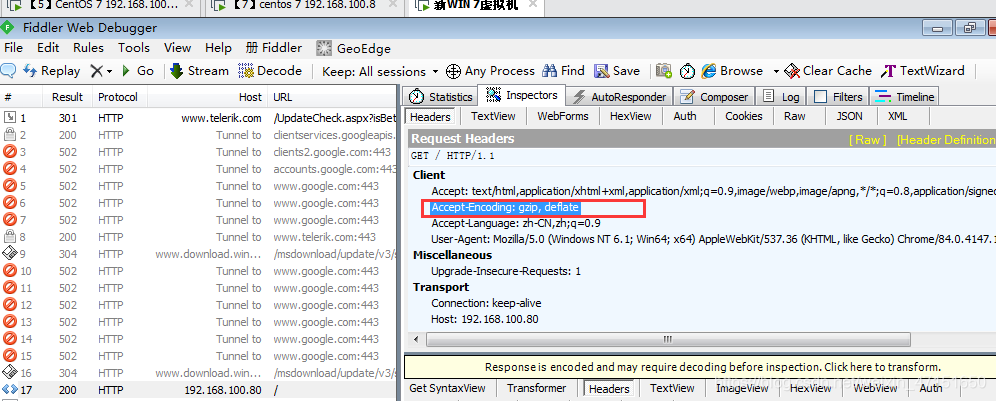

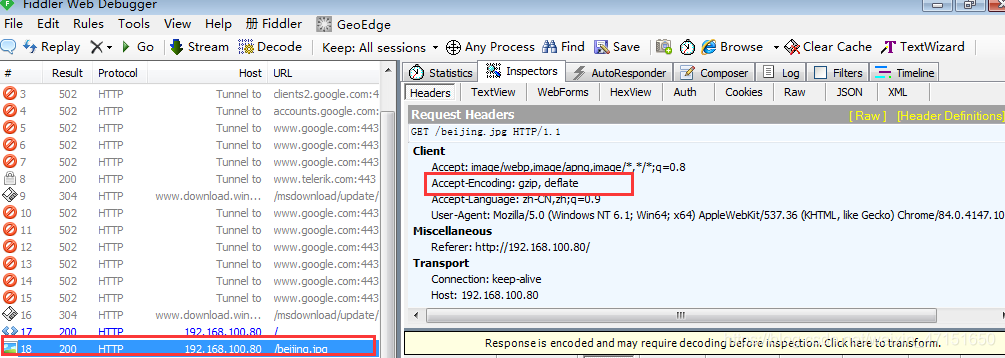

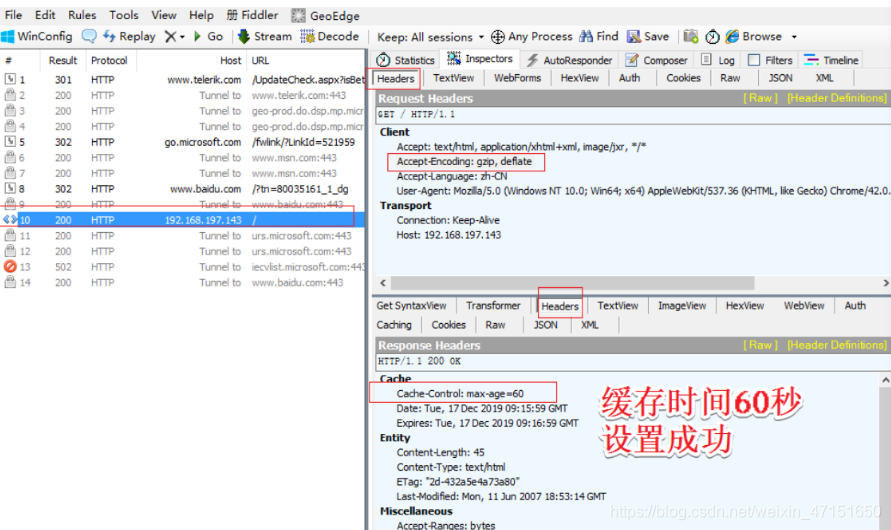

1.3:验证配置

1.3.1:验证配置

VMware打开一台Windows用来验证

Windows中安装检验工具fiddler

发现支持压缩

图片也支持压缩

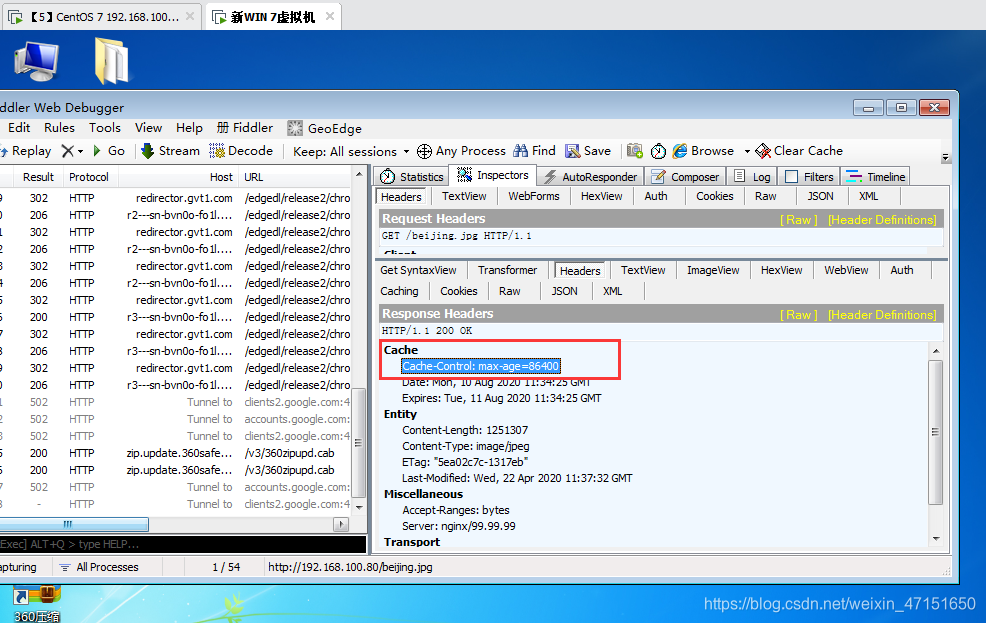

1.4:网页缓存

1.4.1:配置网页的缓存时间概述

通过mod_expire模块配置Apache,使网页能在客户端浏览器缓存一段时间,以避免重复请求

启用mod_expire模块后,会自动生成页面头部信息中的Expires标签和Cache-Control标签,从而降低客户端的访问频率和次数,达到减少不必要的流量和增加访问速度的目的

1.4.2:启用网页的缓存功能步骤

1.查看是否安装mod_expire模块

2、修改配置文件启用缓存功能

3.抓包测试

1.4.3:启用功能步骤详解

查看是否安装mod_expire模块

/usr/local/apache/bin/apachectl -t -D DUMP_MODULES

如果输出中没有expires_module(static),则说明编译时没有安装mod_expires

若没有安装则需要重新编译安装

./configure --enable-expires…

make && make install

修改httpd.conf配置文件

启用mod_expires模块,并设置http协议下任意格式的文档均60秒后过期

<IfModule mod_expires.c>

ExpiresActive On

ExpiresDefault "access plus 60 seconds"

</IfModule>

重启httpd服务

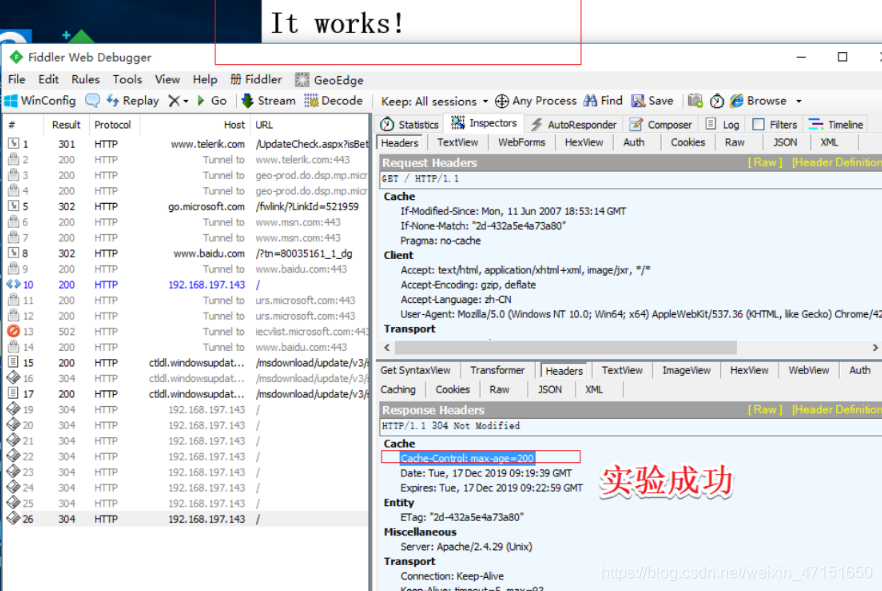

再次访问测试网站,使用抓包工具Fiddler进行数据抓取分析

修改缓存时间验证

[root@localhost bin]# vim /etc/httpd.conf

...省略内容

<IfModule mod_expires.c>

ExpiresActive On

ExpiresDefault "access plus 200 seconds" '//文件末尾,将60秒修改为其他时间,验证'

</IfModule>

[root@localhost bin]# ./apachectl stop

[root@localhost bin]# ./apachectl start

二:Apache安全优化

2.1:配置防盗链

2.1.1:防盗链概述

防盗链就是防止别人的网站代码里面盗用服务器的图片,文件,视频等相关资源

如果别人盗用网站的这些静态资源,明显的是会增大服务器的带宽压力

作为网站的维护人员,要杜绝我们服务器的静态资源被其他网站盗用

2.1.2:盗链模拟步骤

两台主机配置测试页面

盗链网站的测试网页page盗用源主机目录page/image的一个logo.jpg文件

在Windows中访问测试网页,并使用Fiddler抓包工具的查看效果图

2.1.3:检查Apache是否安装了mod_rewrite模块

/usr/local/apache/bin/apachectl -t -D DUMP_MODULES

如果输出中没有rewrite_module(static),则说明编译时没有安装mod_resrite模块

若没有安装则需要重新编译安装

./configure --enable-rewrite…

make && make install

2.1.4:配置规则变量说明

%{HTTP_REFERER}:浏览header中的链接字段,存放一个链接的URL,代表是从哪个链接访问所需的网页

!^:不以后面的字符串开头

.*$:以任意字符结尾

NC:不区分大写

R:强制跳转

2.1.5:规则匹配说明

规则匹配

如果相应变量的值匹配所设置的规则,则逐条往下处理;如果不匹配,则往后的规则不再匹配

规则匹配说明

RewriteEngine On:打开网页重写功能

RewriteCond:设置匹配规则

RewriteRule:设置跳转动作

2.1.6:配置操作演示

修改配置文件,启用防盗链功能并设置规则

RewriteEngine On

RewriteCond %{HTTP_REFERER}!^http://test.com/.*$ [NC]

RewriteCond %{HTTP_REFERER}!^http://test.com$ [NC]

RewriteCond %{HTTP_REFERER}!^http://www.test.com/.*$ [NC]

RewriteCond %{HTTP_REFERER}!^http://www.test.com$ [NC]

RewriteRule .*\.(gif|jpg|swf)$ http://www.test.com/error.html [R,NC]

2.2:防盗链实操

2.2.1:环境配置

环境配置同之前的网页缓存

之前的win10作为盗链客户端

添加一台centos7虚拟机作为测试机

2.2.2:configure配置和make,make install

[root@localhost httpd-2.4.29]# ./configure \

> --prefix=/usr/local/httpd \

> --enable-so \

> --enable-rewrite \

> --enable-charset-lite \

> --enable-cgi \

> --enable-deflate \

> --enable-expires

[root@localhost httpd-2.4.29]# make

[root@localhost httpd-2.4.29]# make install

2.2.3:设置dns

[root@localhost bin]# yum install bind -y

[root@localhost bin]# vim /etc/named.conf

options {

listen-on port 53 { any;}; '//修改为any'

...省略内容

allow-query { any; }; '//修改为any'

[root@localhost bin]# vim /etc/named.rfc1912.zones

'//添加以下内容到正向解析中'

zone "dabao.com" IN {

type master;

file "dabao.com.zone";

allow-update { none; };

};

[root@localhost etc]# cp -p /var/named/named.localhost /var/named/dabao.com.zone

[root@localhost etc]# vim /var/named/dabao.com.zone

'//尾行修改为下面内容'

www IN A 192.168.100.80

[root@localhost etc]# systemctl start named

2.2.4:修改配置文件(暂不开启防盗链),体验盗链

[root@localhost httpd-2.4.29]# ln -s /usr/local/httpd/conf/httpd.conf /etc/httpd.conf '//建软链接便于管理'

[root@localhost httpd-2.4.29]# vim /etc/httpd.conf

ServerName www.dabao.com:80 '//修改域名'

Listen 192.168.100.80:80 '//修改监听地址'

#Listen 80

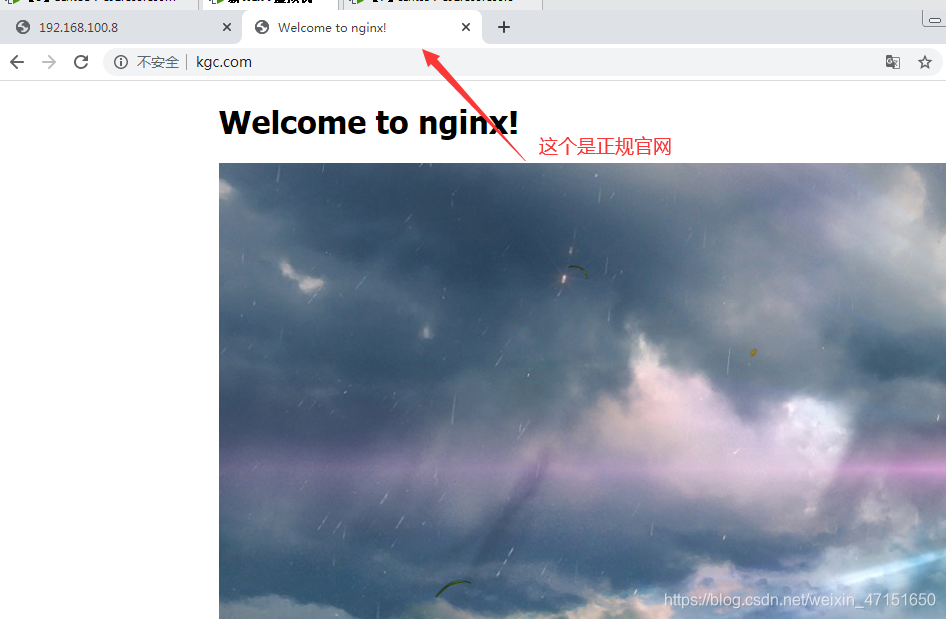

2.2.5:在网页中添加一张图片

先在挂载的Windows共享文件夹中添加一张图片(beijing.jpg)

'//开始修改www.kgc.com主页中添加图片'

[root@localhost mnt]# cp /mnt/kgc.jpg /usr/local/httpd/htdocs/

[root@localhost mnt]# vim /usr/local/httpd/htdocs/index.html

<html><body><h1>It works!</h1>

<img src="beijing.jpg"/>

</body></html>

[root@localhost mnt]# cd /usr/local/httpd/bin

[root@localhost bin]# ./apachectl start

[root@localhost bin]# netstat -ntap |grep 80

tcp 0 0 192.168.197.143:80 0.0.0.0:* LISTEN 121391/httpd

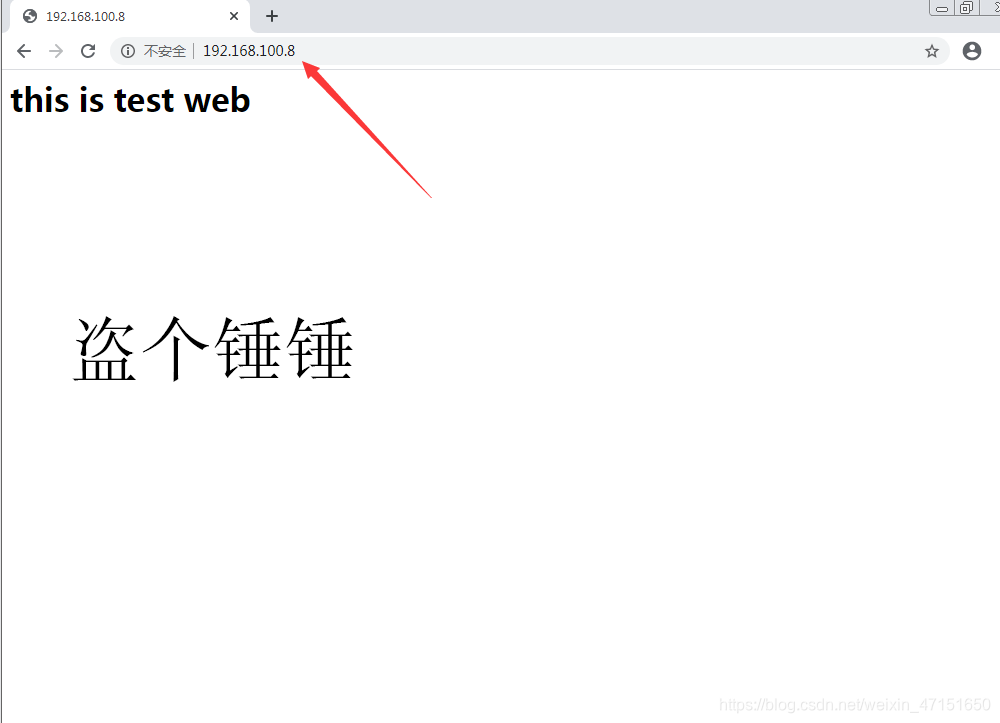

盗链主机设置

[root@localhost ~]# yum install httpd -y

[root@localhost ~]# echo "nameserver 192.168.100.80" > /etc/resolv.conf

[root@localhost ~]# nslookup www.dabao.com

Server: 192.168.100.80

Address: 192.168.100.80#53

Name: www.kgc.com

Address: 192.168.100.80

[root@localhost ~]# ifconfig

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.100.80

[root@localhost ~]# vim /var/www/html/index.html

<html><body><h1>this is daolian web!</h1>

<img src="http://www.dabao.com/aaa.jpg"/>

</body></html>

[root@localhost ~]# systemctl start httpd

[root@localhost ~]# systemctl stop firewalld.service

[root@localhost ~]# setenforce 0

2.2.7:正常主机开启防盗链功能

[root@localhost bin]# vim /etc/httpd.conf

LoadModule rewrite_module modules/mod_rewrite.so

'/将以下文字添加到<Directory "/usr/local/httpd/htdocs"> </Directory>中'

<Directory "/usr/local/httpd/htdocs">

以下是要添加的内容

RewriteEngine On

RewriteCond %{HTTP_REFERER} !^http://dabao.com/.*$ [NC]

RewriteCond %{HTTP_REFERER} !^http://dabao.com$ [NC]

RewriteCond %{HTTP_REFERER} !^http://www.dabao.com/.*$ [NC]

RewriteCond %{HTTP_REFERER} !^http://www.dabao.com$ [NC]

RewriteRule .*\.(gif|jpg|swf)$ http://www.dabao.com/error.png

</Directory>

[root@localhost bin]# cp /mnt/error.png /usr/local/httpd/htdocs/

[root@localhost bin]# cd ..

[root@localhost httpd]# cd htdocs/

[root@localhost htdocs]# ls

aaa.jpg error.png index.html

[root@localhost htdocs]# cd ..

[root@localhost bin]# ./apachectl stop

[root@localhost bin]# ./apachectl start

2.2.8:查看是否可以盗链

2.4:隐藏版本信息实操

2.4.1:Apache主机设置

[root@localhost httpd]# cd conf/extra

[root@localhost extra]# vim httpd-default.conf

'//将以下内容修改'

Include conf/extra/httpd-default.conf 开启,取消注释'

ServerTokens Prod '/将原本的Full修改为Prod

ServerSignature Off '//保持是Off'

[root@localhost conf]# cd /usr/local/httpd/bin

[root@localhost bin]# ./apachectl stop

[root@localhost bin]# ./apachectl start