Linux网络知识–DNS域名解析服务实验(反向解析)

前言

反向域名解析系统(Reverse DNS)的功能确保适当的邮件交换记录是生效的。反向域名解析与通常的正向域名解析下相反,提供IP地址到域名的对应。

IP反向解析主要应用到邮件服务器中来阻拦垃圾邮件。多数垃圾邮件发送者使用动态分配或者没有注册域名的IP地址来发送垃圾邮件,以避免追踪,使用域名反向解析后,就可以大大降低垃圾邮件的数量。

实验环境

一台装有Centos 7.6系统的虚拟机,安装BIND软件,本实验需要解析的IP地址为22.0.0.22,其对应的域名位www.chengu.com

实验步骤

1.使用yum安装BIND软件

yum -y install bind*

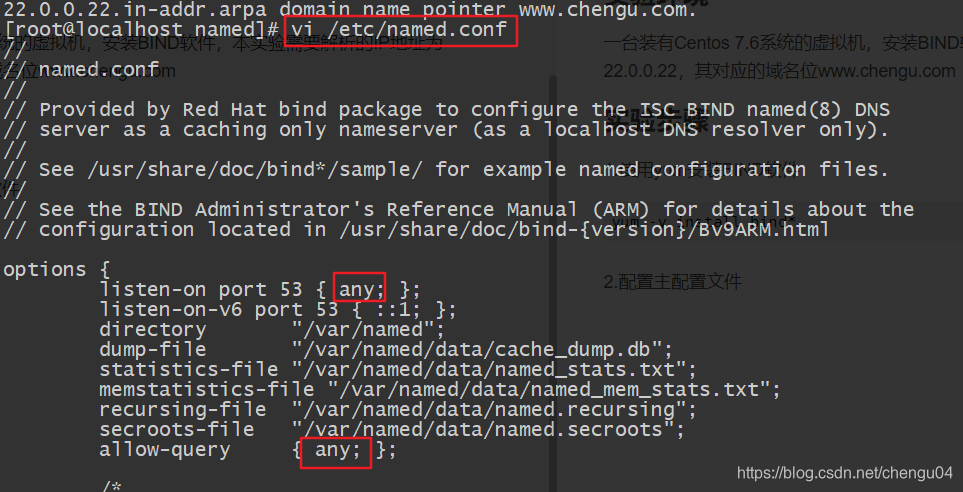

2.配置主配置文件,将监听地址和可使用本DNS网段的网段设为所有

3.在区域配置文件/etc/named.rfc1912.zones中配置22.0.0.22的反向解析区域

zone "0.0.22.in-addr.arpa" IN { ##22.0.0.22反过来写,最后一位保留

type master;

file "chengu.com.local"; ##设置区域数据配置文件名chengu.com.local

allow-update { none; };

};

4.保持原属性复制模板文件

cp -p named.localhost chengu.com.local

5.在区域数据文件/var/named/chengu.com.local中配置PTR 反向指针

$TTL 1D ## 文件中原来的@需要更换成域名,因为@指代区域配置文件zone后面双引号中的内容

@ IN SOA chengu.com. admin.chengu.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS chengu.com.

A 127.0.0.1

22 IN PTR www.chengu.com. ##配置PTR反向指针,将地址指向域名(别忘了写最后的根域名)

6.关闭核心防护,清空防火墙阻拦规则,启动服务

setenforce 0 ##关闭核心防护

iptables -F ##清空防火墙阻拦规则

systemctl start named ##启动服务

7.在域名解析配置文件中指定为本机提供DNS服务的地址

echo “nameserver 20.0.0.50” > /etc/resolv.conf

8.使用host命令自测,反向解析成功!

22.0.0.22.in-addr.arpa domain name pointer www.chengu.com.

实验注意事项

和正向解析配置的不同之处:

1.区域配置文件中的配置不同,正向解析zone后面的双引号中输入域名;而反向解析zone后面的双引号中输入的是IP地址反写的三位地址

2.区域数据配置文件中的配置不同,区域配置文件中的@指代区域配置文件中zone后面双引号中的内容,正向解析区域配置文件中zone后面双引号中的内容正好是域名,但是反向解析区域配置文件中zone后面双引号中的内容不是域名,所以正向解析中的@可以不修改,但是反向解析中的@必须更改为域名