实验目的:理解ARP的攻击与欺骗原理及在实际环境中的应用

实验环境:

① 两台vm虚拟机(win10系统与win7系统)

② 华为eNSP模拟软件

③ NetrobocopSetup_v3.68长角牛网络监控机安装程序

实验拓扑:

实验场景:

Win7虚拟机作为攻击主机(长角牛软件装在win7上),通过网关进行ARP攻击和欺骗win10虚拟机

Win10虚拟机的ip地址:192.168.100.2/24

Win7虚拟机的ip地址:192.168.100.3/24

设定网关为路由器GE0/0/1的IP地址:192.168.100.1/24

实验步骤:

首先,设置两台虚拟机绑定真机的vmnet1和vmnet8网卡,使他们可以与真机通信

设置两台云设备也分别绑定真机的vmnet1和vmnet8网卡

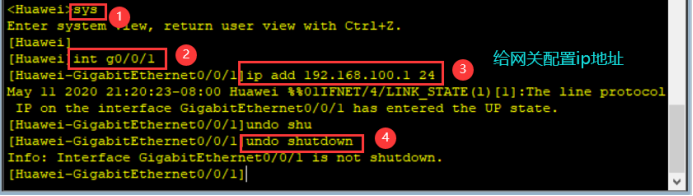

接着在路由器上配置网关GE0/0/1的ip地址

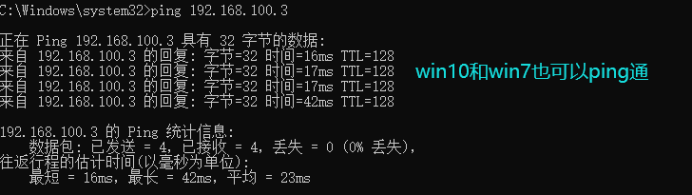

验证win10和win7两台主机可以ping通网关,通信正常

然后安装长角牛监控机软件

装完之后要求还要再装winpcap软件

默认下一步完成之后,要设置长角牛软件为“以管理员身份运行此程序”否则会出错

接着打开软件,选择需要监控的网络进行添加

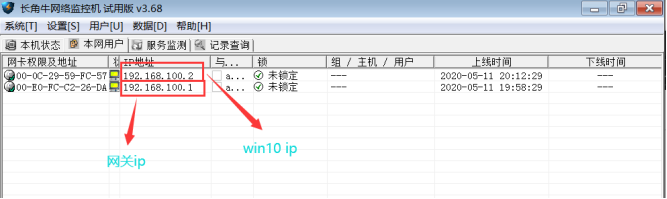

添加完成之后可以看到这个网段中之后2个被监控主机

为了进行arp攻击与欺骗,首先使win10这台主机与网关不能正常通信进行如下设置,先选中需要欺骗的主机右键“手工管理”进行如下操作

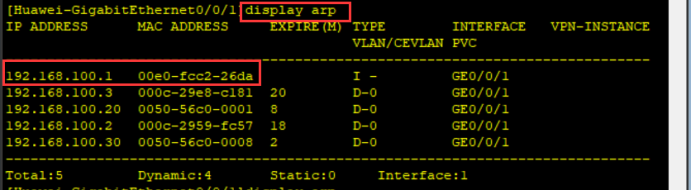

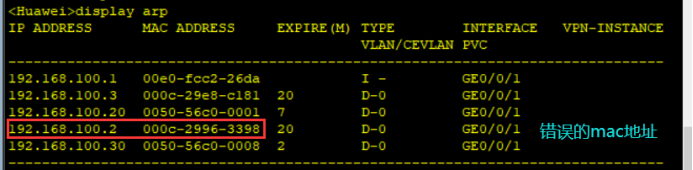

Ping不通网关之后立即到路由器和本机上查询arp表,发现本机的arp表记录了一个网关的错误的对应mac,所以win10此刻ping不通网关了

因为原来是动态的arp表,会遭受到欺骗,所以我们将正确的网关的mac地址进行绑定

绑定命令:

netsh interface ipv4 set neighbors 8 192.168.100.1 00-e0-fc-c2-26-da

我们发现静态绑定之后虽然软件还在欺骗但不会影响通信了

接下来,我们验证双向断开的结果,也就是网关遭到了欺骗

我们在路由器的arp表发现了win10这台主机被动态绑定了一个错误的mac地址

在win10主机上用ipconfig /all可以看到正确的mac地址

然后我们到路由器上为win10绑定正确的mac地址

arp static 192.168.100.2 000C-2959-FC57

绑定之后又可以ping通了

我们看到软件这边还在不停的攻击欺骗,但是已经不影响设备间的通信了