AD域建设管理(一)| 安装windows server2019、AD域、AD域证书服务

最后更新时间:2020/5/18

更新说明:1.安装配置了虚拟机、AD域、AD域证书服务,并将域提升为控制器;

2.简单介绍下AD DS的用户和计算机、ADSI编辑器;

- AD域建设管理(一)| 安装windows server2019、AD域、AD域证书服务

- AD域建设管理(二)| python3+ldap3管理AD域实践(批量创建OU、用户、改密码)

- AD域建设管理(三)| AD域实践(用remoteapp修改初始化密码)

1.环境介绍及前言

| 虚拟机 | ip |

|---|---|

| windows server 2019 | 192.168.255.222 |

2.安装配置win server 2019虚拟机

步骤1:VMware操作(蛮简单的)

- 用VMware>

新建虚拟机>典型>稍后安装系统>Windows Server 2016>虚拟机名称位置(修改下)>容量(默认)>完成; 编辑虚拟机设置>CD/DVD(SATA)>使用镜像文件(server 2019镜像)>确定>开启虚拟机傻瓜安装不要怂;

步骤1:不输入秘钥不激活>下一步

注意点:

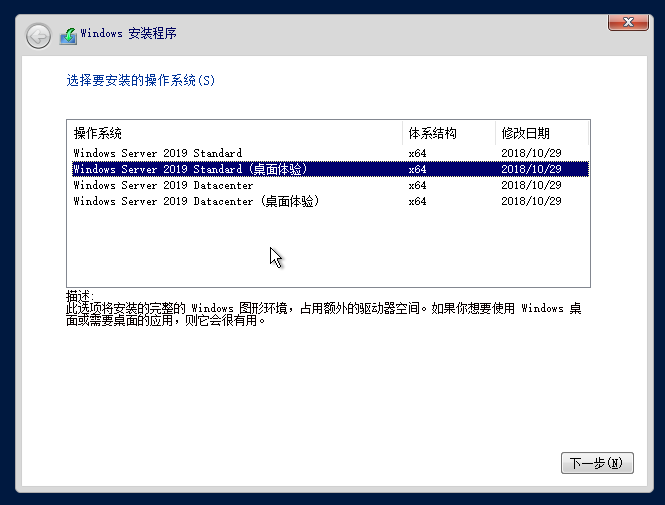

步骤2:注意选择**Standard(桌面体验)**版本

点击下一步,等待安装完成即可

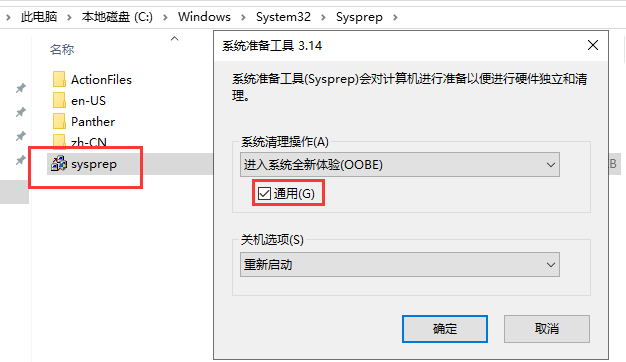

步骤3:使用Sysprep清理计算机,记得勾选通用选项

- 怎么找到Sysprep?

进到windows server 2019虚拟机;

在C:\Windows\System32\Sysprep目录下找到Sysprep工具;

- 清理完成后该怎么做?

重启后遇到输入产品秘钥点左下角

以后再说,设置管理员Administrator密码进入系统;

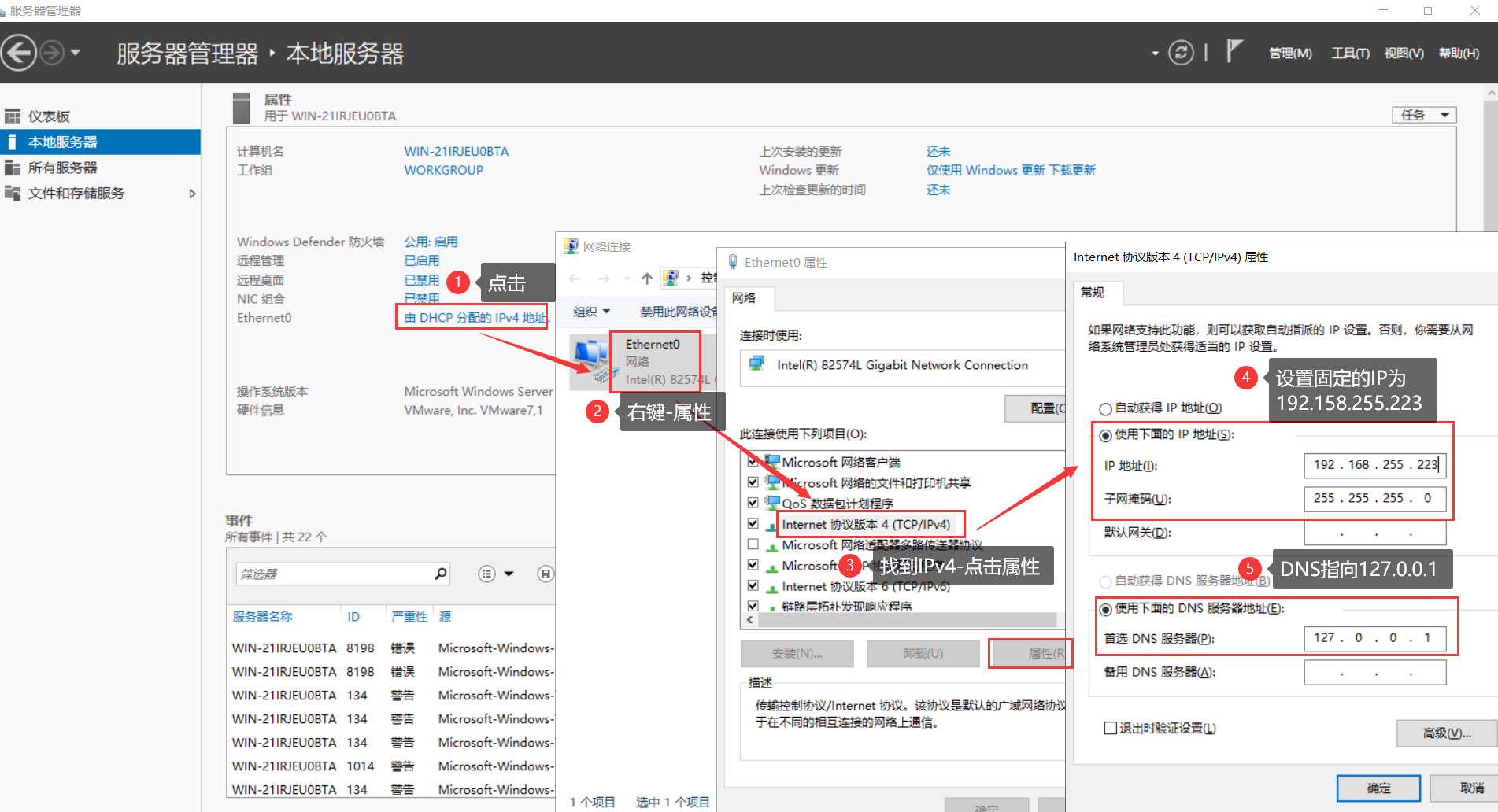

步骤4:虚拟机配置静态IP,DNS指向127.0.0.1(自己)

- 进入系统后初始化的配置如下:

- 配置静态IP:

192.168.255.223 - DNS指向

127.0.0.1(自己)

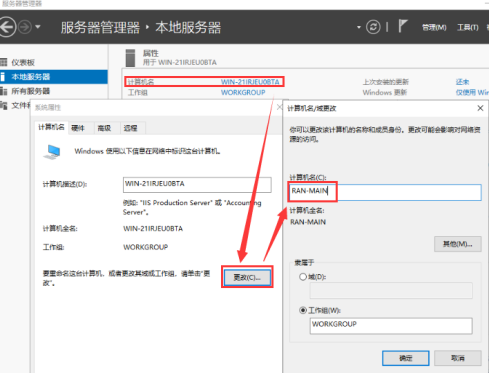

步骤5:修改计算机名为RAN-MAIN,然后自动重启

重启后生效:

3.安装AD域服务、AD证书服务

- 安装AD域服务,并将主机升级为域控主机;

- 安装AD域证书服务并配置生成秘钥;

3.1.安装AD域服务

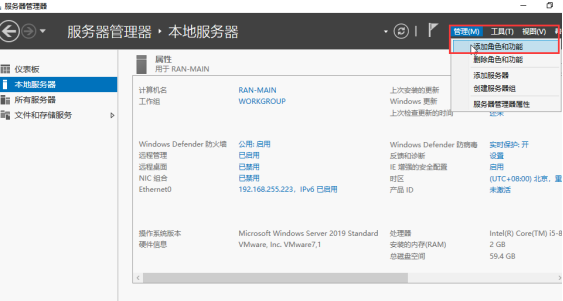

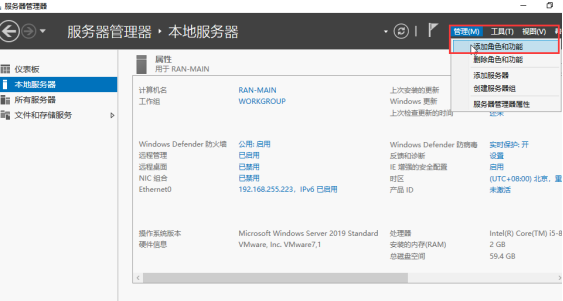

步骤1:服务器管理器>管理>添加角色和功能

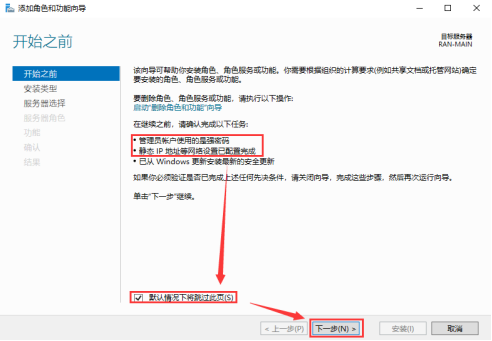

步骤2:确认服务器所需配置

- 管理员账户强密码

- 配置静态IP

每次安装新的服务都需要这么操作,可以勾选

默认跳过此页>下一步

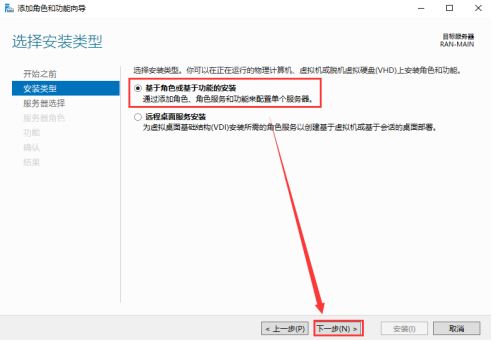

步骤3:安装类型>默认>下一步

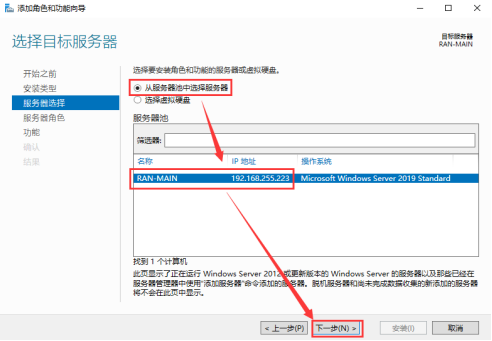

步骤4:选择目标服务器>默认>下一步

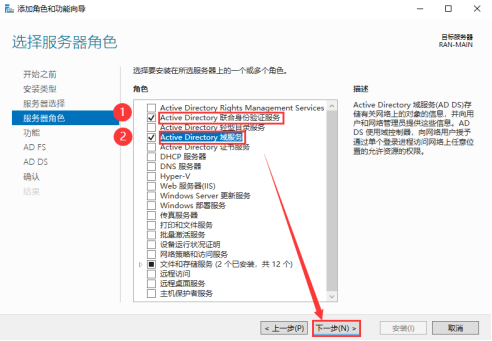

步骤5:选择服务器角色>勾选所需服务>下一步

AD域服务——必选- AD联合身份验证服务——可以先不选择安装(不勾选)

后面检查发现AD证书服务已经安装不能安装AD域!!!(因此这里先不安装证书服务)

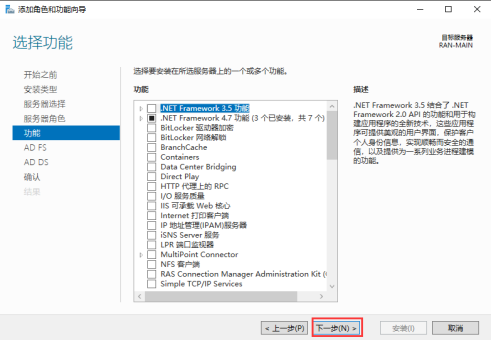

步骤6:默认跳过>下一步

步骤7:介绍AD DS>下一步

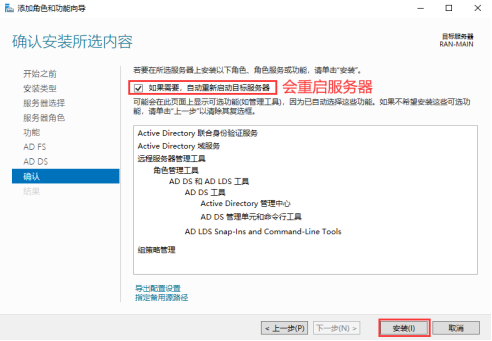

步骤8:勾选允许重启服务器>安装

3.2.配置AD域服务(将此服务器提升为域控制器)

步骤1:添加新林>根域名 randolph.com>下一步

填写根域名,可以先了解下命名规范: Active Directory 中计算机、域、站点和 OU 的命名约定

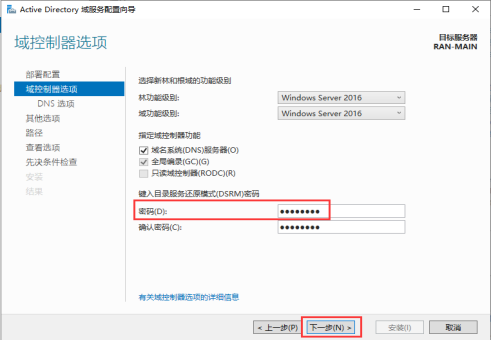

步骤2:输入密码>下一步

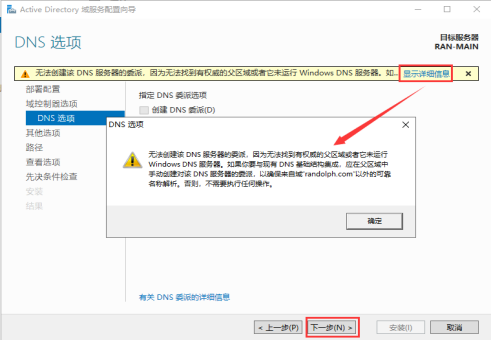

步骤3:默认>下一步

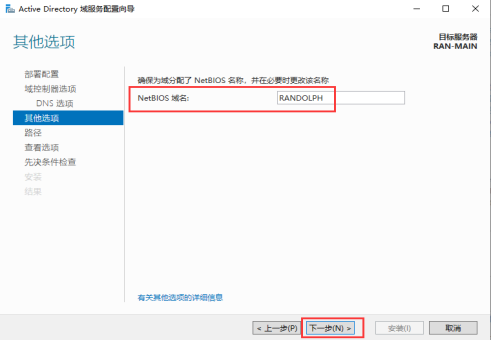

步骤4:默认>下一步

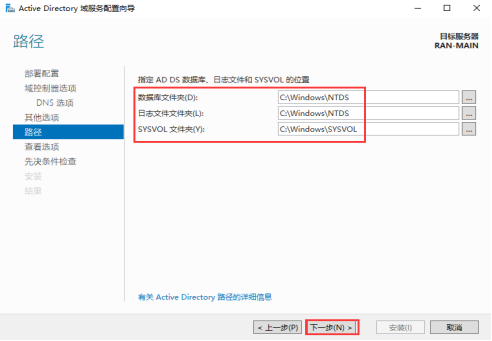

步骤5:默认>下一步

步骤6:检查选项>下一步

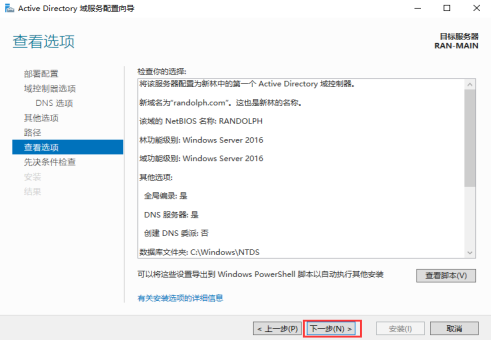

步骤7:先决条件检查>下一步

步骤8:安装重启,服务器就变成了域控制器了

3.3.安装AD域证书服务

重复的步骤在3.1中已经写到,这里只标出需要注意的地方

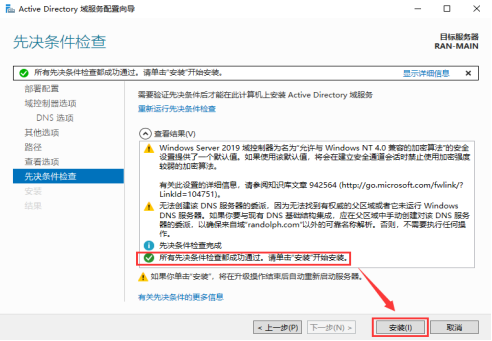

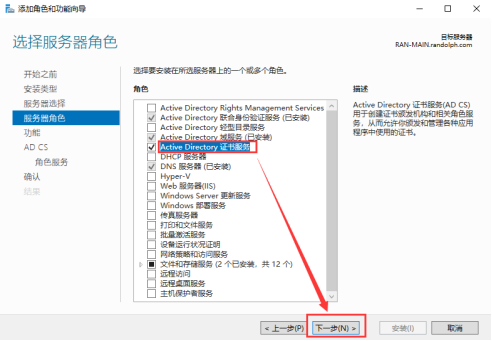

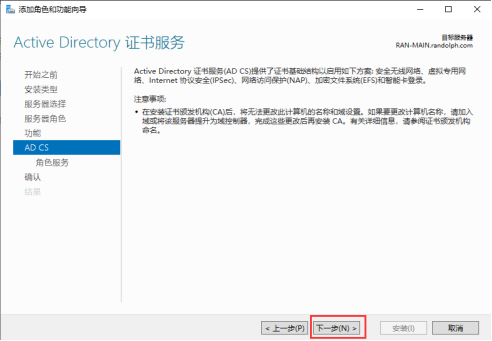

步骤1:选择AD证书服务>下一步

步骤2:AD证书服务简介>下一步

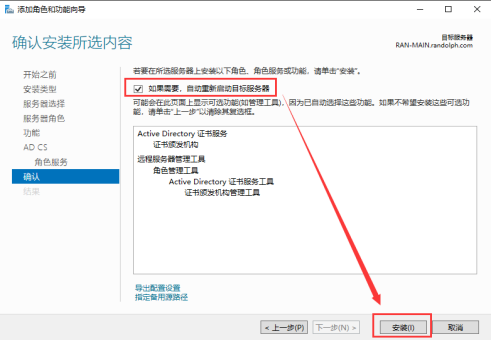

步骤3:默认证书颁发机构>下一步

步骤4:勾选允许重启服务器>点击安装即可

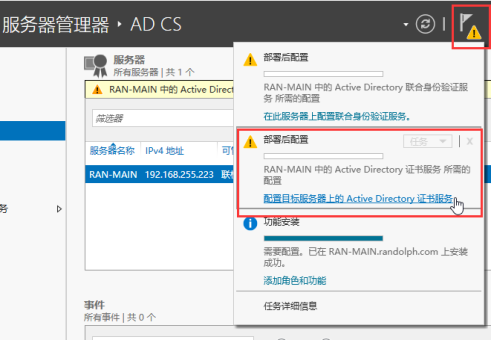

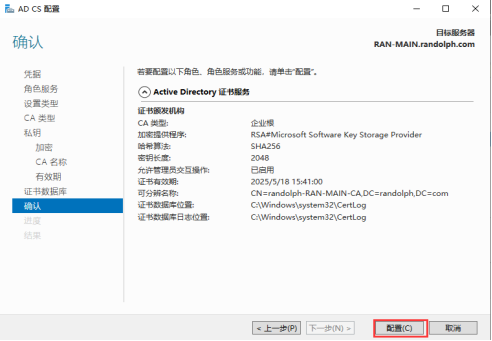

3.4.配置AD域证书服务

步骤1:检查需要配置AD证书服务

步骤2:默认凭据>下一步

步骤3:默认证书颁发机构>下一步

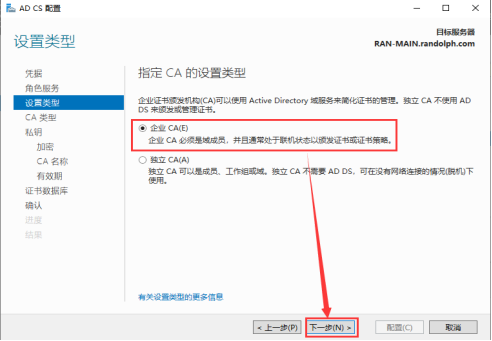

步骤4:默认企业CA>下一步

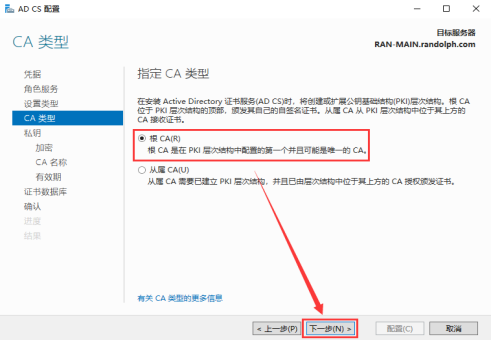

步骤5:默认根CA>下一步

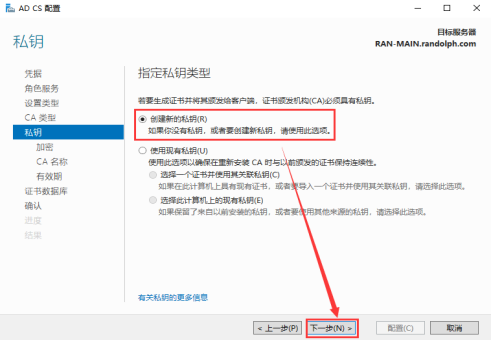

步骤6:默认创建新的私钥>下一步

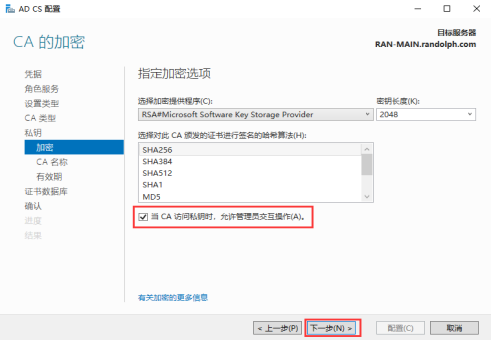

步骤7:默认加密算法>勾选允许管理员交互>下一步

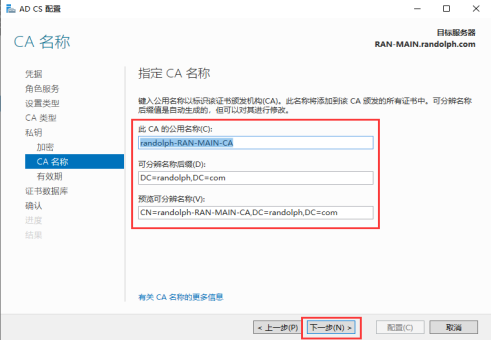

步骤8:全部默认>下一步

步骤9:默认证书有效期5年>下一步

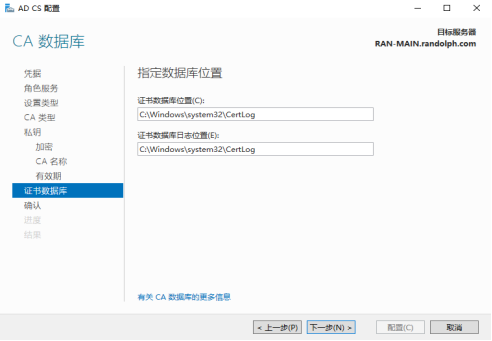

步骤10:默认数据库位置>下一步

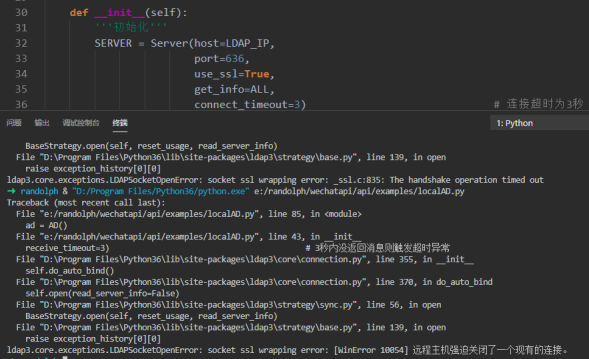

步骤11:检查636端口连通性:没配置好之前,不可连通(我自己测试下的,不需要做)

还没配置好证书服务之前:

日志:

2020-05-18 15:47:01,139 INFO localAD.py 52 username:CN=Administrator,CN=Users,DC=randolph,DC=com res: True

结论:636端口不可以访问

步骤12:点击配置即可

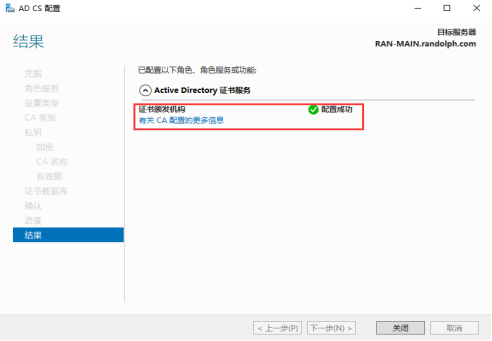

步骤13:配置成功>关闭

步骤14:检查636端口连通性(我自己测试下的,不需要做)

日志:

2020-05-18 16:01:02,819 INFO localAD.py 52 username:CN=Administrator,CN=Users,DC=randolph,DC=com res: True

安装完成后,测试是可以636端口访问的,这样就可以用LDAP3远程批量修改密码了。

4.AD DS的用户和计算机、ADSI编辑器

4.1.AD DS的用户和计算机

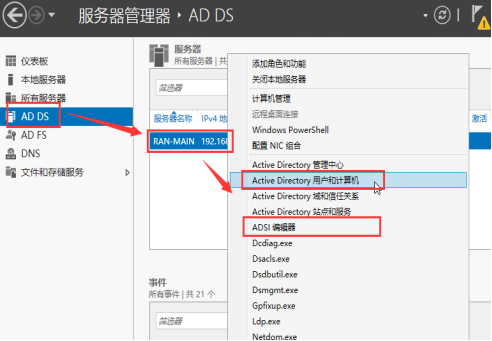

服务器管理器>AD DS>右键>Actice Directory用户和计算机

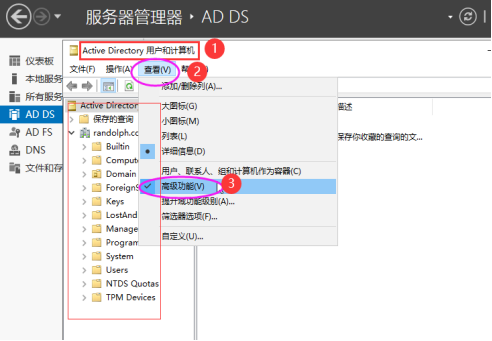

记得点击查看>勾选高级功能

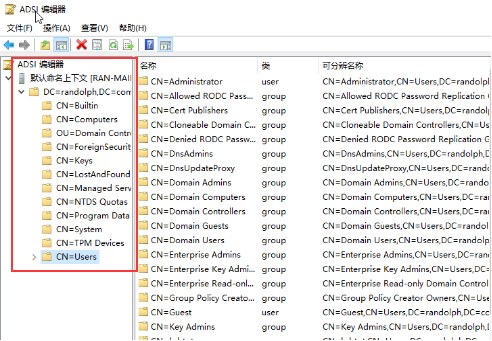

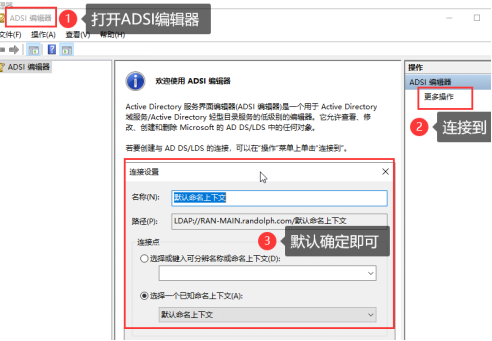

4.2.ADSI编辑器

打开方式上小结可以看到>更多操作>连接到>直接确定默认即可

之后我们用程序管理AD域账号的效果都将在这里呈现