当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

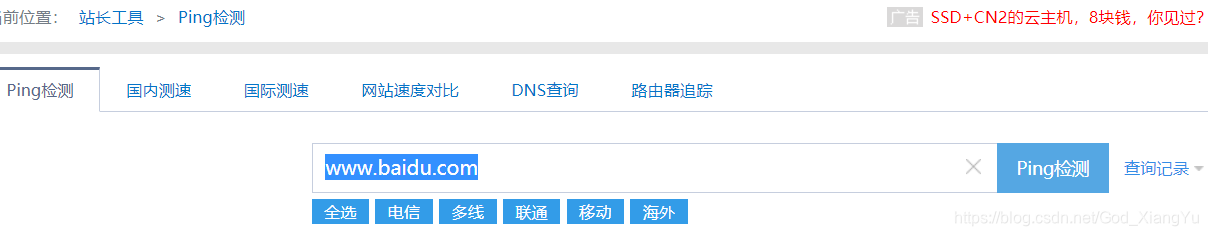

0x01 多地ping

如果多地ping同一网站,出现多个解析IP地址,那么说明使用了CDN进行内容分发~

- http://www.baidu.com

可以看到解析到10多个IP地址,猜测应该是使用了CDN

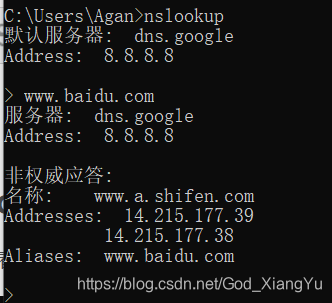

0x02 nslookup

使用nslookup查看域名解析对应的IP地址

如上图所示,解析到多个IP地址则说明使用了CDN,如下图所示,解析到的IP地址只有一个,说明没有使用CDN网络~

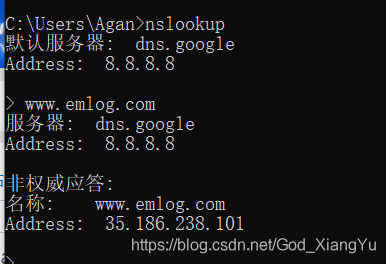

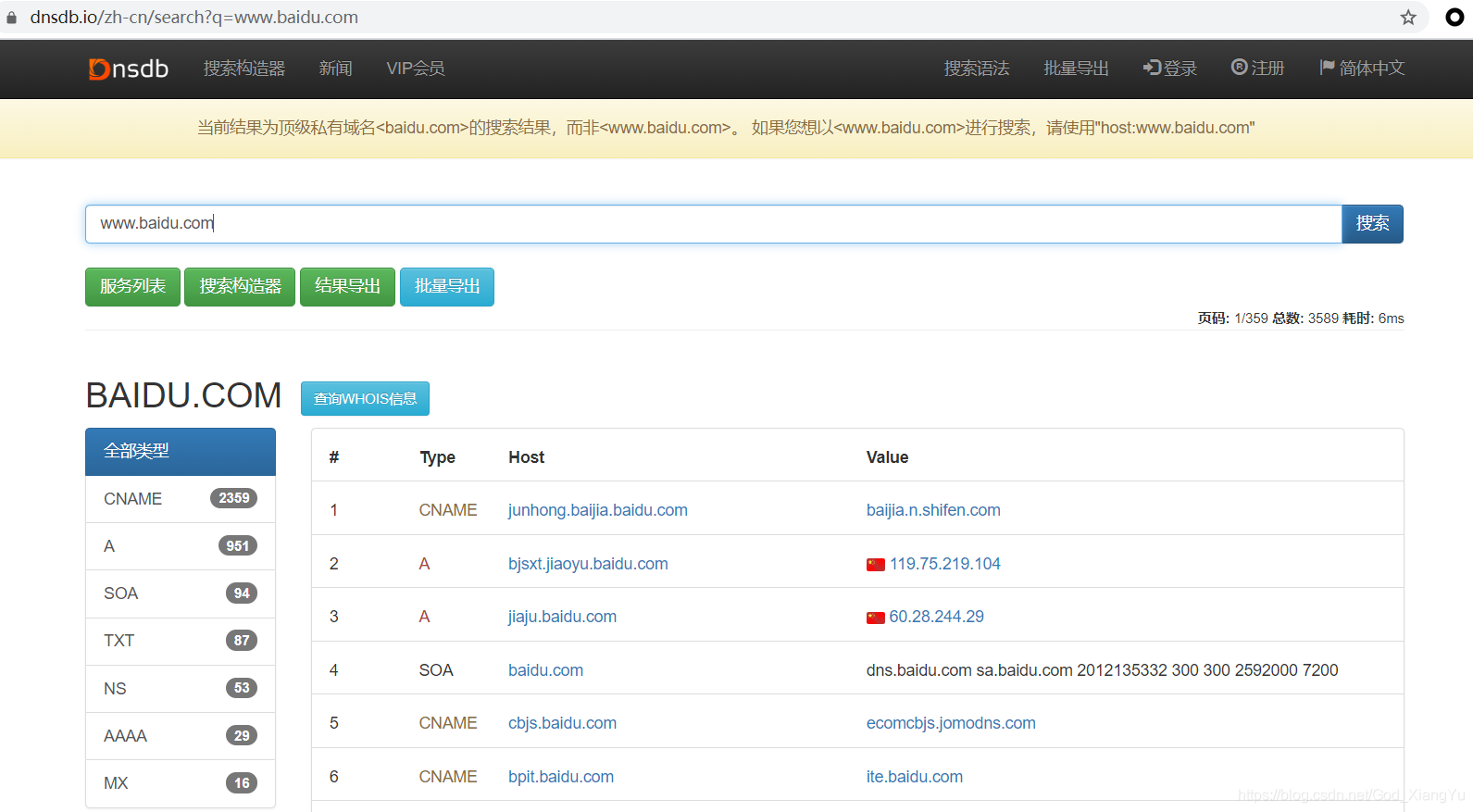

0x03 DNS 历史查询

查看IP与域名绑定的历史记录,有可能会存在使用CDN前的记录信息

DNS历史:https://completedns.com/dns-history/

域历史记录检查器:https://whoisrequest.com/history/

世界上最大的DNS库:https://securitytrails.com/dns-trails

WHOIS搜索,域名,网站,和IP工具- WHOIS:https://who.is/

托管历史|过去的IP, DNS,注册商信息|域名工具:https://research.domaintools.com/research/hosting-history/

全球DNS搜索引擎:https://dnsdb.io/zh-cn/

网站全国各地Ping值测试|在线ping工具—卡卡网:http://www.webkaka.com/ping.aspx

CA应用合成监控网站监控服务- Ping - IPv6:https://asm.ca.com/en/ping.php

iphistory:https://viewdns.info/iphistory/

DNS查询:https://dnsdb.io/zh-cn/

Netcraft:https://sitereport.netcraft.com/?url=github.com

CDN Finder工具:https://www.cdnplanet.com/tools/cdnfinder/

DNS查询

0x04 查找子域名

很多时候,站长都喜欢对主站或者流量大的子站点加 CDN,很多小站点又跟主站在同一台服务器或者同一个C段内,一些重要的站点会做CDN,而一些子域名站点并没有加入CDN,而且跟主站在同一个C段内,这时候,就可以通过查找子域名来查找网站的真实IP。

常用的子域名查找方法和工具:

1、搜索引擎查询:如Google、baidu、Bing等传统搜索引擎,site:baidu.com inurl:baidu.com,搜target.com|公司名字。

2、一些在线查询工具,如:

http://tool.chinaz.com/subdomain/

http://searchdns.netcraft.com/

3、 子域名爆破工具

Layer子域名挖掘机

wydomain:https://github.com/ring04h/wydomain

subDomainsBrute:https://github.com/lijiejie/

Sublist3r:https://github.com/aboul3la/Sublist3r

0x05 反向连接

让服务器主动连接我们告诉我们它的IP,如RSS邮件订阅、邮箱注册、邮箱密码找回等,很多网站都自带sendmail,通过网站给自己发送邮件,从而让目标主动暴露他们的真实的IP,查看邮件头信息,获取到网站的真实IP。

0x06 利用SSL证书寻找真实IP

证书颁发机构(CA)必须将他们发布的每个SSL/TLS证书发布到公共日志中,SSL/TLS证书通常包含域名、子域名和电子邮件地址。因此SSL/TLS证书成为了攻击者的切入点。

SSL证书搜索引擎:

https://censys.io/ipv4?q=github.com

https://transparencyreport.google.com/https/certificates?hl=zh_CN

https://www.chinassl.net/ssltools/ssl-checker.html

0x07 国外解析域名

国内很多 CDN 厂商因为各种原因只做了国内的线路,而针对国外的线路可能几乎没有,此时我们使用国外的DNS查询,很可能获取到真实IP。

国外多PING测试工具:

https://asm.ca.com/zh_cn/ping.php

0x08 漏洞利用

利用漏洞目标服务器主动来连接我们,知道真实IP后,可以实施比如SSRF、XSS盲打,命令执行反弹shell等等。

0x09 目标敏感文件泄露

也许目标服务器上存在一些泄露的敏感文件中会告诉我们网站的IP,另外就是如 phpinfo之类的探针了。

例如:

配置CDN的时候,需要指定域名、端口等信息,有时候小小的配置细节就容易导致CDN防护被绕过。

案例1:为了方便用户访问,我们常常将www.test.com 和 test.com 解析到同一个站点,而CDN只配置了www.test.com,通过访问test.com,就可以绕过 CDN 了。

案例2:站点同时支持http和https访问,CDN只配置 https协议,那么这时访问http就可以轻易绕过。

0x010 扫描全网

通过Zmap、masscan等工具对整个互联网发起扫描,针对扫描结果进行关键字查找,获取网站真实IP。

ZMap:https://github.com/zmap/zmap

Masscan:https://github.com/robertdavidgraham/masscan

0x11 从 CDN 入手

无论,是用社工还是其他手段,反正是拿到了目标网站管理员在CDN的账号了,此时就可以自己在CDN的配置中找到网站的真实IP了。

0x12 利用HTTP标头寻找真实原始IP

当我们知道一个拥有非常特别的服务器名称与软件名称时,可以通过HTTP标头来寻找真实IP。

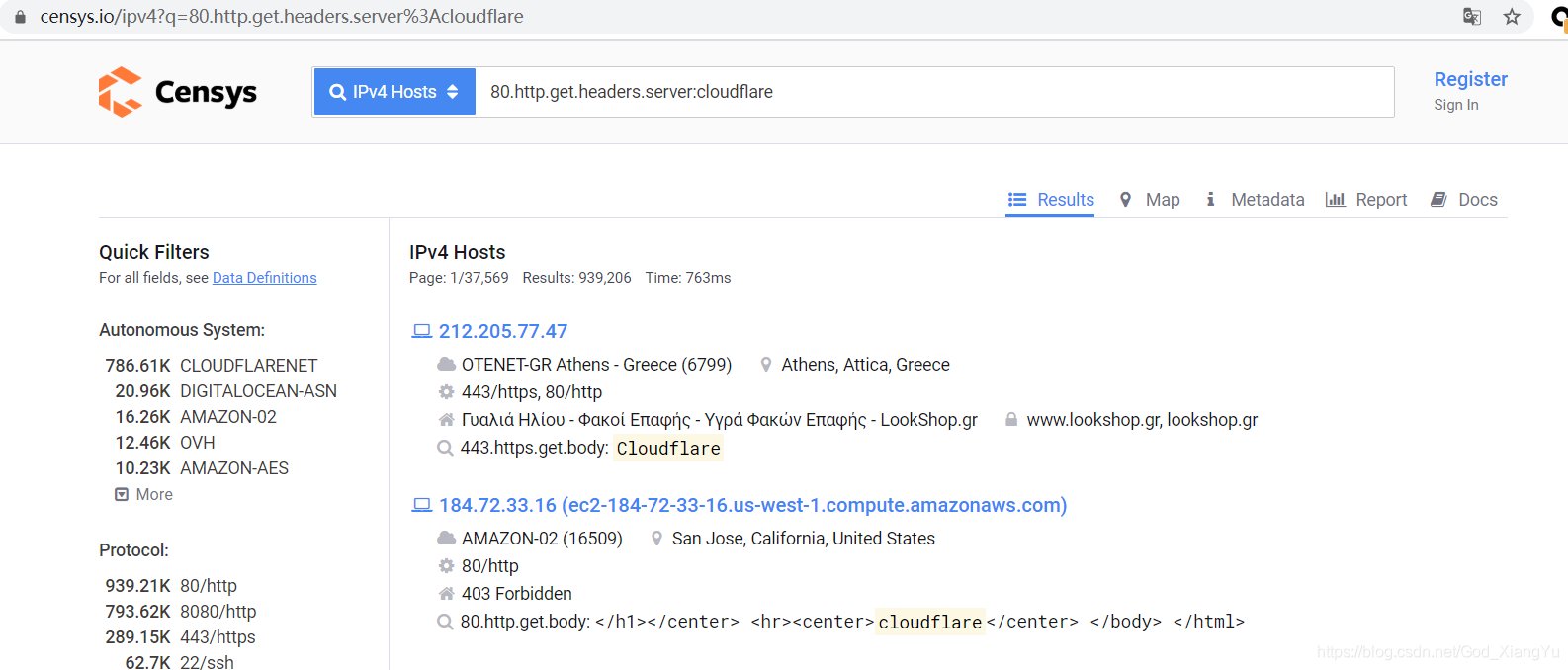

Censys 是一款用以搜索联网设备信息的新型搜索引擎,安全专家可以使用它来评估他们实现方案的安全性,而黑客则可以使用它作为前期侦查攻击目标、收集目标信息的强大利器。

Censys 搜索引擎能够扫描整个互联网,Censys 每天都会扫描IPv4地址空间,以搜索所有联网设备并收集相关的信息,并返回一份有关资源(如设备、网站和证书)配置和部署信息的总体报告。

censys:https://censys.io/

查找由CloudFlare提供服务的网站的参数的网站有哪些,如下

0x13 利用网站返回的内容寻找真实原始IP

浏览网站源代码,寻找独特的代码片段。在JavaScript中使用具有访问或标识符参数的第三方服务(例如Google Analytics,reCAPTCHA)是攻击者经常使用的方法。

以下是从HackTheBox网站获取的Google Analytics跟踪代码示例:

ga('create','UA-93577176-1','auto');

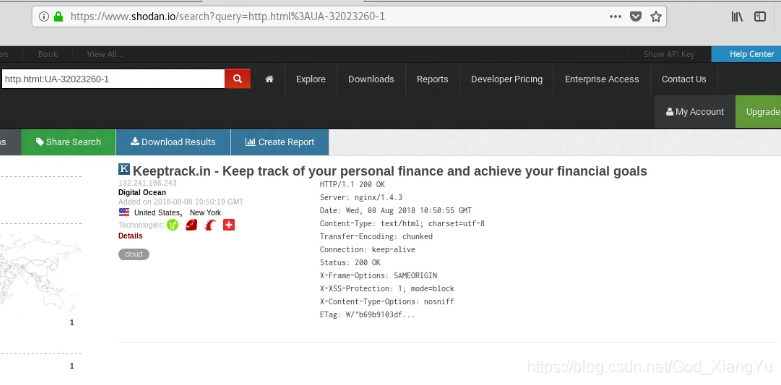

可以使用80.http.get.body:参数通过body/source过滤Censys数据,不幸的是,正常的搜索字段有局限性,但你可以在Censys请求研究访问权限,该权限允许你通过Google BigQuery进行更强大的查询。

Shodan是一种类似于Censys的服务,也提供了http.html搜索参数。

搜索示例:https://www.shodan.io/search?query=http.html%3AUA-32023260-1

0x14 F5 LTM解码法

服务器使用F5 LTM做负载均衡时,通过对set-cookie关键字的解码真实ip也可被获取

例如:

Set-Cookie: BIGipServerpool_8.29_8030=487098378.24095.0000,先把第一小节的十进制数即487098378取出来,然后将其转为十六进制数1d08880a,接着从后至前,以此取四位数出来,也就是0a.88.08.1d,最后依次把他们转为十进制数10.136.8.29,也就是最后的真实ip。

参考链接:

https://blog.csdn.net/Fly_hps/article/details/98486807

https://mp.weixin.qq.com/s/JkqLu0SBcOGIq7JdLzj8Uw

https://www.cnblogs.com/qiudabai/p/9763739.html

虽然我们生活在阴沟里,但依然有人仰望星空!