参考文章:https://www.anquanke.com/post/id/92484

委派的方式有两种:一种是非约束委派 一种是约束委派

域委派是指,将域内用户的权限委派给服务账号,使得服务账号能以用户权限开展域内活动。

服务账号(Service Account),域内用户的一种类型,服务器运行服务时所用的账号,将服务运行起来并加入域。例如MSSQL Server在安装时,会在域内自动注册服务账号SqlServiceAccount,这类账号不能用于交互式登录。

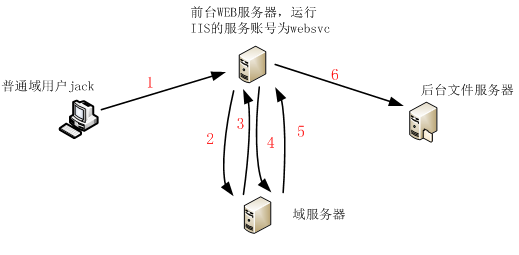

上图是经典的应用场景。一个域内普通用户jack通过Kerberos协议认证到前台WEB服后,前台运行WEB服务的服务账号websvc模拟(Impersonate)用户jack,以Kerberos协议继续认证到后台服务器,从而在后台服务器中获取jack用户的访问权限,即域中跳或者多跳的Kerberos认证。按照图中红色字体的数字,具体步骤如下:

域内用户jack以Kerberos方式认证后访问Web服务器;

Web服务以websvc服务账号运行,websvc向KDC发起jack用户的票据申请;

KDC检查websvc用户的委派属性,如果被设置,则返回jack用户的可转发票据TGT;

websvc收到jack用户TGT后,使用该票据向KDC申请访问文件服务器的服务票据TGS;

KDC检查websvc的委派属性,如果被设置,且申请的文件服务在允许的列表清单中,则返回一个jack用户访问文件服务的授权票据TGS;

websvc收到的jack用户的授权票据TGS后,可访问文件服务,完成多跳认证。