一、docker与虚拟机的差别

-

1、隔离与共享

每个虚拟机都有自己的系统内核

docker容器则是通过隔离的方式让容器之间相互影响,但是容器无法影响宿主机 -

2、性能与损耗

与虚拟机相比,容器的资源损耗要小的多

同样在宿主机之下,能够建立的容器数量要比虚拟机多

但是虚拟机的安全性要好于容器

二、docker的安全问题

-

1、Docker 自身漏洞

CVE官方记录docker历史版本共有超过20项漏洞。黑客常用的攻击手段主要有代码执行、权限提升、 信息泄露、权限绕过等。目前 Docker 版本更迭非常快,Docker 用户最好将 Docker 升级为 最新版本。

-

2、docker的源码问题

黑客上传恶意镜像

镜像使用有漏洞的软件

中间人攻击篡改镜像

三、docker的架构缺陷与安全机制

- 1、容器之间的局域网攻击

主机上的容器之间可以构成局域网,因此针对局域网的 ARP 欺骗、嗅探、广播风暴等攻击方式便可以用上。

所以,在一个主机上部署多个容器需要合理的配置网络,设置 iptable 规则。扫描二维码关注公众号,回复: 11166922 查看本文章

- 2、DDos攻击耗尽资源

Cgroups 安全机制就是要防止此类攻击的,不要为单一的容器分配过多的资源即可避免此类问题。

- 3、有漏洞的系统调用

Docker与虚拟机的一个重要的区别就是Docker与宿主机共用一个操作系统内核。

一旦宿主内核存在可以越权或者提权漏洞,尽管Docker使用普通用户执行,在容器被入侵时,攻击者还可以利用内核漏洞跳到宿主机做更多的事情。

- 4、共享root用户权限

如果以 root 用户权限运行容器,容器内的 root 用户也就拥有了宿主机的root权限.

四、容器最小化

如果仅在容器中运行必要的服务,像 SSH 等服务是不能轻易开启去连接容器的。通常使用以下方式来进入容器。

docker exec -it 容器ID号 bash

五、Docker api 访问控制

- Docker的远程调用 API 接口存在未授权访问漏洞,至少应限制外网访问。可以使用 Socket 方式访问。

监听内网 ip,docker daemon 启动方式如下

#修改docker的配置文件,实现socket访问

[root@master ~]# vim /usr/lib/systemd/system/docker.service

//修改

ExecStart=/usr/bin/dockerd -H unix:///var/run/docker.sock -H tcp://192.168.100.136:2375

#重启docker服务

[root@master ~]# systemctl daemon-reload

[root@master ~]# systemctl restart docker

[root@master ~]# netstat -natp | grep docker

tcp 0 0 192.168.100.136:2375 0.0.0.0:* LISTEN 15538/dockerd

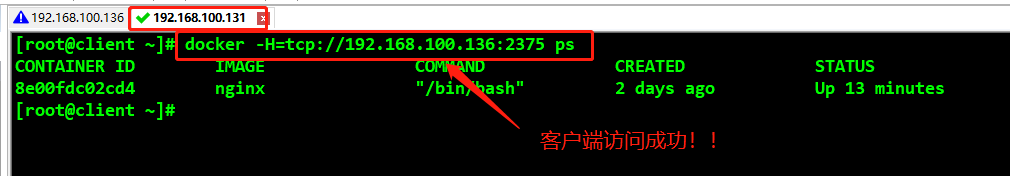

#此时客户端访问docker,无法访问,需要设置防火墙规则才能访问

[root@client ~]# docker -H=tcp://192.168.100.136:2375 ps

#允许客户端通过192.168.100.131的2375端口访问docker

//source address是客户端地址

[root@master ~]# firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.100.131" port protocol="tcp" port="2375" accept"

success

[root@master ~]# firewall-cmd --reload #使设置的防火墙规则生效

success

六、限制流量流向

使用防火墙过滤器限制 Docker 容器的源 IP 地址范围与外界通讯。

[root@master ~]# firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" source address="192.168.100.0/24" reject"

success

#add-rich-rule添加规则

#reject拒绝

#source address源地址为容器地址,出去的数据

[root@master ~]# firewall-cmd --reload #使设置的防火墙规则生效

success

[root@client ~]# docker -H=tcp://192.168.100.136:2375 ps

Cannot connect to the Docker daemon at tcp://192.168.100.136:2375. Is the docker daemon running?

#发现DROP规则是在INPUT链上做的,对docker容器流量流出没办法做限制,有很严重的安全隐患。

-

大量的问题是因为docker容器端口外放引起的漏洞,除了操作系统账户权限控制上的问题,更在于对docker daemon进程管理上存在隐患

-

目前常用的docker版本都支持docker daemon管理宿主机的iptables,而且一旦启动进程加上 -p host_port:guset_port的端口映射,Docker Daemon会直接增加对应的FORWARD chain并且-j ACCEPT,而默认的DROP规则是在INPUT链上做的,对docker没办法限制,这就留下了很严重的安全隐患。

建议如下:

①不在有外网的机器上使用docker服务

②使用k8s等docker编排系统管理docker容器

③宿主机上的Docker Daemon启动命令上加一个 --iptables=false,然后把常用的iptables写进入文件里,再用iptables-restore。手动添加规则。

七、镜像安全

-

Docker 镜像安全扫描,在镜像仓库客户端使用证书认证,对下载的镜像进行检查。

-

通过与 CVE 数据库同步扫描镜像,一旦发现漏洞则通知用户处理,或者直接阻止镜像继续构建。

-

如果公司使用的是自己的镜像源,可以跳过此步;否则,至少需要验证 baseimage 的 md5 等特征值,确认一致后再基于 baseimage 进一步构建。

-

一般情况下,要确保只从受信任的库中获取镜像,并且不建议使用–insecure-registry=[] 参数,推荐使用harbor私有仓库。