顾名思义大家都知道kibana只能键入一个elasticsearch_hosts 地址,1.假如kibana和es部署同台服务器上,es主节点断掉 kibana也同样断了。

2.x-pack 认证es集群

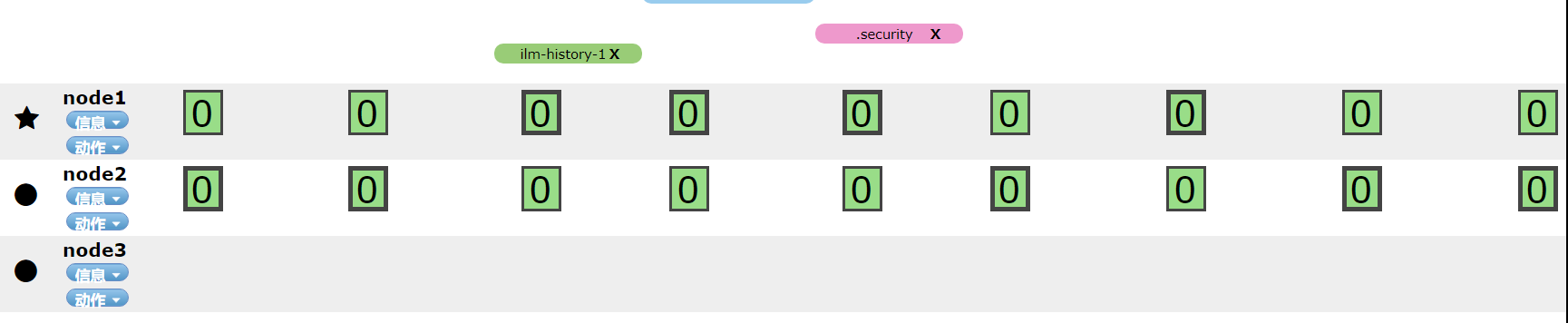

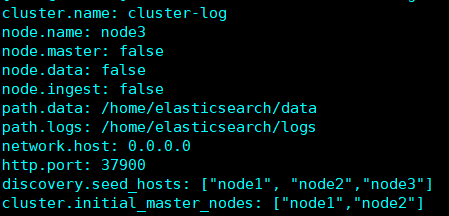

根据官方文档介绍 接入一个节点 既不为主节点也不为数据节点 他的工作只为接入kibana提供数据

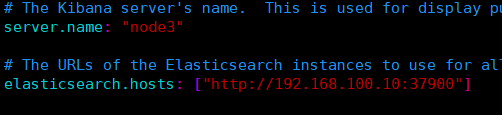

然后kibana设置连接本地es即可

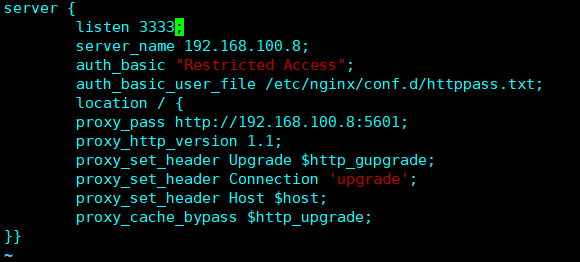

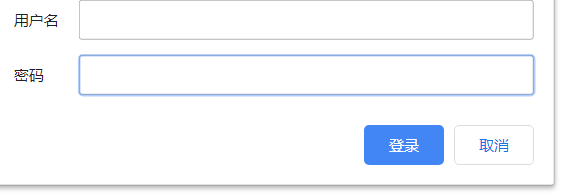

2.认证可以通过nginx来进行用户认证

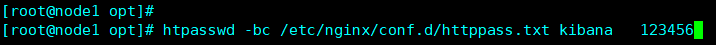

在nginx配置文件主目录下 代理kibana地址 附上用户认证

将用户名密码 键入一个文件内 同上 auth_basic_user_file

nginx -t

nginx -s reload

同样 head也可以认证

本文介绍官方推荐 x-pack

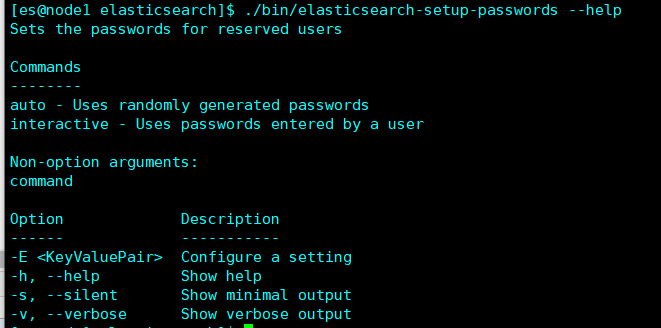

单节点

有auto 生成随机密码和interactive自定义密码 只能生成一次再次修改需要创建本地超级VIPVIP管理员用户

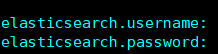

然后在kibana主配置文件键入 账号为elastic为最高权限

SVIP超级管理员

bin/elasticsearch-users useradd my_admin -p my_password -r superuser

curl -u my_admin -XPUT 'http://192.168.100.8:37900/_xpack/security/user/elastic/_password?pretty' -H 'Content-Type: application/json' -d'

{

password: "123456"

}'

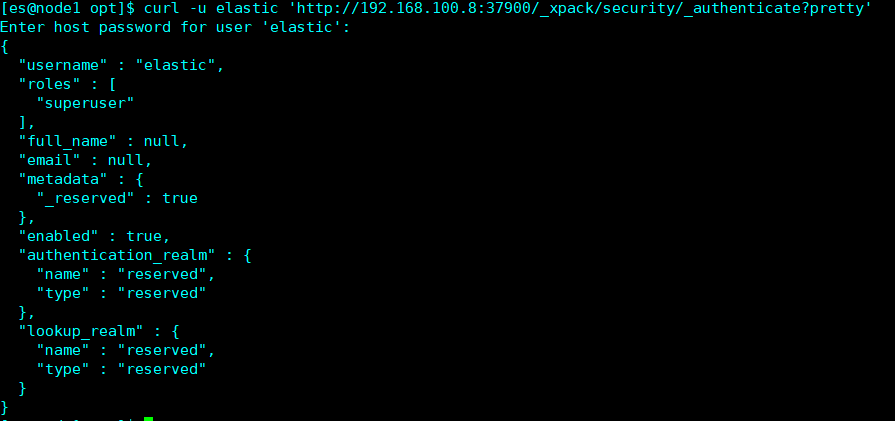

curl -u elastic 'http://192.168.100.8:37900/_xpack/security/_authenticate?pretty'

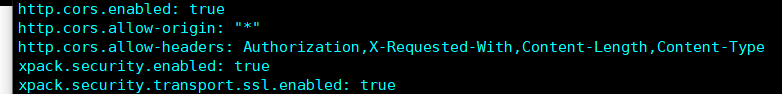

多es集群节点

./bin/elasticsearch-certutil ca

./bin/elasticsearch-certutil cert --ca elastic-stack-ca.p12

cp elastic-stack-ca.p12 elastic-certificates.p12 config/

chown es:es elastic-stack-ca.p12 elastic-certificates.p12

chmod 640 elastic-stack-ca.p12 elastic-certificates.p12

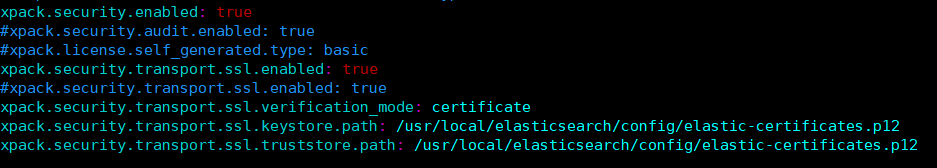

如果在ca 和 证书申请阶段输入了密码

bin/elasticsearch-keystore add xpack.security.transport.ssl.keystore.secure_password

bin/elasticsearch-keystore add xpack.security.transport.ssl.truststore.secure_password

加入keystore秘钥中

将秘钥证书 传值其他节点 证书错误会报错 如果证书不对 可重新申请

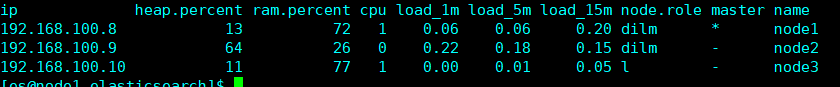

curl -u elastic:123456 http://192.168.100.8:37900/_cat/nodes?v

scp -r elasticsearch.keystore elastic-stack-ca.p12 elastic-certificates.p12 root@node2:/home/elasticsearh/config

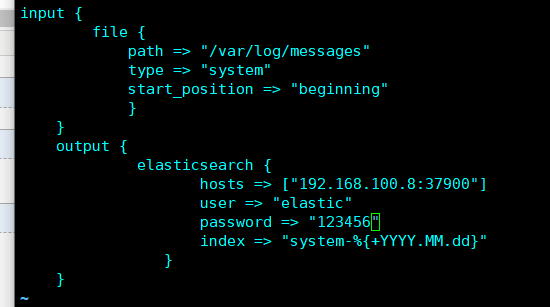

logstash

kibana

修改elasticsearch.user 和password即可

附上参考链接地址

https://blog.csdn.net/weixin_33728708/article/details/88914577

https://mp.weixin.qq.com/s?__biz=MzI5OTIzMTU5NQ==&mid=100000374&idx=1&sn=d7e7ae0cb187367bbd4a7f4e781759a3&chksm=6c98f2725bef7b648c49f16f2df57785835e4036364807b3bfcbab3988cf1b814f1fddb4c912&mpshare=1&scene=23&srcid=0331Xqi0canNnSMDZFeNGRSD&sharer_sharetime=1585646222774&sharer_shareid=6240f770833d6ba6a4f882c374ee58b0#rd