江西某学院的学生教务系统是由学号+密码进行登入且该教务系统的的默认密码为学号。于是就猜想是否可能出现弱密码的漏洞,果然存在弱口令漏洞。在贴吧了解改学校的学号是有一定规律比如:入学年份+专业代码+成绩排名、入学年份+班级代码+班级排名。于是利用密码生产工具生成账号密码,利用Burp Suite抓取客户端与学校服务器之间的数据包,然后使用Burp Suite进行账号密码的爆破。登入进入。于是对登入该账号的数据进行查看,发现除了一些教学方面的数据也没用啥可利用的信息。

一个大胆的想法就出现了,老师是不是可以查看所有学生的信息,那老师的的账号密码会不会是和学生的账号密码一样。是不是同事之间可以互相查看相互的工号。于是在google上进行了一些相关信息的查询,发现了该校老师的工号,于是登入教务系统进行登入,发现系统提示密码错误。(这暴露出一个相当严重的问题,输入账号密码登入告诉你密码不正确则可以登入账号正确,这样可以使得先进行账号的爆破得出争取的账号,在进行密码的爆破从而登出争取的账号密码登入获取个人信息。)于是尝试更换改账号的尾数,发现登入进去了。

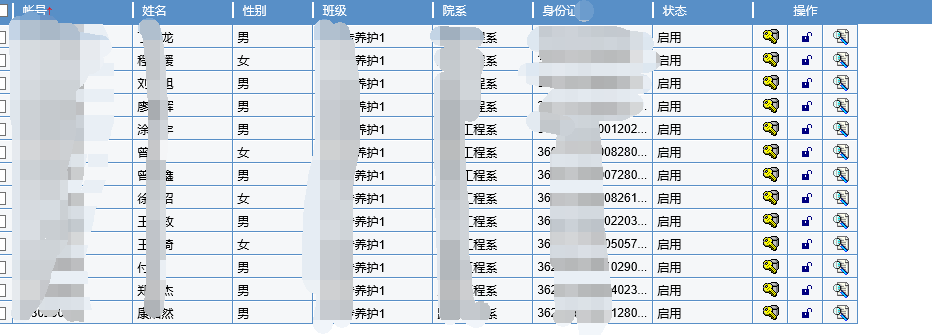

登入进去之后,教师也没有太多相关的信息,只有可以查看学生姓名等信息,那会不会是应为老师的权限不够高,而无法查询,于是对账号先关同事的数据进行查询,发现可以查询到主任的工号。在利用账号密码进行登入,对数据进行检查,发现之前的猜想是对滴,老师的权限不够高,现在的主任权限已经课查询学校部分的学生的信息,如身份证、电话、以及全部学生账号密码(包括修改之后的账号密码)、学籍卡。并且该学校为了提供老师学生下载相关数据,可以在该系统上批量下载数据。

拿到改漏洞第一时间像教育行业漏洞报告平台提交相关漏洞,并联系改学校管理员进行修改。

我写这篇博客的时候改漏洞已经修复

本博客并非教程。请遵循中华人民共和国相关法律。