攻防世界 BUG 题 WP

1.打开链接,只是一个简单的登录框:

2.测试弱口令和万能密码失败,尝试二次注入,发现单引号被转义了:

3.那我先用自己创建的号进去看一下有些什么:

4.这个manage需要管理员才能点,然后看到personal那里可以看一些个人信息,还有个uid,看看有没有越权,然而并没有= =

5.突然想起来超级好用的找回密码功能我还没测试= =先用自己创建的号跑一遍流程,发现有个url/index.php?module=findpwd&step=1&doSubmit=yes。测试更改step想直接跳到改密码界面无果= =然后用自己的号找回密码,在改密码的时候,抓包,把自己的用户名改成admin

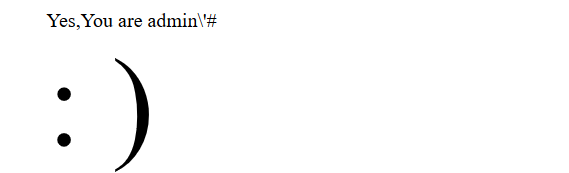

发现成功更改密码:

6.开开心心的用拿到的账号密码登录去看一下manage:

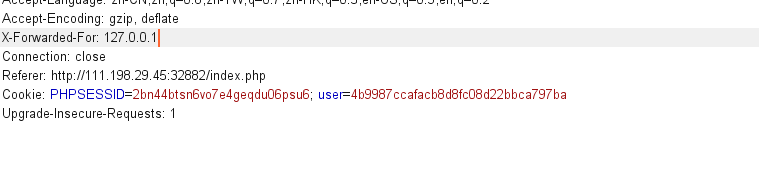

一般这种时候就用XFF或者CI: 加个header头 X-Forwarded-For: 127.0.0.1

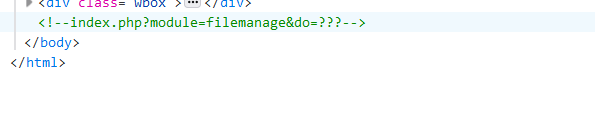

7.接下来页面没啥功能点,url也没啥可疑的,看一下源代码,看到了显眼的:

进入这个url,提示行为不正确:

8.很明显,是让我们尝试替换那个问号???。尝试include、upload这些一下子就发现是upload…

9.好的,上来就是一发一句话,发现:

它检测出来我上传的是php文件了。

10.然后用常见的一些绕过方式,这里用了php5:

but发现,它应该是检索到了内容里面有php代码。

11.那么就用这个js代码绕过,后缀还是要用php5, 看他能不能检索出来:

<script language="php">system("ls");</script>

发现ls竟然直接出flag了…

吸取教训…不能落下任何一个功能点= =