Wireshark

抓包嗅探、协议分析。

必备技能!

从一台电脑传到另外一台电脑所有数据包在网线中传输的时候,可以通过Wireshark对他进行抓包,将所有的内容信息提取出来,可以对他包里面传输的协议内容进行分析。

原理:

Wireshark本身是一个对数据包的分析软件,实际对数据包抓包过程使用的组件并不是Wireshark本身,它使用的组件是:

- Libpcap —— Linux

- Winpcap —— Windows

使用以上抓包组件去抓包,抓包成功后会将数包据传给Wireshark,Wireshark里有包的解码定义,然后通过会解码定义对抓上来的“0101…”进行解码分析。

基本使用方法

1.混杂模式

流量抓包一般抓的是该主机进来出去的流量,但是开了混杂模式,凡是那些数据包不是发送给我的ip地址、网卡mac地址也不是组播,也不是广播的数据包才会被我的网卡抓取。不勾选的话,是不会抓取除了我本地网卡绑定ip地址之外的数据包。

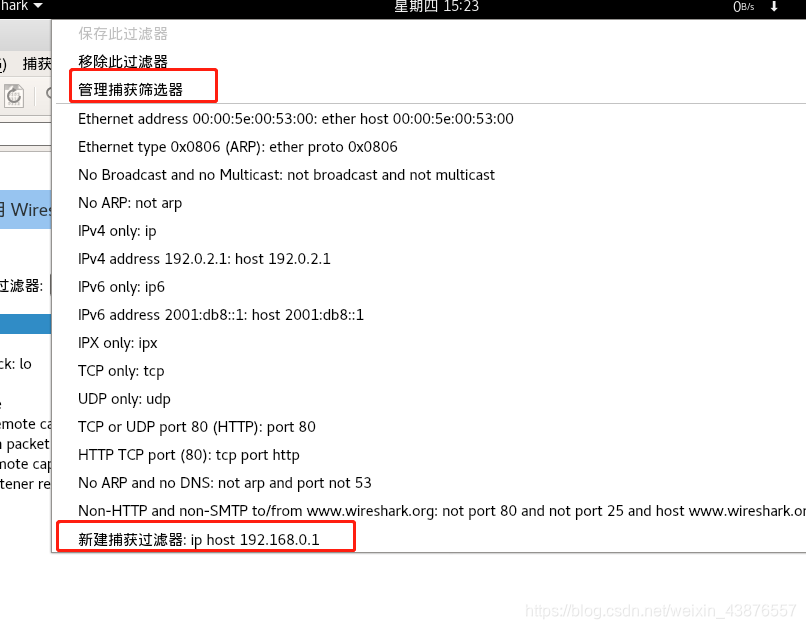

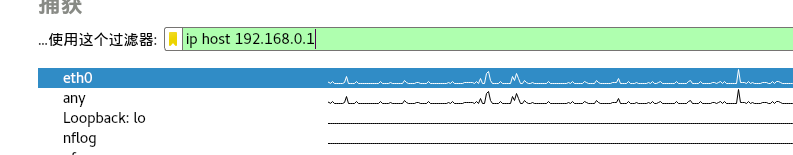

2.抓包筛选器

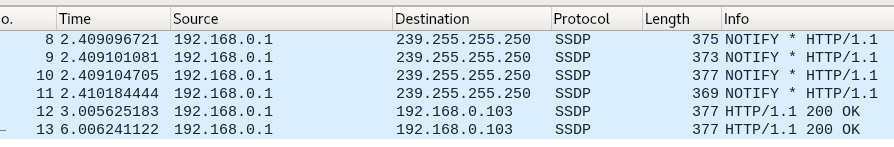

选择混杂模式之后,会有大量的数据包被抓取,大量的数据包会影响对网络协议的分析。

抓包筛选器可以过滤掉我不想抓的数据包。

通过一些常用的制定格式来制定抓包筛选器。

eg:

------------------------------------------------------------------------------------------------------------------------------------------------------------------筛选器有两种:

- 抓包筛选器

- 显示筛选器

4.首选项

个性化调整

常见协议包类型

数据包分层结构

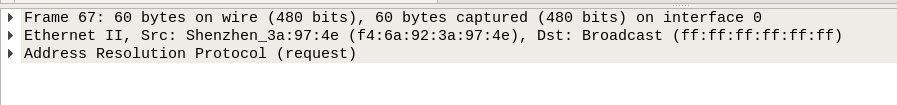

arp

eg:

第一层显示包的相关统计信息,多少个帧,他的大小以及相关包的传输时间进行记录。是wireshark分析软件给我我们统计出来的。

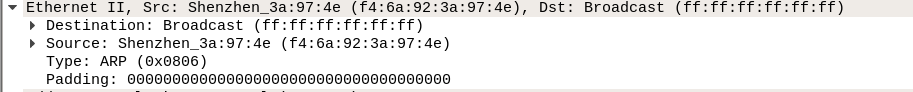

第二层以太网包头才开始进入数据包的具体内容字段。

这四层分别是目的地址、源地址、二层包头的上层包头协议类型、占位字段、

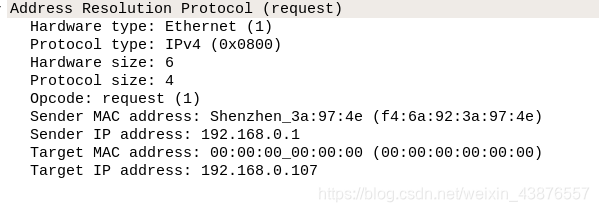

第三层才是真正的arp包头。

分别是硬件地址类型(1表示是 以太网)、显示IP、硬件地址长度(6个字节)、IP地址(4个字节)、操作代码(arp的request包)、发送端的MAC、发送端的IP、目标端的MAC。目标端的IP。

lcmp

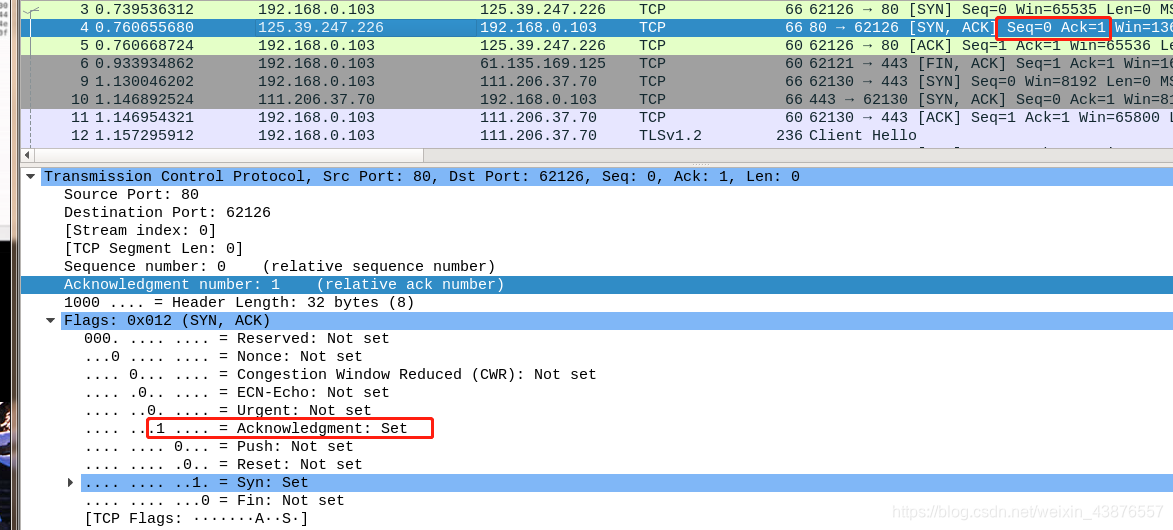

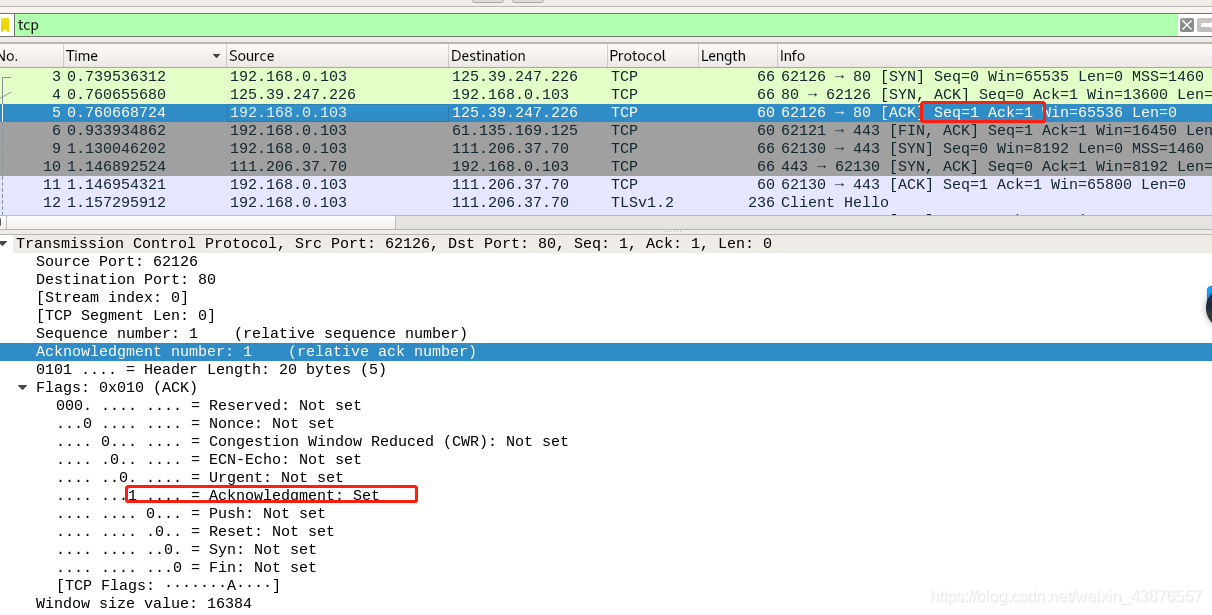

tcp—三次握手

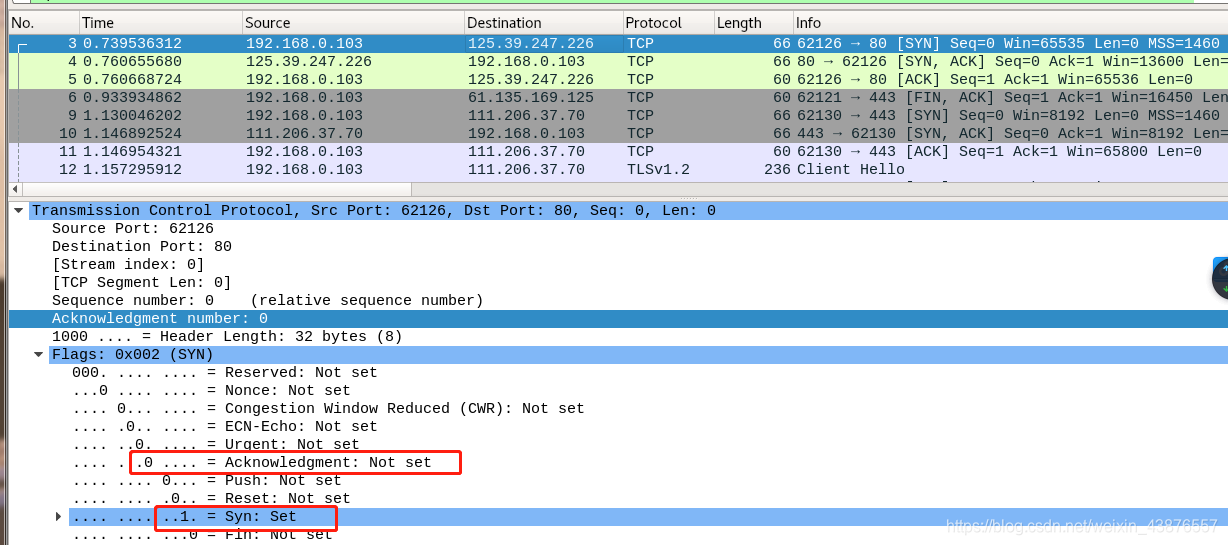

三次握手:

第一个包:syn=0,ack=0

第二个包:seq=0,ack=1

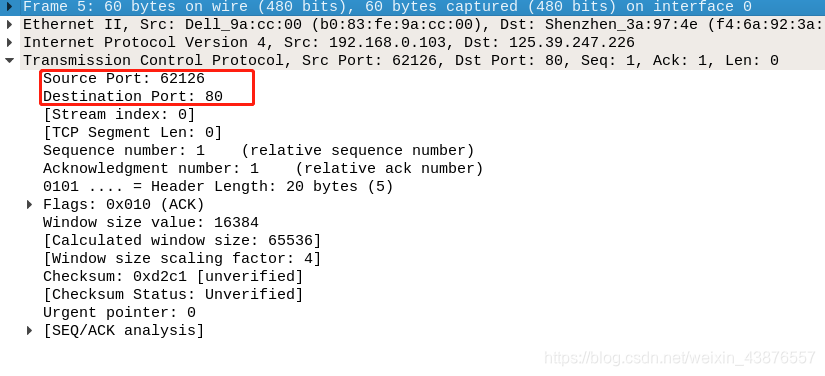

第三包:seq=1,ack=1

udp

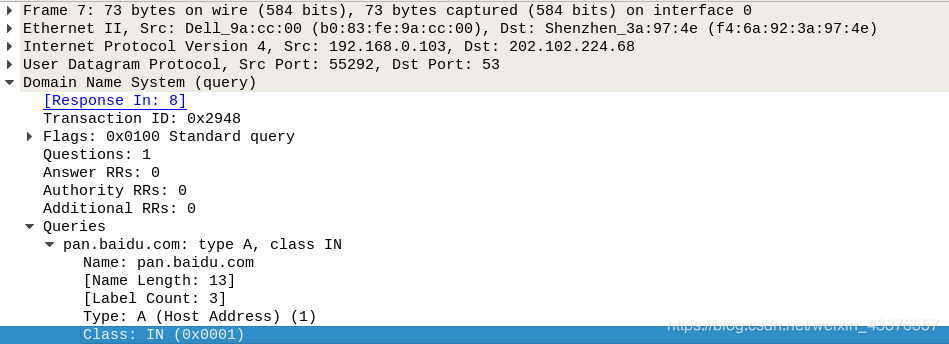

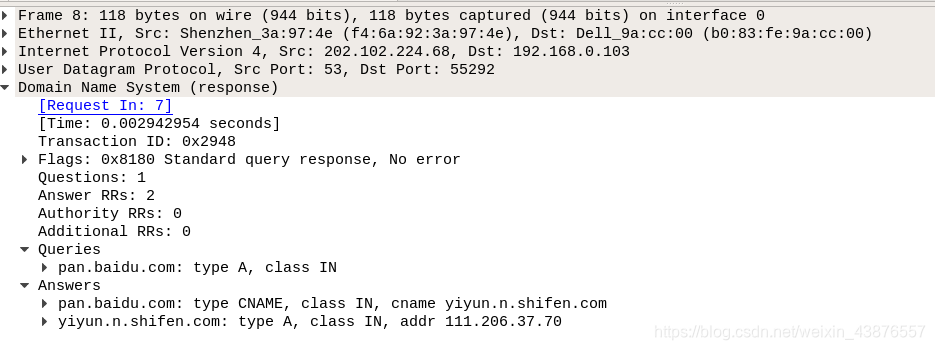

dns

是基于四层udp协议的一个应用层协议。

响应:

http

ftp

信息统计

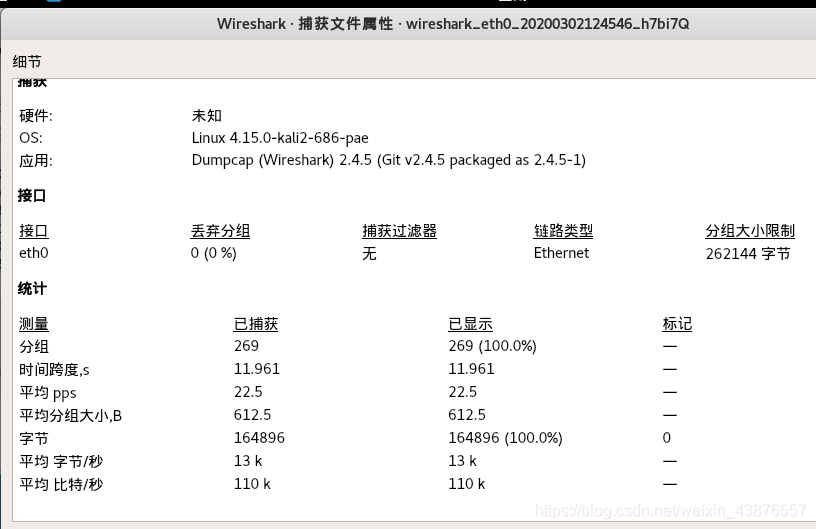

统计—>捕获文件属性

获取这个抓包文件的摘要信息。

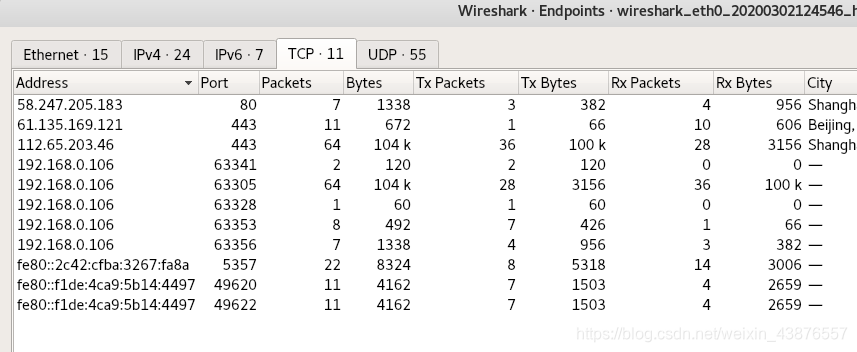

统计—>端点

可以了解到现在目前看到的窗口里显示的数据包里面一共是几个ip地址通信的相对应数据包。

如果你发了很多数据包,现在要了解当前抓下的数据包中,那个机器的数据量最大,就可以使用该视图。

统计—>协议分级

可以了解到当前抓的数据包都是什么协议、什么类型的数据包。

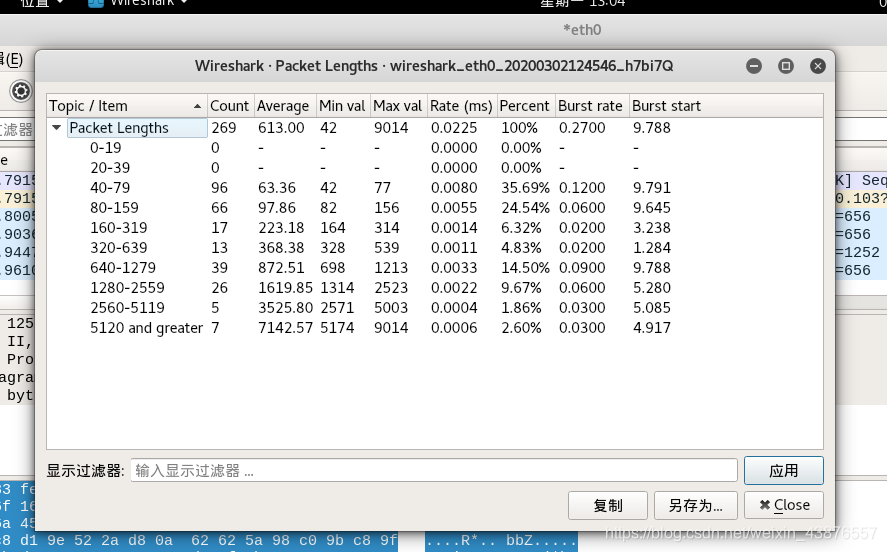

统计—>分组长度

按包的长度可以查看当前在我们网络里,是大包为主流量还是小包为主流量。小包产生大量,网络性能不好,有可能有某种网络层的攻击正在发生。

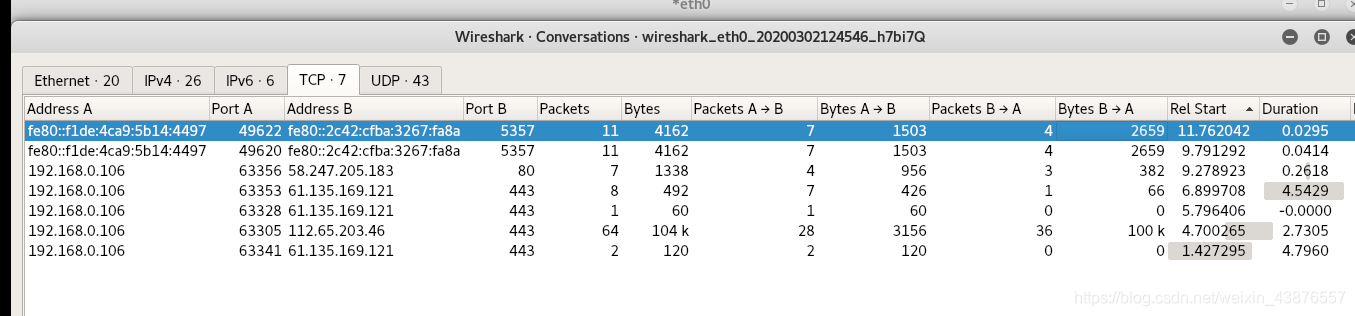

统计—>会话

可以比较清晰的了解是那两台机器之间产生的会话,他们之间传输的数据量多大,占网络层量多少。

比如现在网络带宽被占满了,就可以了解是那个ip占了大量的带宽。

企业抓包部署方案:

- Sniffer

- Cace/riverbed

- cascad pilot