登录页面:https://kyfw.12306.cn/otn/resources/login.html

1、首先要找出登录接口和图片生成、验证接口。

输入错误帐号密码、验证码,点击登录后会发生两个请求:

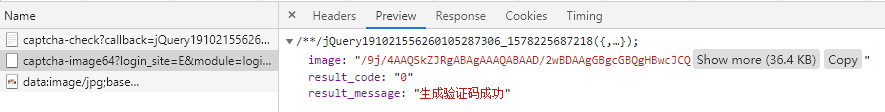

整理一下最终 生成验证码图片URL:https://kyfw.12306.cn/passport/captcha/captcha-image64

2、接下来研究如何验证验证码的

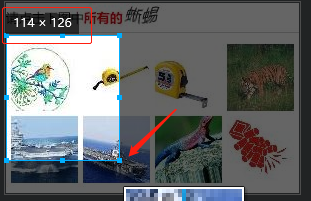

接着刚才操作,再次选择验证码某个图片点击登录,对比了一下刚才的验证链接,有个关键参数(answer)不同(如下图),通过多次请求发现answer参数其实是 坐标

多次尝试就知道每张图大概坐标(也可以通过QQ、微信截图来验证),如下图

接下来就验证一下是否正确:首先把图片下载下来,(人工)识别选择对应图片,输入坐标传参进行请求

import requests,base64

session = requests.session()

res_image = session.get('https://kyfw.12306.cn/passport/captcha/captcha-image64').json()

with open('code.jpg','wb') as f:

f.write(base64.b64decode(res_image["image"]))

code = input("坐标:")

code_data = {

'answer': code,

'rand': 'sjrand',

'login_site': 'E'

}

res_captcha = session.get('https://kyfw.12306.cn/passport/captcha/captcha-check',params=code_data)

print(res_captcha.text)

3、验证成功了就成功了一半,接下来请求登录。

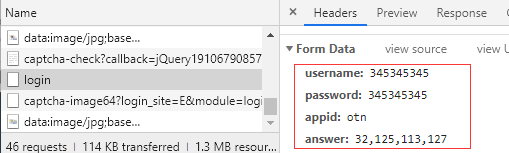

在页面上选中正确的图片(验证码不通过不会触发login请求)后点击登录,抓取https://kyfw.12306.cn/passport/web/login 请求链接,查看携带什么参数请求,如下图

发现除了携带用户、密码外,还有固定参数appid,验证码坐标answer。

那来验证一下是否返回如图上信息:

login_data = {

'username': account,

'password': pwd,

'appid': 'otn',

'answer': code

}

res_login = session.post("https://kyfw.12306.cn/passport/web/login",data=login_data)

print(res_login.text)

结果返回了error html页面。(可能在某地方做了反爬)

于是加了headers:host、origin、referer、UA,还是不行.......

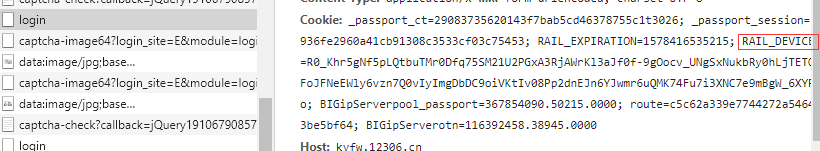

后来发现login链接有一大串cookie参数

再次点击登陆,查看两次的cookie变化,发现只有 RAIL_DEVICEID 的值没有变化,其它都是动态变的。那问题来了,这些cookie是如何得来的?

经过研究后,首先请求12306首页链接(https://kyfw.12306.cn/)可以获取cookie:route、BIGipServerotn、JSESSIONID 的值。

然后请求生成验证码图片链接(https://kyfw.12306.cn/passport/captcha/captcha-image64)可获取cookie:BIGipServerpool_passport、passport_session、passport_ct 的值。

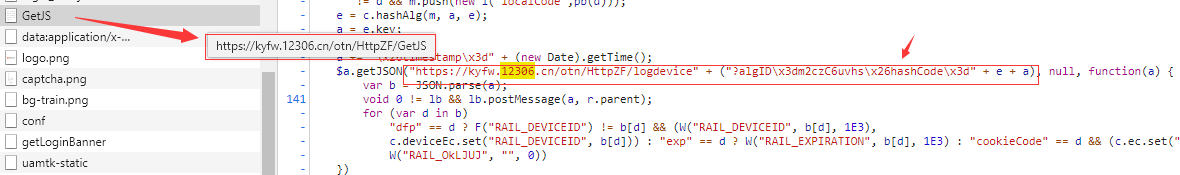

但是还没找到 RAIL_DEVICEID 的值,结果发现请求链接是隐藏在js文件里。

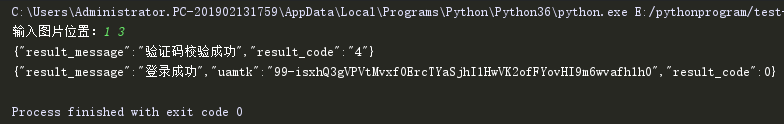

暂时无法获取,先手动配置RAIL_DEVICEID(将页面的复制下来),就可以登录成功(如下图)。

代码整理如下:

import requests

import base64

import time

import json

# from account import account,pwd

account='asdasd'

pwd='234234'

headers={

"Host": "kyfw.12306.cn",

"Referer": "https://kyfw.12306.cn/otn/resources/login.html",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.64 Safari/537.36",

}

def create_code():

codes = input("输入图片位置:")

coordinate = {

"1": "50,50",

"2": "110,50",

"3": "180,50",

"4": "240,50",

"5": "50,110",

"6": "110,110",

"7": "180,110",

"8": "240,110",

}

return ",".join([coordinate[i] for i in codes.split(" ")])

session=requests.Session()

session.get("https://kyfw.12306.cn/",headers=headers)

image_url = 'https://kyfw.12306.cn/passport/captcha/captcha-image64?login_site=E&module=login&rand=sjrand'

res_image = session.get(image_url,headers = headers)

with open('code.jpg','wb') as f:

f.write(base64.b64decode(res_image.json()["image"]))

captcha_url='https://kyfw.12306.cn/passport/captcha/captcha-check'

code = create_code()

code_data = {

'answer': code,

'rand': 'sjrand',

'login_site': 'E'

}

res_captcha = session.get(captcha_url,headers = headers,params=code_data)

print(res_captcha.text)

dfp = "R0_Khr5gNf5pLQtbuTMr0Dfq75SM21U2PGxA3RjAWrKl3aJf0f-9gOocv_UNgSxNukbRy0hLjTETOwzFoJFNeEWly6vzn7Q0vIyImgDbDC9oiVKtIv08Pp2dnEJn6YJwmr6uQMK74Fu7i3XNC7e9mBgW_6XYRjuo"

session.cookies.set('RAIL_DEVICEID' , dfp)

login_data = {

'username': account,

'password': pwd,

'appid': 'otn',

'answer': code

}

res_login = session.post("https://kyfw.12306.cn/passport/web/login",headers=headers,data=login_data)

print(res_login.text)