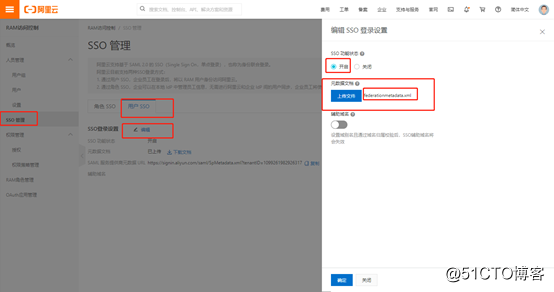

一、 在阿里云访问控制中打开用户SSO选项,在阿里云目录中配置可信外部SAML IdP

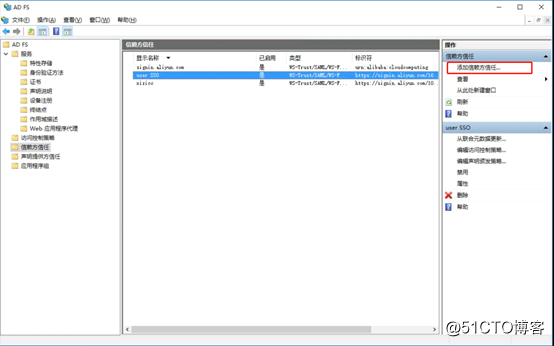

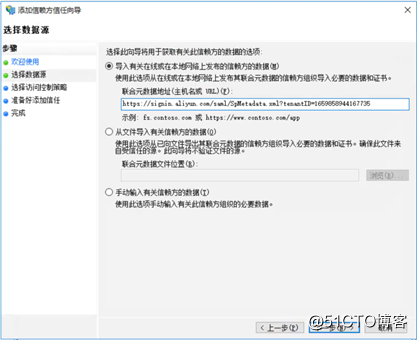

二、 在ADFS中配置阿里云为可信SP

元数据URL获取:

- 云账号登录RAM控制台。

- 在左侧导航栏,单击SSO管理。

- 单击用户SSO。

- 在SSO登录设置区域,可以查看当前云账号的SAML服务提供商元数据URL。

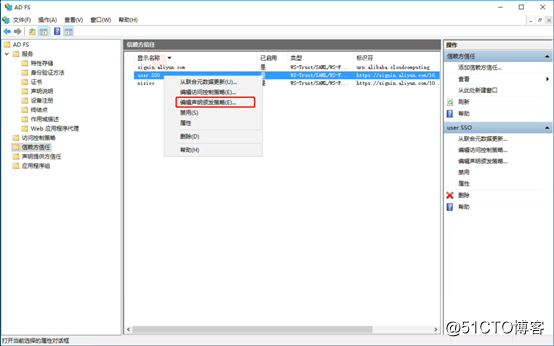

三、 为阿里云SP配置SAML断言属性。

配置Active Directory中的UPN为SAML断言中的NameID

在这里,微软用了Claim(声明)这一术语来指代SAML断言中的属性。这是因为AD FS支持的其他协议(OAuth,WS-Fed等)也都使用Claim来表达Token中的字段。

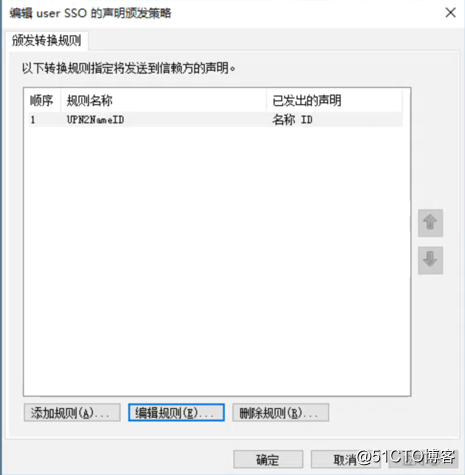

第一步:为信赖方编辑声明规则

所谓声明规则,指的是Claims Rule,也就是SAML断言中的声明(属性)是怎样从Active Directory的用户属性中生成的。

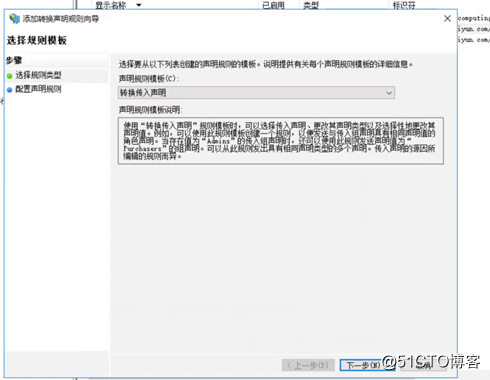

第二步:添加颁发转换规则

所谓颁发转换规则,指的是Issuance Transformation Rule,指的是如何将一个已知的用户属性,经过转换之后,颁发为SAML断言中的属性。由于我们要将用户在AD中的UPN颁发为NameID,因此需要添加一个新的规则

规则的模版为转换传入声明

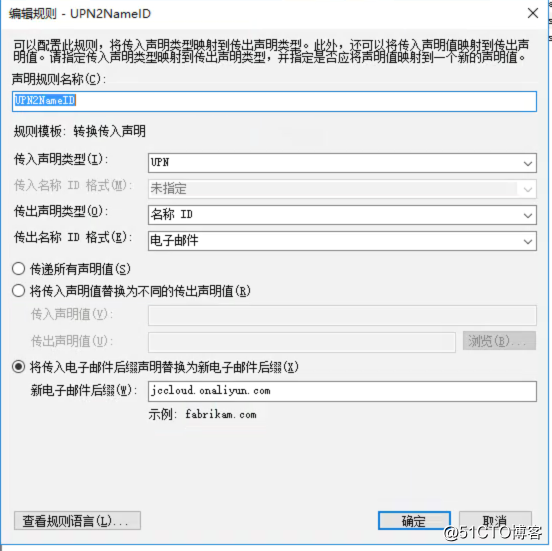

到这里,由于我们云账号里的UPN域名为jccloud.onaliyun.com,而AD中的UPN域名为corp.jccfc.com,显然如果直接将AD中的User Principal Name映射为NameID会让阿里云无法匹配到正确的子账号用户。

在这种情况下,在AD FS给阿里云颁发的SAML断言中就必须将UPN的域名后缀从corp.jccfc.com替换为jccloud.onaliyun.com(假定用户名一一对应)

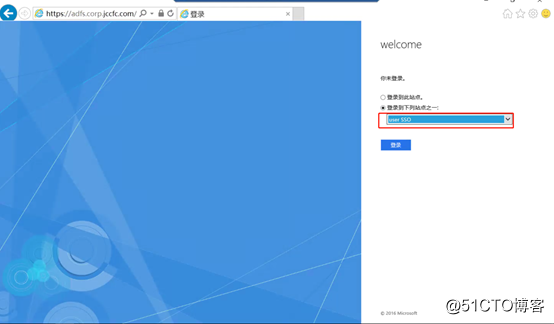

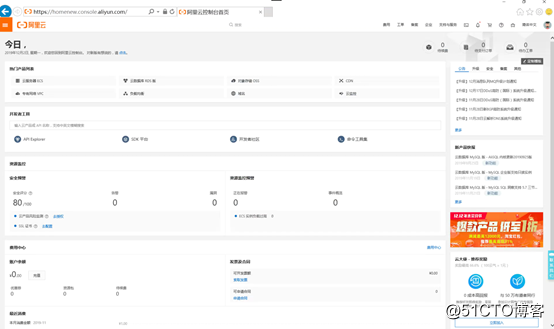

四、 验证配置

在内网打开门户

选择用户SSO,使用域账户登录。

登陆成功。