利用Sysmon定位域名解析进程

一、使用说明

1、使用场景

(1)在杀软不能查杀的情况下,用户也没有相关经验去找到解析恶意域名所对应的进程文件时;

(2)某些恶意样本对远控域名的请求并不是持续的,有可能是一小时一次、一天一次或者几天一次,可以利用Sysmon来查看事件日志并定为进程文件。

2、适用范围

本文所提供的方法只用于定位IOC域名解析所对应的进程文件,且只对拥有单独的进程、不依赖系统进程的普通恶意样本有效,对无进程和线程注入类的样本是不适用的。

二、 Sysmon介绍

1、Sysmon简介

Sysmon是一个Windows系统服务和设备驱动程序,安装后,会在系统启动时保持驻留状态,实时监视和记录系统活动,并记录在Windows事件日志中。它提供有关进程创建,网络连接,文件创建时间更改等详细信息。

我们可以通过对Sysmon记录的事件日志进行分析,并了解入侵者和恶意软件如何在用户网络上运行。

2、运行环境:

客户端:Windows 7及更高版本。

服务器:Windows Server 2008 R2和更高版本。

3、Sysmon功能概述

(1)使用完整的命令行记录当前行为的父进程的进程创建;

(2)使用SHA1(默认值),MD5,SHA256或IMPHASH记录过程映像文件的哈希;

(3)可以同时使用多个哈希;

(4)在进程创建事件中包含进程GUID,即使Windows重用进程ID时也可以使事件相关;

(5)在每个事件中都包含一个会话GUID,以允许在同一登录会话上关联事件;

(6)使用签名和哈希记录驱动程序或DLL的加载;

(7)日志打开以进行磁盘和卷的原始读取访问;

(8)(可选)记录网络连接,包括每个连接的源进程,IP地址,端口号,主机名和端口名。

(9)检测文件创建时间的更改,以了解真正创建文件的时间。修改文件创建时间戳是恶意软件通常用来掩盖其踪迹的技术;

(10)如果注册表中发生更改,则自动重新加载配置;

(11)规则过滤以动态包括或排除某些事件;

(12)从启动过程的早期开始生成事件,以捕获甚至复杂的内核模式恶意软件进行的活动。

三、 Sysmon安装

1、Sysmon下载

Sysmon下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/sysmon

配置文件下载地址:https://github.com/SwiftOnSecurity/sysmon-config

2、Sysmon安装

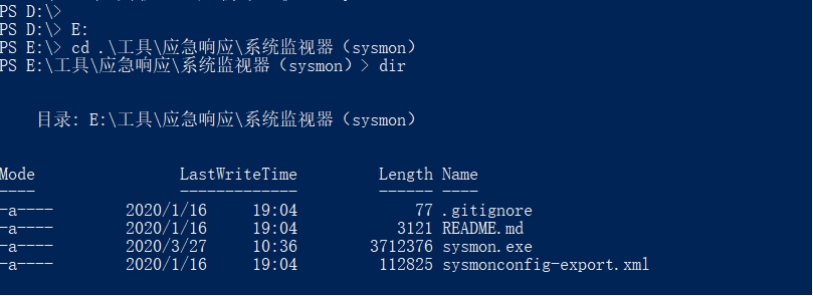

1、以管理员权限打开cmd或powershell,切换到Sysmon程序目录下。

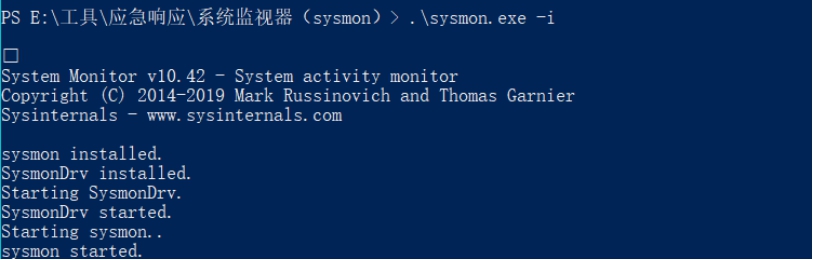

2、运行安装Sysmon程序,安装后,该服务会立即记录事件,并且该驱动程序将作为启动驱动程序进行安装,以捕获从启动初期开始的活动(该服务在启动时将其写入事件日志)中的活动。

sysmon.exe -i

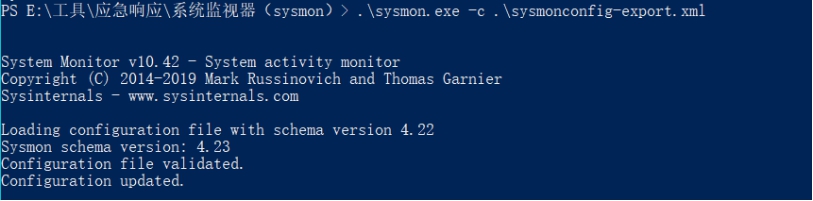

3、更新配置文件:

sysmon.exe -c sysmonconfig-export.xml

四、 Sysmon日志分析

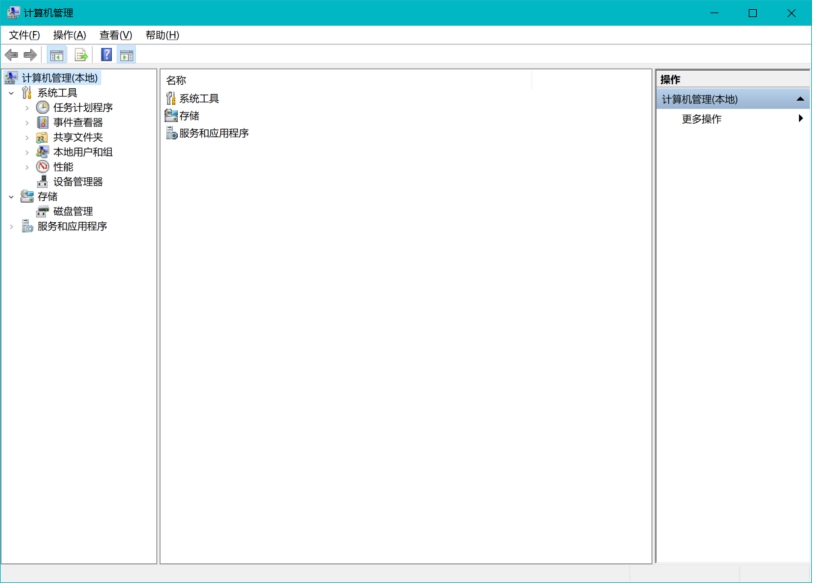

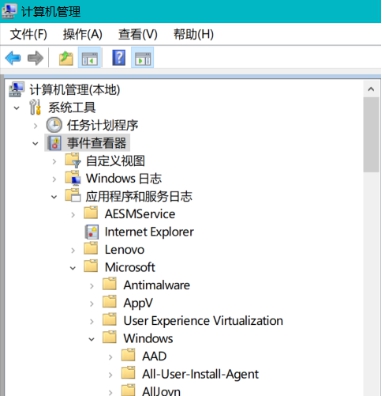

1、Sysmon的事件日志需要在Windows事件查看器中查看:

事件管理器打开方式:

方法一:win + R——>运行 compmgmt.msc

方法二:“计算机”右键——>管理

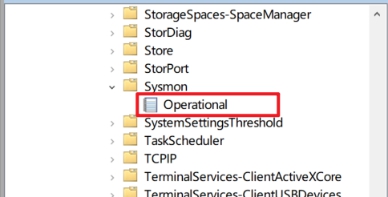

2、Sysmon事件日志的存储路径为:

应用程序和服务日志/ Microsoft / Windows / Sysmon / Operational

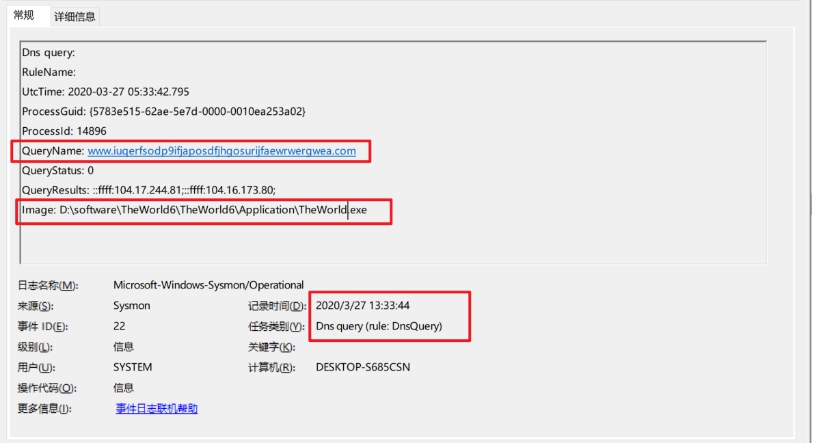

2、事件分析:我们需要分析域名解析对应的程序,这里我使用浏览器访问一个勒索软禁的远控域名做测试:

1)浏览器访问勒索软件IOC域名:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

2)对Sysmon的事件日志进行筛选,筛选事件ID为“22”的事件,表示DNS查询事件,如有需要,也可以对记录时间进行限制:

3)Ctrl + F 对IOC 域名进行关键字搜索:

4)检索结果可以发现请求该域名的程序为“TheWorld.exe”这个浏览器程序,并且对域名、PID、访问时间等都进行了展示,定位到访问该域名的进程文件后,便可以对该文件进一步分析或查杀处理。

五、 参考链接

https://docs.microsoft.com/zh-cn/sysinternals/downloads/sysmon、